### Ciberdelincuentes aprovechan v0 de Vercel para automatizar la generación de webs de phishing con IA generativa

#### Introducción

La evolución de la inteligencia artificial (IA) está transformando el panorama de la ciberseguridad, no solo para los defensores, sino también para los actores maliciosos. Recientemente, analistas han detectado el uso de v0, una herramienta de IA generativa desarrollada por Vercel, para crear páginas de acceso falsas de manera automatizada y realista. Esta tendencia evidencia una sofisticación creciente en el uso de IA para campañas de phishing y plantea nuevos retos para los equipos de seguridad.

#### Contexto del Incidente o Vulnerabilidad

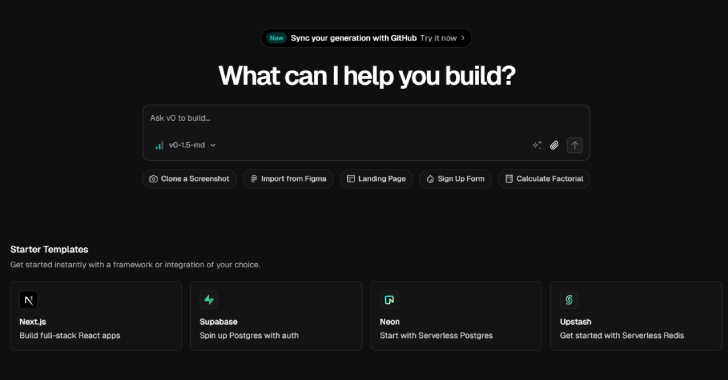

La herramienta v0, lanzada por Vercel como asistente de desarrollo de interfaces web mediante IA generativa, permite a los usuarios describir en lenguaje natural el tipo de web que desean, generando automáticamente el código HTML, CSS y JavaScript necesario. Aunque su propósito es acelerar el desarrollo legítimo, investigadores de Okta advierten que actores desconocidos están aprovechando estas capacidades para clonar páginas de inicio de sesión pertenecientes a servicios legítimos en cuestión de segundos.

El fenómeno supone un salto cualitativo respecto a métodos tradicionales de phishing, donde la construcción de sitios fraudulentos era laboriosa y requería conocimientos de diseño y desarrollo web. Ahora, basta una simple instrucción textual para que la IA replique fielmente la apariencia de portales corporativos, bancarios o de acceso a servicios críticos.

#### Detalles Técnicos

La actividad maliciosa detectada no se asocia a una vulnerabilidad de software específico ni a un CVE concreto, sino al uso indebido de las funcionalidades legítimas de v0. El vector de ataque principal es el phishing de credenciales, donde los atacantes generan páginas que imitan las originales y las distribuyen mediante campañas de correo electrónico, SMS o ataques man-in-the-middle.

Desde la perspectiva del marco MITRE ATT&CK, las tácticas y técnicas asociadas incluyen:

– **T1566.001 – Phishing: Spearphishing Attachment**

– **T1192 – Spearphishing Link**

– **T1110.002 – Brute Force: Password Guessing** (aprovechando credenciales obtenidas)

El uso de v0 permite crear sitios con elementos visuales y flujos de usuario idénticos a los portales legítimos, dificultando la detección tanto por usuarios finales como por sistemas automatizados. Además, los atacantes pueden personalizar fácilmente los sitios según la víctima, aumentando la efectividad de la campaña.

En cuanto a indicadores de compromiso (IoC), los analistas han observado dominios recientemente registrados, certificados SSL válidos y recursos estáticos clonados. A nivel de explotación, se han identificado intentos de integración de frameworks como Metasploit y Cobalt Strike para el movimiento lateral o la exfiltración posterior de datos.

#### Impacto y Riesgos

El impacto potencial de esta tendencia es considerable. La automatización y realismo de las páginas de phishing generadas con v0 incrementan la tasa de éxito de robo de credenciales. Organizaciones de todos los tamaños pueden verse afectadas, especialmente aquellas sin soluciones robustas de detección de phishing o con usuarios poco sensibilizados.

Según estimaciones recientes, el phishing sigue siendo responsable de alrededor del 36% de los incidentes de brechas de datos a nivel global (Verizon DBIR 2023). Se prevé que la disponibilidad de herramientas de IA como v0 incremente estos porcentajes y reduzca la barrera de entrada para ciberdelincuentes noveles.

A nivel económico, el coste medio de una brecha por phishing supera los 4 millones de dólares (IBM Cost of a Data Breach Report 2023). Además, la exposición de datos personales puede acarrear sanciones significativas bajo el RGPD o los nuevos marcos regulatorios europeos como NIS2.

#### Medidas de Mitigación y Recomendaciones

Para mitigar este tipo de amenazas, se recomienda:

– Desplegar soluciones avanzadas de detección de phishing basadas en IA y machine learning.

– Implementar autenticación multifactor (MFA) en todos los servicios críticos.

– Realizar simulaciones periódicas de phishing para concienciar a los empleados.

– Monitorizar registros de acceso y alertar ante patrones inusuales o accesos desde dominios sospechosos.

– Revisar y restringir el uso de herramientas de IA generativa en entornos corporativos, especialmente para la generación de código o interfaces web.

Además, es fundamental mantener una vigilancia activa sobre nuevos dominios que imiten la marca corporativa y utilizar servicios de takedown proactivos.

#### Opinión de Expertos

Especialistas en ciberseguridad, como los analistas de Okta y consultores independientes, coinciden en que la democratización de la IA generativa representa el mayor reto emergente para la defensa frente a ataques de ingeniería social. “La capacidad de pasar de un prompt textual a un phishing funcional en minutos cambia las reglas del juego. El enfoque tradicional de defensa reactiva ya no es suficiente; necesitamos soluciones proactivas y adaptativas”, señala Rubén Martínez, CISO de una multinacional tecnológica.

#### Implicaciones para Empresas y Usuarios

Las empresas deben revisar y actualizar sus políticas de seguridad, adaptando los controles a la nueva realidad de ataques potenciados por IA. La formación continua y la automatización de la respuesta a incidentes serán claves para minimizar el riesgo.

Para los usuarios, la principal recomendación es extremar la precaución ante cualquier solicitud de credenciales, incluso en sitios aparentemente legítimos, y verificar siempre la URL y los certificados de seguridad.

#### Conclusiones

El uso malicioso de herramientas de IA generativa como v0 de Vercel marca una nueva etapa en la sofisticación de las campañas de phishing. La velocidad y facilidad con la que pueden generarse sitios fraudulentos exige una revisión y refuerzo inmediato de las estrategias de defensa, tanto a nivel técnico como humano y organizativo. La adaptación constante y la colaboración entre actores del sector serán esenciales para anticiparse a estas amenazas emergentes.

(Fuente: feeds.feedburner.com)