Konni intensifica su ofensiva: nuevas campañas de malware para Android y Windows suplantan a activistas norcoreanos

Introducción

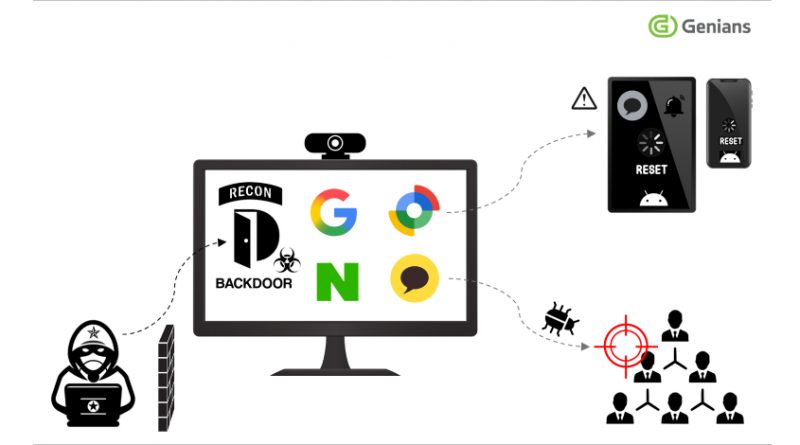

En las últimas semanas, el grupo de amenazas persistentes avanzadas (APT) conocido como Konni —también identificado como Earth Imp, Opal Sleet, Osmium, TA406 o Vedalia— ha desplegado una oleada de ataques dirigidos tanto a dispositivos Android como a sistemas Windows. Según el informe publicado por los investigadores de Genians, estas campañas se caracterizan por el uso de ingeniería social avanzada, en la que los atacantes se hacen pasar por consejeros psicológicos y defensores de los derechos humanos norcoreanos para distribuir malware bajo la apariencia de aplicaciones legítimas de alivio del estrés. El objetivo principal: el robo de información sensible y el control remoto de los dispositivos comprometidos.

Contexto del Incidente o Vulnerabilidad

Konni es un actor de amenazas vinculado a intereses norcoreanos con una trayectoria de más de una década, conocido por campañas dirigidas principalmente contra objetivos relacionados con la península de Corea y la comunidad internacional que monitorea la situación norcoreana. En esta ocasión, la campaña detectada en 2024 representa una evolución de sus tácticas, expandiendo el espectro de plataformas afectadas más allá del tradicional malware para Windows y abarcando ahora dispositivos Android, en línea con las tendencias del mercado y la creciente movilidad de los objetivos.

Las víctimas identificadas incluyen activistas, periodistas, ONGs y, potencialmente, personal diplomático relacionado con asuntos norcoreanos. La campaña se alinea con las estrategias de ciberespionaje atribuidas previamente al régimen de Pyongyang, enfocadas en la obtención de inteligencia estratégica y la vigilancia de disidentes.

Detalles Técnicos

Según el análisis de Genians, la campaña utiliza correos electrónicos de spear phishing personalizados, en los que se adjuntan archivos maliciosos o se incluyen enlaces a sitios web diseñados para alojar las cargas útiles. En el caso de Windows, los atacantes distribuyen ejecutables disfrazados de herramientas de gestión del estrés, mientras que para Android emplean APKs que simulan ser aplicaciones de autoayuda.

El malware para Windows identificado en esta campaña está relacionado con variantes del RAT (Remote Access Trojan) Konni, que ha sido documentado bajo los CVE-2022-30190 (Follina) y CVE-2023-23397, vulnerabilidades explotadas para la ejecución remota de código en Microsoft Office y Exchange, respectivamente. Para la plataforma Android, el APK malicioso solicita permisos intrusivos —acceso a SMS, contactos, almacenamiento y grabación de audio—, permitiendo la exfiltración de datos sensibles y la ejecución de comandos remotos.

La infraestructura de mando y control (C2) detectada utiliza dominios previamente asociados al grupo Konni y se apoya en TTPs recogidas en el marco MITRE ATT&CK, destacando técnicas como Spearphishing Attachment (T1193), Command and Control over Web Service (T1102) y Data Staged (T1074).

Entre los IoCs relevantes se encuentran hashes SHA256 de las muestras, direcciones IP de servidores C2 y nombres de dominio fraudulentos que simulan entidades legítimas de derechos humanos. Se han identificado también scripts de PowerShell y macros maliciosas como parte de la cadena de infección en sistemas Windows.

Impacto y Riesgos

El impacto de esta campaña es significativo, especialmente para organizaciones y profesionales vinculados a la monitorización de la situación en Corea del Norte. El despliegue de malware multiplataforma permite a los atacantes mantener persistencia en entornos heterogéneos, exfiltrar documentos confidenciales, interceptar comunicaciones privadas y, potencialmente, desplegar cargas útiles adicionales para movimientos laterales.

El riesgo se agrava por la sofisticación de la ingeniería social empleada, que dificulta la detección por parte de los usuarios y evade mecanismos tradicionales de defensa perimetral. De acuerdo con estimaciones preliminares, hasta un 15% de las entidades objetivo podrían haber sido comprometidas antes de la detección de la campaña, con potenciales pérdidas económicas y de reputación asociadas al robo de información y violaciones de la GDPR y la directiva NIS2.

Medidas de Mitigación y Recomendaciones

Se recomienda implementar medidas de defensa en profundidad, incluyendo:

– Refuerzo de la formación en concienciación sobre phishing dirigido y amenazas APT.

– Actualización inmediata de sistemas Windows y Android a sus últimas versiones, corrigiendo vulnerabilidades conocidas (CVE-2022-30190, CVE-2023-23397).

– Despliegue de soluciones EDR y análisis de tráfico de red para detección de actividad C2.

– Bloqueo de IoCs identificados y monitorización de intentos de acceso a dominios sospechosos.

– Segmentación de redes y aplicación de políticas de mínimos privilegios.

– Evaluación proactiva mediante pentesting y simulaciones de ataque (red teaming).

Opinión de Expertos

Analistas de ciberinteligencia consultados por Genians destacan la capacidad de adaptación de Konni y su uso creciente de malware para Android, anticipando una intensificación de ataques dirigidos a dispositivos móviles en 2024. “La convergencia entre amenazas móviles y de escritorio exige una estrategia de defensa integral y una vigilancia constante sobre los canales de comunicación utilizados por personal sensible,” señalan.

Implicaciones para Empresas y Usuarios

Las empresas y organizaciones expuestas a la actividad norcoreana deben elevar sus niveles de alerta. La campaña subraya la importancia de políticas BYOD seguras, la monitorización de dispositivos móviles y la revisión de la cadena de suministro digital. Los usuarios individuales, especialmente aquellos con perfiles públicos, deben extremar la precaución ante solicitudes inusuales y evitar la instalación de aplicaciones fuera de canales oficiales.

Conclusiones

La actividad reciente de Konni evidencia la evolución continua de las amenazas APT norcoreanas y la ampliación de su arsenal técnico. La sofisticación de sus campañas y su enfoque en objetivos estratégicos obligan a una respuesta coordinada, tanto técnica como organizativa, para mitigar el impacto de futuras ofensivas.

(Fuente: feeds.feedburner.com)