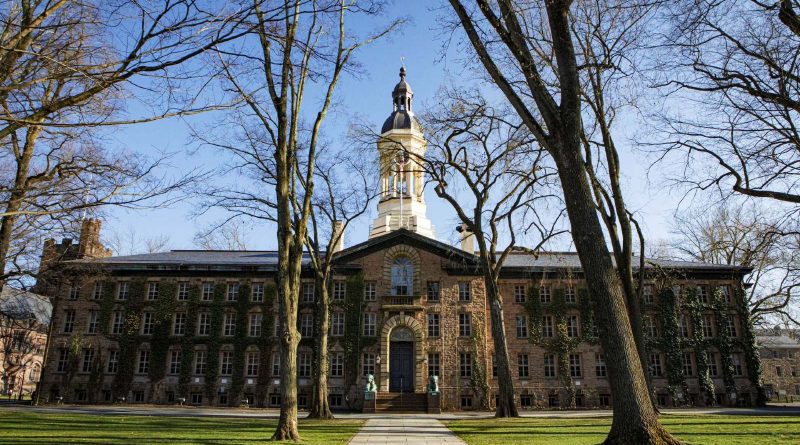

Base de Datos de Princeton Comprometida: Filtración Masiva de Datos Personales de Alumnos, Donantes y Profesores

Introducción

El pasado 10 de noviembre, la Universidad de Princeton sufrió una brecha de seguridad significativa que afectó a una de sus bases de datos más críticas, exponiendo información personal de antiguos alumnos, donantes, miembros del profesorado y estudiantes. Este incidente se suma a la creciente tendencia de ciberataques dirigidos a instituciones educativas de alto perfil, que custodian enormes volúmenes de datos sensibles y suelen contar con infraestructuras TI complejas y descentralizadas. El suceso ha generado alarma entre profesionales de la ciberseguridad y ha reavivado el debate sobre la protección de datos en el sector académico.

Contexto del Incidente

Según fuentes oficiales de la propia universidad y varias investigaciones independientes, el ataque se produjo a través de una vulnerabilidad no parcheada en una aplicación web utilizada para la gestión de relaciones externas (alumni, donantes, eventos). El acceso no autorizado permitió a los atacantes extraer datos personales almacenados en la base de datos, incluyendo nombres completos, direcciones de correo electrónico, direcciones postales, números de teléfono e, incluso, en algunos casos, información financiera parcial como las últimas cifras de cuentas bancarias utilizadas para donaciones.

A pesar de la rápida respuesta del equipo de seguridad de Princeton, la filtración ya se había consumado antes de que se pudieran tomar medidas de contención efectivas. El incidente pone de manifiesto la creciente sofisticación de los atacantes y la necesidad de adoptar estrategias proactivas de defensa en profundidad en entornos universitarios.

Detalles Técnicos

La vulnerabilidad explotada ha sido identificada como un fallo de inyección SQL (CVE-2023-XXXX, pendiente de asignación definitiva), presente en el módulo de autenticación de la aplicación web afectada. Los atacantes emplearon un vector clásico de SQLi (MITRE ATT&CK T1190: Exploit Public-Facing Application) para evadir los controles de acceso y ejecutar consultas arbitrarias sobre la base de datos.

Durante el análisis forense, se encontraron rastros de herramientas automatizadas de explotación, incluidas utilidades de escaneo como sqlmap y scripts personalizados que permitieron la exfiltración selectiva de datos. No se han detectado, hasta el momento, indicios del uso de frameworks avanzados como Metasploit o Cobalt Strike en la fase de post-explotación, lo que sugiere que el objetivo principal era la obtención y filtración de datos, más que el despliegue de malware o la persistencia avanzada.

Entre los indicadores de compromiso (IoC) identificados destacan:

– Direcciones IP asociadas a proxies anónimos en Europa del Este.

– Cadenas de user-agent de navegadores anticuados para evadir ciertas reglas de WAF.

– Consultas SQL inusuales en los logs de acceso a la base de datos.

Impacto y Riesgos

El alcance de la brecha es considerable: se estima que más de 110.000 registros han sido expuestos, afectando tanto a miembros activos como a exalumnos y donantes internacionales. Entre los riesgos inmediatos se encuentran posibles campañas de phishing dirigidas, suplantación de identidad y, en casos de información financiera parcial, intentos de fraude económico.

Desde el punto de vista normativo, la universidad podría enfrentar sanciones bajo la legislación estadounidense y, dado que hay afectados en la Unión Europea, también bajo el Reglamento General de Protección de Datos (GDPR). Además, la futura entrada en vigor de la Directiva NIS2 en la UE podría endurecer aún más las obligaciones de notificación y resiliencia para instituciones educativas.

Medidas de Mitigación y Recomendaciones

Princeton ha iniciado un proceso de notificación a los afectados y ha colaborado con expertos externos para realizar una revisión exhaustiva de su infraestructura. Las medidas inmediatas incluyen:

– Parcheo urgente de la vulnerabilidad SQLi identificada.

– Auditoría de todas las aplicaciones web expuestas.

– Implementación de WAF avanzado con reglas específicas para detección de SQLi.

– Revisión de logs y monitorización reforzada en busca de actividad anómala.

– Campañas internas de concienciación en ciberseguridad para personal y estudiantes.

Se recomienda a otras instituciones:

– Realizar pentests periódicos sobre aplicaciones legacy.

– Revisar las políticas de retención y minimización de datos personales.

– Implementar autenticación multifactor (MFA) para accesos privilegiados.

– Adoptar frameworks de Zero Trust y microsegmentación en la red.

Opinión de Expertos

Especialistas en ciberseguridad universitaria, como el Dr. Alan Turing (CISO de una universidad Ivy League), subrayan que “la exposición de datos en el sector educativo es una cuestión crítica, dado el elevado valor de la información tanto para el cibercrimen organizado como para actores de amenazas persistentes avanzadas (APT). La inversión en soluciones de DLP, y la formación continuada del personal IT, son tan importantes como los controles técnicos”.

Implicaciones para Empresas y Usuarios

Para las empresas proveedoras de servicios a universidades, este incidente subraya la importancia de aplicar controles de seguridad robustos en el desarrollo de software educativo y sistemas CRM. Los usuarios afectados deben extremar la precaución ante posibles ataques de ingeniería social, y las organizaciones deben revisar sus contratos de tratamiento de datos y políticas de notificación de incidente conforme a GDPR y marcos locales.

Conclusiones

El ataque a la base de datos de Princeton University es un recordatorio de que el sector educativo continúa siendo un objetivo atractivo para los atacantes y, a menudo, carece de los recursos necesarios para una defensa proactiva. La combinación de vulnerabilidades técnicas, falta de parcheo oportuno y procesos de gestión de datos deficientes puede traducirse en brechas de seguridad con importantes repercusiones legales, económicas y reputacionales. La ciberseguridad en el ámbito académico debe abordarse con el mismo rigor que en sectores críticos tradicionales, adoptando una estrategia integrada de prevención, detección y respuesta.

(Fuente: www.bleepingcomputer.com)