**El framework Tuoni C2 protagoniza un sofisticado ataque contra una gran inmobiliaria estadounidense**

### Introducción

El panorama de amenazas en ciberseguridad continúa evolucionando con la aparición de nuevas herramientas y frameworks de ataque. Recientemente, investigadores de ciberseguridad han revelado un incidente significativo que ha afectado a una de las mayores compañías inmobiliarias de Estados Unidos. El ataque se ha caracterizado por el uso de Tuoni, un framework de comando y control (C2) relativamente reciente que, gracias a su operatividad en memoria y licencia gratuita, está captando rápidamente la atención de actores maliciosos y profesionales de Red Teaming. Este caso sirve como ejemplo paradigmático de las tendencias y riesgos emergentes que deben vigilar los equipos de defensa, especialmente en sectores críticos y altamente regulados.

### Contexto del Incidente

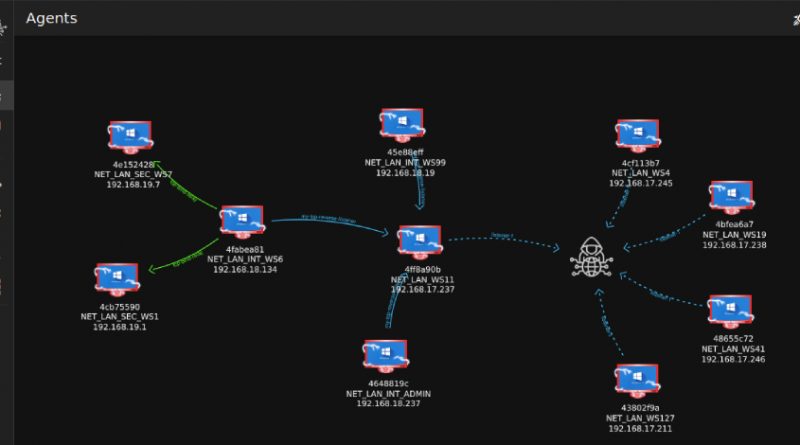

El ataque salió a la luz tras la detección de actividad anómala en la infraestructura de la compañía inmobiliaria, que gestiona millones de datos personales y transacciones financieras sensibles. Según los análisis forenses, los atacantes lograron comprometer varios sistemas internos aprovechando técnicas de acceso inicial todavía no detalladas públicamente, aunque no se descarta el uso de exploits dirigidos contra vulnerabilidades conocidas en sistemas Windows y aplicaciones de gestión inmobiliaria.

La campaña maliciosa destaca por la elección de Tuoni como herramienta de C2. Este framework, que ha comenzado a ganar notoriedad en foros de hacking y entre comunidades de red teaming desde mediados de 2023, fue utilizado para facilitar la comunicación persistente y sigilosa entre los sistemas comprometidos y los servidores controlados por los atacantes.

### Detalles Técnicos

#### Tuoni C2: Características y Capacidades

Tuoni es un framework de comando y control de última generación, disponible bajo licencia gratuita, lo que facilita tanto su adopción por parte de profesionales de pentesting como su abuso por actores maliciosos. A diferencia de soluciones comerciales como Cobalt Strike o Brute Ratel, Tuoni enfatiza la evasión y la ejecución en memoria, dificultando la detección mediante soluciones tradicionales de EDR y antivirus.

El framework permite:

– Ejecución de payloads en memoria sin dejar rastros en disco.

– Comunicación cifrada (TLS/SSL) con los servidores C2.

– Módulos para exfiltración de datos, movimiento lateral y persistencia.

– Compatibilidad con scripting y automatización de tareas post-explotación.

#### Vectores de Ataque y TTPs

La investigación apunta a la utilización de técnicas alineadas con el framework MITRE ATT&CK, entre las que destacan:

– **T1059 (Command and Scripting Interpreter):** Uso de scripts PowerShell para ejecutar cargas en memoria.

– **T1027 (Obfuscated Files or Information):** Ofuscación de payloads y tráfico C2.

– **T1105 (Ingress Tool Transfer):** Descarga y despliegue de herramientas adicionales tras el acceso inicial.

– **T1071.001 (Web Protocols):** Uso de HTTPs para la comunicación encubierta con el servidor C2.

Entre los indicadores de compromiso (IoC) identificados figuran direcciones IP asociadas a VPS en Europa del Este, certificados SSL auto-firmados y nombres de procesos camuflados para imitar servicios legítimos de Windows.

#### CVEs y Exploits Potenciales

Aunque el informe no detalla las vulnerabilidades exactas explotadas, se especula con la posible utilización de exploits contra versiones desactualizadas de Microsoft Exchange (CVE-2021-26855) y herramientas de acceso remoto sin parchear.

### Impacto y Riesgos

El impacto potencial de este incidente es considerable. La capacidad de Tuoni para operar en memoria y evadir las defensas tradicionales aumenta la ventana de persistencia y exfiltración de datos. Se estima que hasta un 10-15% de las estaciones de trabajo de la compañía estuvieron expuestas durante la fase activa del ataque, con riesgo de robo de credenciales, acceso a bases de datos sensibles y manipulación de transacciones financieras.

El coste económico de una brecha de este tipo, según estimaciones de IBM, puede superar los 4 millones de dólares, sin contar las sanciones regulatorias por incumplimiento de normativas como GDPR y, en el contexto europeo, la inminente aplicación de la Directiva NIS2.

### Medidas de Mitigación y Recomendaciones

– **Actualización y parcheo** de todos los sistemas, especialmente aplicaciones orientadas a Internet y soluciones de acceso remoto.

– **Monitorización avanzada** de la actividad en memoria y uso de herramientas de EDR con capacidades de detección de comportamiento anómalo.

– **Bloqueo de IoCs** conocidos asociados a Tuoni y revisión de los logs de acceso y ejecución de scripts.

– **Segmentación de red** y control granular de privilegios para limitar el movimiento lateral.

– **Simulaciones de ataque** (Red Team/Purple Team) utilizando frameworks como Tuoni para evaluar la resiliencia defensiva.

– **Formación continua** para los equipos SOC y de respuesta ante incidentes en técnicas de evasión emergentes.

### Opinión de Expertos

Especialistas consultados destacan la rapidez con la que herramientas como Tuoni pasan del entorno de pentesting ético al arsenal de actores maliciosos. “El acceso libre y la documentación detallada bajan la barrera de entrada para atacantes menos sofisticados, a la vez que desafían la eficacia de las estrategias defensivas tradicionales”, señala un analista de amenazas de SANS Institute.

### Implicaciones para Empresas y Usuarios

El incidente subraya la necesidad de una vigilancia constante y de la adopción de una defensa en profundidad. Las empresas deben anticipar la aparición de nuevas herramientas ofensivas y ajustar sus estrategias de ciberseguridad, incluyendo la inversión en tecnologías de detección proactiva y la colaboración con organismos de inteligencia de amenazas.

Para los usuarios, este caso enfatiza la importancia de una gestión adecuada de credenciales y la concienciación frente a posibles vectores de phishing y ataques de ingeniería social.

### Conclusiones

La irrupción de Tuoni como framework C2 en un entorno de ataque real demuestra la velocidad a la que evolucionan las amenazas y la necesidad de una respuesta técnica y organizativa ágil. La colaboración entre investigadores, proveedores de seguridad y responsables técnicos es esencial para mitigar el impacto de herramientas avanzadas de C2 y proteger los activos críticos de las organizaciones.

(Fuente: feeds.feedburner.com)