Ataques de phishing en 2025: más allá del email y eludiendo MFA con técnicas avanzadas

Introducción

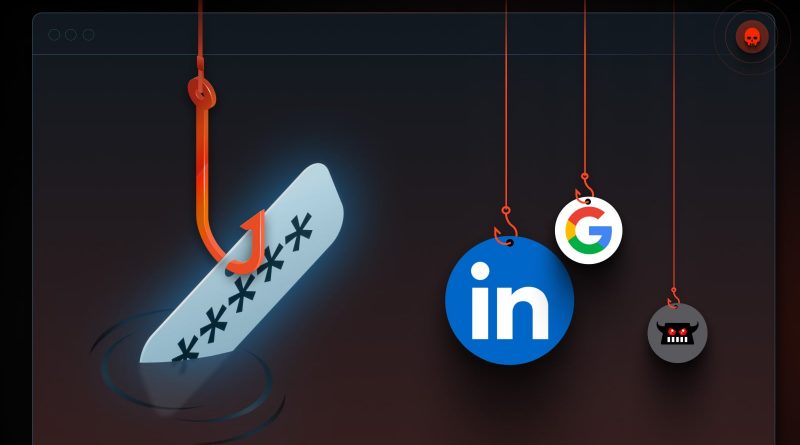

Durante 2025, el panorama del phishing ha experimentado una evolución significativa, dejando atrás los métodos tradicionales basados en correo electrónico y adoptando vectores de ataque cada vez más sofisticados. Los ciberdelincuentes han incorporado nuevas estrategias, incluyendo el uso de plataformas sociales, anuncios maliciosos en buscadores y técnicas avanzadas basadas en navegador. Estas tácticas no solo han conseguido evadir mecanismos de autenticación multifactor (MFA), sino que también han incrementado el robo de sesiones, complicando la labor de los equipos de ciberseguridad. Push Security ha publicado recientemente un informe detallando las principales tendencias del phishing y los aspectos críticos que los profesionales del sector deben vigilar en 2026.

Contexto del Incidente o Vulnerabilidad

Históricamente, el phishing ha estado asociado principalmente con campañas de correo electrónico malicioso. Sin embargo, la madurez de las soluciones de filtrado, concienciación y autenticación ha obligado a los atacantes a buscar alternativas más efectivas. En 2025, se ha observado un repunte del phishing dirigido a través de redes sociales (LinkedIn, Facebook, X), anuncios patrocinados en motores de búsqueda (Google Ads, Bing Ads) y técnicas de manipulación en navegadores, como el robo de tokens de sesión o el browser-in-the-browser (BitB).

La transición hacia ataques basados en identidad responde no solo a la mayor eficacia de estos vectores, sino también al incremento del teletrabajo, la adopción masiva de SaaS y el uso generalizado de MFA. Pese a la percepción de seguridad que ofrece la autenticación multifactor, los atacantes han perfeccionado métodos para eludirla, explotando debilidades humanas y técnicas en el flujo de autenticación y acceso.

Detalles Técnicos

Durante 2025, los actores de amenazas han utilizado principalmente los siguientes TTPs (Tácticas, Técnicas y Procedimientos), alineados con el framework MITRE ATT&CK:

– Uso de anuncios maliciosos en buscadores (T1192: Spearphishing vía servicio) para redirigir a los usuarios a páginas de phishing indistinguibles de los portales legítimos.

– Empleo de tácticas de Browser-in-the-Browser (T1557: Man-in-the-Middle), donde una ventana simulada de login duplica el flujo de autenticación, capturando credenciales y códigos MFA en tiempo real.

– Robo de tokens de sesión (T1539: Steal Web Session Cookie), permitiendo a los atacantes secuestrar sesiones activas sin requerir la contraseña o el código MFA adicional.

– Phishing a través de redes sociales mediante ingeniería social avanzada, explotando la confianza y la inmediatez en estas plataformas.

– Utilización de frameworks de ataque como Evilginx2, Modlishka y herramientas integradas en Metasploit para la captura de credenciales y tokens OAuth.

IoCs observados incluyen dominios typosquatting, URLs acortadas maliciosas, scripts JavaScript ofuscados en páginas de phishing y patrones de tráfico anómalo hacia infraestructuras de comando y control (C2).

Versión y tecnologías afectadas: Prácticamente todas las soluciones SaaS con autenticación basada en navegador y MFA (Microsoft 365, Google Workspace, Okta, Salesforce, etc.) han sido objeto de ataques. Se estima que, en 2025, más del 48% de los incidentes de compromiso de cuentas se originaron fuera del email corporativo tradicional.

Impacto y Riesgos

El impacto de estos ataques es significativo. Según datos de Push Security, el coste medio de un incidente de compromiso de identidad en 2025 superó los 350.000 euros, incluyendo rescates, pérdida de productividad, sanciones regulatorias (GDPR, NIS2) y daños reputacionales. Las técnicas de bypass de MFA y secuestro de sesión han permitido a los atacantes acceder a información confidencial, manipular transferencias financieras y pivotar lateralmente en la red corporativa.

El riesgo se ve exacerbado por la rápida propagación de exploits y la dificultad de detección: una vez obtenida una cookie o token válido, las soluciones EDR y los sistemas SIEM tienen dificultades para distinguir entre un acceso legítimo y uno comprometido, especialmente si el atacante opera desde una geolocalización similar a la de la víctima.

Medidas de Mitigación y Recomendaciones

Para contrarrestar estas amenazas, los equipos de seguridad deben adoptar un enfoque en profundidad:

– Implementar autenticación basada en hardware (FIDO2, YubiKey) que no dependa de tokens reutilizables.

– Monitorizar y revocar activamente sesiones sospechosas y tokens OAuth desde los paneles de administración.

– Desplegar políticas de acceso condicional, segmentando el acceso a aplicaciones críticas en función de contexto y riesgo.

– Educar a los usuarios sobre señales de phishing más allá del email y fomentar la verificación en canales secundarios.

– Utilizar soluciones avanzadas de detección de comportamiento (UEBA) y monitorización de accesos anómalos, integrando logs de SaaS y navegadores.

– Revisar el inventario de dominios y registrar variantes para prevenir el typosquatting.

Opinión de Expertos

Expertos de Push Security y analistas como Kevin Beaumont y Rachel Tobac coinciden en que la seguridad basada únicamente en MFA o correo electrónico está obsoleta. Recomiendan una estrategia holística de identidad digital y una inversión en tecnologías de autenticación sin contraseña, así como una respuesta ágil ante incidentes de robo de sesión.

Implicaciones para Empresas y Usuarios

Las empresas deben redefinir su perímetro, priorizando la protección de la identidad y la gestión de sesiones. El cumplimiento normativo (GDPR, NIS2) exige la notificación inmediata de brechas de seguridad y la demostración de medidas proactivas para proteger datos personales. Para los usuarios, la concienciación debe centrarse en la vigilancia ante señales sutiles de suplantación y el uso de canales corporativos verificados.

Conclusiones

El phishing en 2025 ha superado el correo electrónico y se ha adaptado al nuevo ecosistema digital, con técnicas capaces de eludir MFA y comprometer identidades en SaaS. La anticipación y la defensa proactiva son esenciales para mitigar el riesgo, así como la actualización constante de medidas técnicas y la formación de los usuarios. La evolución de estos ataques obliga a los equipos de seguridad a priorizar la gestión de identidad y el control de sesión como ejes centrales de la protección organizativa.

(Fuente: www.bleepingcomputer.com)