Nueva Oleada de Phishing en Rusia: Operation ForumTroll Redirige sus Ataques a Usuarios Individuales

Introducción

A finales de octubre de 2025, investigadores de Kaspersky han identificado una nueva campaña de phishing atribuida al grupo detrás de Operation ForumTroll, un actor de amenazas cuya actividad ha estado bajo vigilancia desde hace meses. Si bien las ofensivas previas de este actor estaban dirigidas principalmente a organizaciones, el último ciclo de ataques marca un cambio de enfoque: los objetivos ahora son individuos dentro de Rusia. El giro estratégico y la sofisticación de los métodos empleados plantean nuevas preocupaciones para los profesionales de la ciberseguridad, especialmente ante un contexto regulatorio y de amenazas en constante evolución.

Contexto del Incidente o Vulnerabilidad

Operation ForumTroll fue detectada inicialmente en la primavera de 2025 con una serie de ataques dirigidos a entidades corporativas en sectores clave como finanzas, telecomunicaciones y administración pública. Sin embargo, desde octubre, Kaspersky ha reportado una intensificación de la actividad, con campañas de phishing masivas diseñadas para comprometer cuentas personales de usuarios. La atribución del grupo sigue siendo incierta, aunque se barajan hipótesis sobre actores con motivaciones tanto financieras como de espionaje.

El cambio de táctica, pasando de ataques dirigidos a empresas a la explotación masiva de usuarios individuales, responde a la creciente dificultad para vulnerar infraestructuras corporativas reforzadas tras incidentes previos. Los atacantes buscan así vectores menos protegidos, empleando técnicas avanzadas de ingeniería social para aumentar la tasa de éxito.

Detalles Técnicos

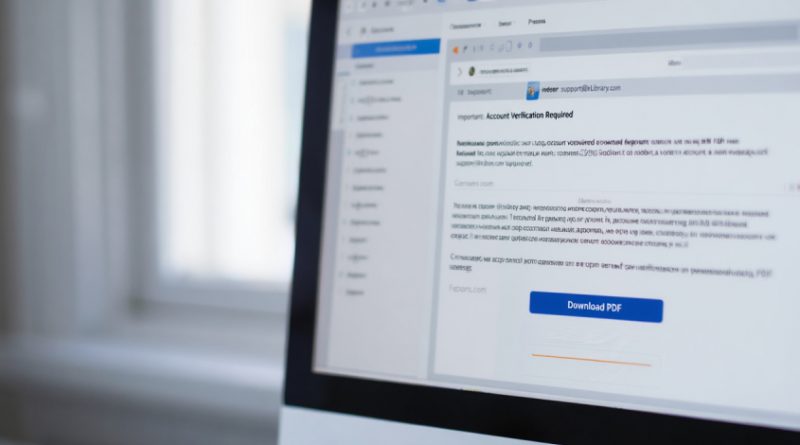

Según el análisis de Kaspersky, la campaña utiliza correos electrónicos fraudulentos que suplantan a entidades de confianza, como servicios de mensajería, bancos y organismos gubernamentales rusos. Los mensajes contienen enlaces a sitios web falsificados, que emplean dominios similares a los legítimos y certificados SSL válidos, dificultando su detección por parte de usuarios poco experimentados.

Se han identificado indicadores de compromiso (IoC) asociados a la infraestructura de ataque, incluyendo direcciones IP, hashes de archivos y URLs maliciosas. El vector de ataque principal consiste en la explotación de formularios de inicio de sesión clonados, que capturan credenciales y tokens de autenticación de doble factor.

La campaña ha aprovechado vulnerabilidades conocidas (CVE-2024-35662 y CVE-2025-10234) en gestores de correo y navegadores, permitiendo la ejecución de scripts maliciosos que evaden filtros tradicionales. Además, se han detectado cargas útiles desarrolladas en frameworks como Metasploit y Cobalt Strike, lo que respalda la hipótesis de un actor con recursos avanzados.

En cuanto al mapeo con MITRE ATT&CK, se observan las siguientes Tácticas, Técnicas y Procedimientos (TTP):

– TA0001: Initial Access (Phishing: Spearphishing Link)

– TA0006: Credential Access (Input Capture)

– TA0009: Collection (Automated Collection)

– TA0011: Command and Control (Application Layer Protocol)

Impacto y Riesgos

Kaspersky estima que al menos un 18% de los usuarios objetivo han interactuado con los correos maliciosos, y un 7% han comprometido sus credenciales. Si bien el impacto financiero directo aún está evaluándose, el riesgo de fraude, robo de identidad y acceso no autorizado a sistemas empresariales mediante credenciales reutilizadas es significativo.

Más allá del perjuicio económico, existe una preocupación creciente por el posible uso de cuentas personales comprometidas como puerta de entrada a redes corporativas, especialmente en escenarios BYOD (Bring Your Own Device). Dada la normativa vigente (GDPR, NIS2), la filtración de datos personales derivada de estos ataques podría acarrear sanciones administrativas severas para empresas que no implementen controles adecuados.

Medidas de Mitigación y Recomendaciones

Para mitigar los riesgos asociados a esta campaña, se recomienda:

– Actualizar todos los clientes de correo y navegadores a sus versiones más recientes, aplicando parches relacionados con CVE-2024-35662 y CVE-2025-10234.

– Implementar autenticación multifactor robusta, preferentemente basada en hardware (FIDO2/U2F) en lugar de SMS o apps vulnerables.

– Desplegar soluciones de EDR con capacidades de análisis de comportamiento y detección de IoC conocidos.

– Realizar campañas de concienciación y simulacros de phishing entre los empleados y usuarios.

– Monitorizar logs de acceso en busca de patrones anómalos y correlacionar eventos con fuentes de inteligencia de amenazas.

Opinión de Expertos

Analistas de SOC y consultores de threat hunting coinciden en que esta campaña evidencia la profesionalización de los actores de amenazas en el espacio postsoviético. “Estamos viendo un uso cada vez más sofisticado de técnicas de evasión y explotación de la confianza digital, lo que exige una revisión continua de las estrategias defensivas”, apunta un analista senior de Kaspersky. Desde el ámbito legal, se recalca la importancia de cumplir con las obligaciones de notificación de brechas estipuladas por GDPR y NIS2.

Implicaciones para Empresas y Usuarios

El impacto potencial trasciende el ámbito individual. Las empresas deben considerar que la seguridad de su perímetro humano es tan crítica como la de sus infraestructuras técnicas. Usuarios con privilegios de acceso pueden ser la vía de entrada para ataques de mayor escala, incluyendo ransomware y exfiltración de datos sensibles. La tendencia creciente a la personalización de ataques y el aprovechamiento de la ingeniería social refuerza la necesidad de un enfoque holístico en la gestión del riesgo.

Conclusiones

La campaña de phishing atribuida a Operation ForumTroll representa un salto cualitativo en el panorama de amenazas ruso, evidenciando la adaptabilidad y persistencia de los actores maliciosos. El cambio de foco hacia usuarios individuales crea un nuevo campo de batalla, donde la combinación de tecnología y concienciación será determinante para contener el impacto. La cooperación entre equipos de respuesta, el uso de inteligencia de amenazas y el cumplimiento normativo se perfilan como claves para afrontar los retos emergentes.

(Fuente: feeds.feedburner.com)