Los navegadores ligeros y orientados a tareas: clave para mejorar la seguridad y eficiencia en entornos corporativos

Introducción

La evolución de los navegadores web ha transformado radicalmente su papel en las organizaciones: de simples visualizadores de páginas HTML han pasado a convertirse en verdaderas plataformas de trabajo multifuncionales. Sin embargo, esta transición ha traído consigo una creciente complejidad, sobrecarga de funcionalidades y un incremento significativo en los procesos en segundo plano, que pueden afectar tanto al rendimiento como a la seguridad. En un contexto donde los navegadores constituyen el principal vector de ataque y la superficie de exposición más crítica en el puesto de trabajo, la adopción de navegadores ligeros y orientados a tareas específicas emerge como una estrategia clave para mejorar la seguridad, la productividad y la resiliencia operativa.

Contexto del Incidente o Vulnerabilidad

Con la proliferación de extensiones, plugins de terceros y nuevas APIs, los navegadores más populares (Google Chrome, Microsoft Edge, Mozilla Firefox) han añadido funcionalidades orientadas a cubrir casos de uso muy diversos, desde la gestión de contraseñas hasta la integración con plataformas cloud o sistemas de videoconferencia. No obstante, esta expansión funcional ha incrementado la superficie de ataque, facilitando la explotación de vulnerabilidades críticas y el abuso de recursos del sistema. Según el informe de Google Project Zero de 2023, el 36% de las vulnerabilidades de día cero explotadas en ataques reales correspondían a navegadores web, con un especial protagonismo de exploits para Chrome (CVE-2023-2033, CVE-2023-3079) y Firefox (CVE-2023-34414).

Detalles Técnicos: CVE, Vectores de Ataque y Frameworks de Explotación

Las amenazas asociadas a navegadores cargados de funcionalidades se manifiestan principalmente en forma de:

– Vulnerabilidades de ejecución remota de código (RCE), como las identificadas en CVE-2023-2033 (Chrome) y CVE-2023-34414 (Firefox), que permiten a un atacante ejecutar código arbitrario en el contexto del navegador mediante técnicas de heap corruption, type confusion o chain de exploits basados en JavaScript.

– Abuso de APIs WebAssembly, Service Workers o WebRTC, facilitando la persistencia, la exfiltración de datos y el movimiento lateral dentro de la red corporativa.

– Ataques basados en extensiones maliciosas o comprometidas, que según estudios de Kaspersky y Cisco Talos, suponen ya el 21% de los incidentes de seguridad en endpoints durante 2023.

– Empleo de herramientas como Metasploit o Cobalt Strike para explotar navegadores vulnerables, desplegar payloads y obtener acceso persistente, especialmente en entornos donde el navegador se utiliza como interfaz de aplicaciones críticas (ERP, CRM, sistemas de banca online).

El framework MITRE ATT&CK categoriza estos vectores bajo técnicas como T1204 (User Execution), T1059 (Command and Scripting Interpreter) y T1189 (Drive-by Compromise). Los Indicadores de Compromiso (IoC) asociados incluyen patrones de tráfico inusual hacia dominios de C2, ejecución de procesos hijos desde el navegador y modificaciones no autorizadas en los perfiles de usuario.

Impacto y Riesgos

El impacto de la sobrecarga funcional y la fragmentación de flujos de trabajo en navegadores corporativos es doble:

1. A nivel de ciberseguridad, se incrementa la probabilidad de explotación de vulnerabilidades críticas, escalada de privilegios y filtración de datos personales o confidenciales (con implicaciones directas en el cumplimiento del GDPR y la Directiva NIS2).

2. Desde la perspectiva de productividad, la fragmentación de tareas, el consumo excesivo de memoria (hasta un 45% más respecto a navegadores ligeros, según datos de Digital Trends) y la ralentización de procesos impactan directamente en los KPIs de los departamentos IT y los usuarios finales.

Medidas de Mitigación y Recomendaciones

Para mitigar estos riesgos, los expertos recomiendan:

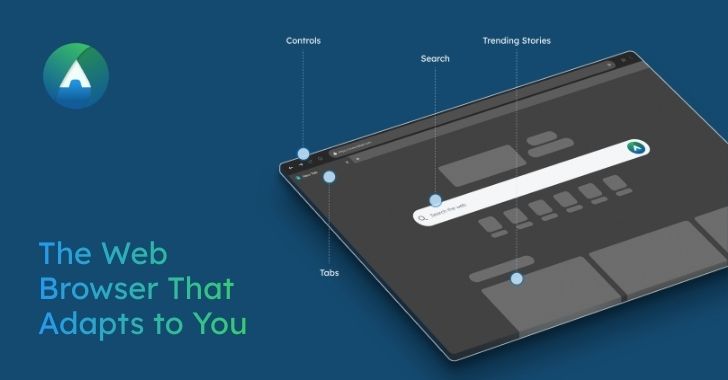

– Adoptar navegadores ligeros y orientados a tareas específicas (como Min, Falkon o versiones empresariales personalizadas de Chromium), limitando las funcionalidades a las estrictamente necesarias para el entorno de trabajo.

– Restringir la instalación de extensiones y plugins, empleando listas blancas gestionadas por políticas de grupo (GPO) o soluciones de MDM.

– Activar el aislamiento de procesos y la ejecución en contenedores (sandboxing) para minimizar el impacto de posibles exploits.

– Monitorizar los eventos de seguridad del navegador desde el SOC, correlacionando logs con SIEM y aplicando reglas adaptativas de detección (YARA, Sigma).

– Mantener actualizados los navegadores y sus componentes, priorizando la aplicación de parches críticos en menos de 48 horas tras su publicación.

Opinión de Expertos

CISOs y analistas de amenazas coinciden en destacar la urgencia de racionalizar el uso de navegadores en entornos corporativos. “La tendencia a convertir el navegador en un sistema operativo dentro del sistema operativo ha disparado la exposición a ciberataques. Volver a soluciones minimalistas y segmentadas es una medida pragmática para reducir la superficie de ataque y mejorar la gobernanza de los datos”, señala Javier Martínez, responsable de Threat Intelligence en S2 Grupo. Por su parte, la consultora Forrester recomienda “implementar navegadores dedicados para tareas sensibles y desacoplar el acceso a recursos críticos del uso cotidiano de Internet”.

Implicaciones para Empresas y Usuarios

Las organizaciones que optan por navegadores ligeros y configuraciones minimalistas experimentan una reducción significativa de incidentes relacionados con phishing, malware y explotación de vulnerabilidades de día cero. Además, se facilita el cumplimiento normativo (GDPR, NIS2) al limitar la exposición de datos personales y la trazabilidad de accesos. Para los usuarios, la experiencia mejora gracias a una menor latencia, mayor estabilidad y una disminución del “browser fatigue” derivado de entornos sobrecargados.

Conclusiones

La adopción de navegadores ligeros, diseñados para tareas concretas y con una superficie de ataque reducida, se posiciona como una de las mejores prácticas actuales para reforzar la seguridad y la eficiencia en entornos corporativos. Frente a un panorama de amenazas en constante evolución y una regulación cada vez más exigente, la racionalización del navegador debe formar parte de la estrategia global de ciberhigiene y protección del puesto de trabajo.

(Fuente: feeds.feedburner.com)