Herramientas ASM: ¿Reducen Incidentes o Solo Generan Más Ruido en los Equipos de Seguridad?

Introducción

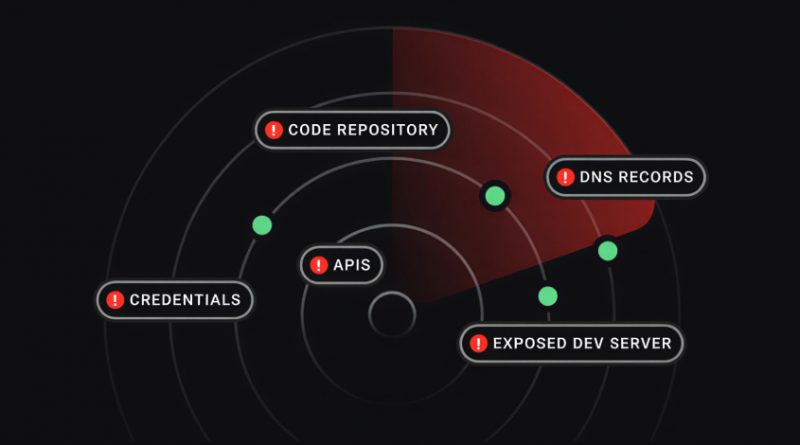

El concepto de Attack Surface Management (ASM) ha cobrado fuerza en el panorama de la ciberseguridad corporativa durante los últimos años. Prometido como el mecanismo definitivo para reducir riesgos a través de la identificación y monitorización continua de activos expuestos, el ASM ha sido adoptado por múltiples organizaciones que buscan mejorar su postura defensiva. Sin embargo, tras la implementación, muchos equipos de seguridad se encuentran gestionando un volumen significativamente mayor de datos y alertas, sin que exista una correlación directa y medible con la reducción de incidentes de seguridad. Este artículo analiza en profundidad las causas de este gap y examina la efectividad real de las plataformas ASM en entornos corporativos complejos.

Contexto del Incidente o Vulnerabilidad

La proliferación de activos digitales —nubes públicas, microservicios, IoT, APIs expuestas, subdominios olvidados— ha multiplicado los vectores de ataque externos. Las herramientas ASM surgen para abordar el reto de visibilizar y controlar este inventario dinámico, permitiendo a los equipos de seguridad supervisar la superficie de ataque en tiempo real. Sin embargo, según informes recientes de SANS Institute y Gartner, más del 60% de los CISOs indican que la implementación de ASM ha significado, principalmente, un aumento en la cantidad de datos a gestionar y no necesariamente una disminución proporcional en la tasa de incidentes de seguridad reportados.

Detalles Técnicos

Las soluciones ASM más populares (como Palo Alto Cortex Xpanse, Rapid7 InsightVM, o Microsoft Defender EASM) utilizan técnicas de escaneo pasivo y activo, crawling de DNS, fingerprinting de servicios y correlación de bases de datos OSINT para mapear activos expuestos. El proceso suele incluir:

– Descubrimiento automático de activos (IPs, dominios, certificados TLS, buckets S3 públicos, endpoints API)

– Monitorización de cambios y alertas ante nuevas exposiciones o configuraciones erróneas

– Integración con SIEM/SOAR para gestión automatizada de alertas

En cuanto a TTPs, los actores de amenazas suelen aprovechar técnicas documentadas en MITRE ATT&CK como Reconnaissance (T1595), Active Scanning (T1595.001) y Exploit Public-Facing Application (T1190). Los IoC típicos incluyen direcciones IP de escaneo, hashes de archivos de exploits conocidos y patrones en logs HTTP/HTTPS identificados por ASM.

Los CVEs más explotados en este contexto suelen implicar vulnerabilidades en servicios expuestos inadvertidamente, por ejemplo, CVE-2023-34362 (MOVEit Transfer), CVE-2021-44228 (Log4Shell) o CVE-2024-21412 (Microsoft Exchange).

Impacto y Riesgos

El despliegue de ASM, sin una estrategia clara de priorización y respuesta, puede derivar en alert fatigue. Según Ponemon Institute, el 70% de los equipos SOC informan que solo investigan en profundidad menos del 40% de las alertas generadas por ASM, por falta de recursos o contexto. Además, un inventario de activos en constante crecimiento incrementa la superficie de ataque teórica, pero no necesariamente la reduce, si los procesos de remediación no acompañan la detección.

En términos económicos, Forrester estima que una mala gestión del ASM puede incrementar los costes operativos en un 25-40% anual, debido al tiempo invertido en triage de falsos positivos y duplicidades.

Medidas de Mitigación y Recomendaciones

Para maximizar el valor de las plataformas ASM, los expertos recomiendan:

1. Integración efectiva con procesos de ITSM y gestión de vulnerabilidades.

2. Priorización basada en riesgo: contextualizar alertas según criticidad del activo, exposición y probabilidad de explotación (utilizando scoring como CVSS, VPR o EPSS).

3. Automatización de respuestas para remediación básica (por ejemplo, cierre de puertos, despublicación de subdominios).

4. Formación continua a analistas SOC para distinguir entre ruido y verdaderas amenazas.

5. Revisión periódica del inventario para identificar activos obsoletos o shadow IT.

Opinión de Expertos

Según David Barroso, CTO de CounterCraft: “La clave no es tener más visibilidad, sino visibilidad accionable. Muchas empresas se obsesionan con descubrirlo todo, pero la mayoría de los incidentes provienen de activos ya conocidos y mal gestionados”. Por su parte, María Álvarez, CISO en una multinacional del IBEX 35, sostiene: “ASM debe ser una herramienta, no un fin en sí mismo. Sin procesos de priorización y ownership claros, solo incrementamos la deuda técnica y la fatiga del equipo”.

Implicaciones para Empresas y Usuarios

La adopción masiva de ASM responde a requerimientos regulatorios como GDPR o la inminente NIS2, que exigen un control efectivo de los activos y la superficie de exposición. Sin embargo, la simple generación de inventarios y dashboards no satisface los requisitos de “state of the art security” exigidos por estas normativas. Los responsables de seguridad deben demostrar, con métricas claras, cómo la reducción de superficie de ataque incide en la disminución real de incidentes y riesgo residual.

Conclusiones

El ASM es un componente esencial de la defensa moderna, pero su eficacia depende de cómo se gestione la información generada. Sin una estrategia operativa y procesos de priorización, las organizaciones corren el riesgo de ahogarse en datos y alertas, perdiendo el foco sobre las amenazas reales. La promesa de reducción de riesgo solo se cumple cuando la visibilidad se traduce en acción efectiva y medible.

(Fuente: feeds.feedburner.com)