Ciberdelincuentes aprovechan Google Cloud Application Integration para sofisticadas campañas de phishing

Introducción

Recientes investigaciones han sacado a la luz una campaña de phishing especialmente sofisticada que explota los servicios legítimos de Google Cloud, concretamente la funcionalidad Application Integration, para distribuir emails maliciosos que suplantan comunicaciones oficiales de Google. Este nuevo vector de ataque, detectado y analizado por Check Point Research, pone sobre la mesa cómo la confianza en proveedores cloud consolidados puede ser utilizada en detrimento de la seguridad corporativa, dificultando la detección y neutralización de amenazas incluso en organizaciones maduras en ciberseguridad.

Contexto del Incidente

El uso de servicios cloud como plataforma para lanzar ataques no es nuevo, pero la innovación en este caso radica en el abuso de Google Cloud Application Integration, una herramienta diseñada para orquestar flujos de trabajo y automatizar procesos empresariales. Los actores de amenazas han identificado que pueden emplear esta función para enviar correos electrónicos directamente desde direcciones legítimas de Google, lo que incrementa la credibilidad del mensaje y complica su bloqueo por parte de filtros antiphishing tradicionales.

La campaña identificada comenzó a observarse a principios del segundo trimestre de 2024 y, aunque todavía se desconoce su alcance global exacto, Check Point estima que varias decenas de organizaciones, incluidas grandes corporaciones y entidades gubernamentales, han recibido estos mensajes fraudulentos en un corto periodo de tiempo.

Detalles Técnicos

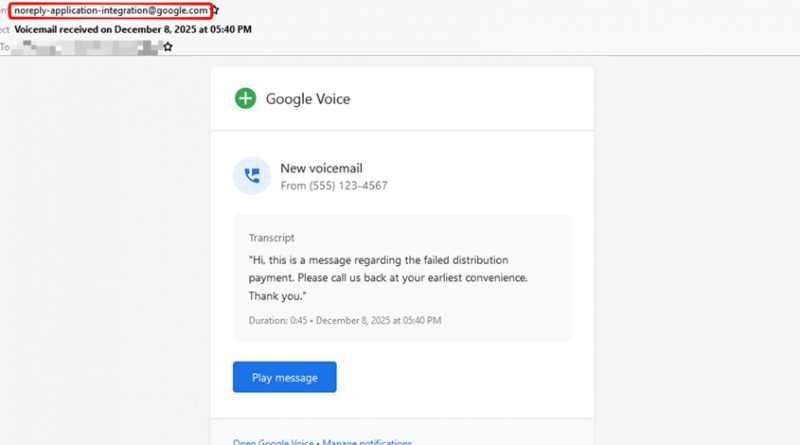

El vector de ataque tiene como punto de partida la creación de un flujo (flow) en Google Cloud Application Integration. Este flujo se configura para enviar emails automatizados desde la infraestructura de Google (por ejemplo, desde direcciones no-reply@google.com o variantes asociadas a servicios cloud), lo que proporciona al atacante legitimidad técnica ante los destinatarios y sistemas de filtrado.

Una vez preparado el flujo, los atacantes envían correos que simulan notificaciones genuinas de Google, como alertas de seguridad, avisos de acceso sospechoso o solicitudes de verificación de cuenta. Estos emails incluyen enlaces a páginas de phishing alojadas en dominios comprometidos o en servicios cloud adicionales (como Google Sites o Microsoft Azure), donde se solicita a la víctima introducir credenciales o ejecutar descargas maliciosas.

No se ha publicado un CVE específico, ya que no se trata de una vulnerabilidad en el software, sino de un abuso de funcionalidad (living off the land). Sin embargo, la TTP se alinea con técnicas MITRE ATT&CK como T1566.002 (Phishing: Spearphishing Link) y T1192 (Spearphishing via Service).

Los indicadores de compromiso (IoC) incluyen URLs específicas utilizadas en los enlaces maliciosos, patrones de remitente legítimo con contenido sospechoso y la utilización de cabeceras SMTP propias de Google Cloud.

Impacto y Riesgos

La principal amenaza reside en la elevada tasa de éxito potencial: los emails superan la mayoría de filtros antiphishing y antispam, ya que provienen de infraestructura Google certificada con SPF, DKIM y DMARC válidos. Según Check Point, la tasa de apertura y clic en enlaces de estos emails es hasta un 80% superior respecto a campañas de phishing convencionales.

El riesgo inmediato es la exfiltración de credenciales corporativas, apertura de puertas traseras (backdoors) y movimientos laterales posteriores dentro de la organización. En función del éxito de la campaña, las pérdidas económicas pueden oscilar entre decenas de miles y varios millones de euros, dependiendo del tamaño y criticidad de la víctima. Además, la violación de datos personales en empresas sujetas a GDPR o la Directiva NIS2 podría acarrear sanciones adicionales y notificaciones obligatorias.

Medidas de Mitigación y Recomendaciones

Dado que el ataque aprovecha servicios legítimos y no una vulnerabilidad explotable, la mitigación debe centrarse en la concienciación, la visibilidad y el endurecimiento de los controles perimetrales:

– Revisar y reforzar las reglas de detección para identificar patrones anómalos de emails provenientes de servicios cloud.

– Implementar soluciones de sandboxing y análisis de enlaces en tiempo real para inspeccionar URLs contenidas en emails, incluso desde remitentes legítimos.

– Utilizar autenticación multifactor (MFA) en todos los accesos críticos.

– Realizar simulacros de phishing basados en escenarios realistas y actualizados.

– Mantener inventarios de aplicaciones cloud corporativas y monitorizar el uso indebido de flujos automatizados.

Opinión de Expertos

Analistas como Maya Horowitz (Check Point) advierten que esta campaña representa una evolución natural del phishing, donde la confianza en marcas tecnológicas y la automatización cloud se convierten en armas de doble filo. “Necesitamos una visión holística de los riesgos cloud y no confiar ciegamente en remitentes, aunque sean legítimos. Los atacantes se adaptan rápidamente y buscan siempre el eslabón más débil, que a menudo es la propia confianza del usuario o los controles automatizados mal configurados”, afirma Horowitz.

Implicaciones para Empresas y Usuarios

Para los equipos de ciberseguridad, el incidente subraya la importancia de monitorizar continuamente los servicios cloud y de actualizar los procedimientos de respuesta ante incidentes ante nuevas formas de abuso “legítimo”. Las empresas deben revisar los procesos de automatización y las integraciones cloud expuestas, así como formar a sus empleados para identificar señales sutiles de phishing avanzado.

Los usuarios, por su parte, no deben confiar únicamente en la apariencia del remitente y deben verificar cualquier solicitud de credenciales o datos sensibles accediendo directamente al portal oficial, nunca mediante enlaces en emails.

Conclusiones

La explotación de Google Cloud Application Integration para enviar phishing desde direcciones legítimas marca un salto cualitativo en la sofisticación de las campañas maliciosas. La confianza en los servicios cloud, si no es gestionada con controles avanzados y formación continua, puede convertirse en un vector de ataque crítico. Es imprescindible que las organizaciones refuercen su postura de seguridad, actualicen sus estrategias de defensa y mantengan una vigilancia constante sobre nuevos métodos de abuso de tecnologías legítimas.

(Fuente: feeds.feedburner.com)