### Cibercriminales despliegan campañas de ClickFix con pantallas BSOD falsas contra el sector hotelero europeo

#### Introducción

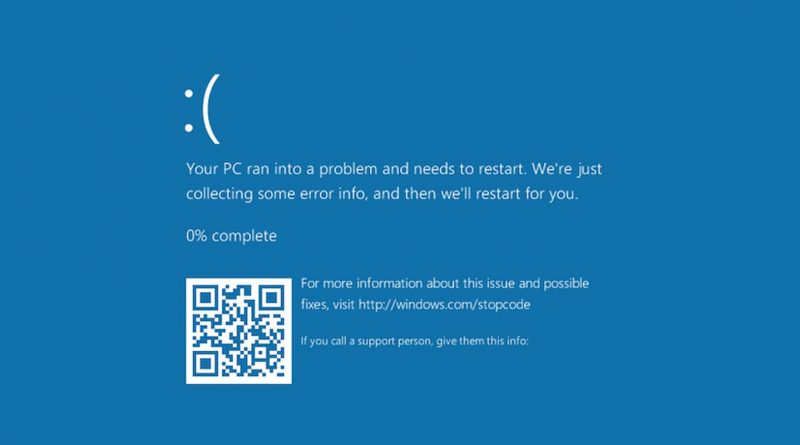

Durante las últimas semanas, el sector hotelero europeo se ha visto afectado por una sofisticada campaña de ingeniería social denominada “ClickFix”. Esta operación maliciosa destaca por emplear falsificaciones de pantallas de error crítico de Windows, conocidas como Blue Screen of Death (BSOD), para inducir a los usuarios a ejecutar manualmente código malicioso en sus sistemas. Este nuevo vector de ataque pone de manifiesto el avance de las técnicas de engaño y la necesidad de reforzar los controles de seguridad en un sector especialmente expuesto a campañas dirigidas.

#### Contexto del Incidente

La campaña ClickFix se dirige principalmente a hoteles, cadenas de hostelería y proveedores de servicios relacionados en Europa. Los atacantes emplean correos electrónicos de phishing personalizados, suplantando a proveedores legítimos o comunicaciones internas, que contienen enlaces o archivos adjuntos que simulan provocar un fallo crítico del sistema operativo. El objetivo es generar una situación de urgencia que lleve a los empleados a seguir instrucciones maliciosas bajo la impresión de que están solventando un problema técnico grave.

Esta tendencia se enmarca en un incremento de los ataques de ingeniería social dirigidos a sectores donde la continuidad operativa y la confidencialidad son esenciales. Según datos recientes de ENISA, el 60% de los incidentes en el sector hotelero durante el primer semestre de 2024 tuvieron un componente de manipulación psicológica.

#### Detalles Técnicos

La campaña se apoya en la simulación de una BSOD mediante una página web o una aplicación nativa disfrazada. Al presentarse la pantalla falsa, se instruye al usuario para que copie un comando de PowerShell o descargue un archivo desde una URL proporcionada. El código suele estar ofuscado en base64 o mediante técnicas de LOLBins (Living Off the Land Binaries), dificultando su detección por soluciones antimalware tradicionales.

El payload descargado suele ser un dropper que, en las muestras analizadas, instala troyanos de acceso remoto (RAT) como Remcos o njRAT, aunque se han detectado variantes que emplean Cobalt Strike Beacon. Estos agentes maliciosos permiten el control total del sistema comprometido, la extracción de credenciales y el movimiento lateral en la red corporativa.

Hasta ahora, no se ha registrado un CVE específico para este vector, ya que explota el factor humano más que una vulnerabilidad técnica. Sin embargo, las TTPs (tácticas, técnicas y procedimientos) observadas se alinean con las técnicas del framework MITRE ATT&CK:

– **T1566.001** (Phishing: Spearphishing Attachment)

– **T1059.001** (Command and Scripting Interpreter: PowerShell)

– **T1204.002** (User Execution: Malicious File)

– **T1071.001** (Application Layer Protocol: Web Protocols)

Entre los IoC (Indicadores de Compromiso) detectados se incluyen dominios recién registrados para la descarga de payloads, direcciones IP vinculadas a servidores de C2 en Europa del Este y hashes de archivos ejecutables PowerShell y batch scripts.

#### Impacto y Riesgos

El impacto potencial de la campaña ClickFix es significativo. Una vez comprometido el sistema, los atacantes pueden desplegar ransomware, robar información confidencial de huéspedes y empleados, manipular reservas y operaciones internas, o incluso interrumpir servicios críticos. Las cadenas hoteleras afectadas se enfrentan a pérdidas económicas directas, sanciones regulatorias bajo el RGPD (Reglamento General de Protección de Datos) y, en casos graves, a la notificación obligatoria según la directiva NIS2.

Se han documentado incidentes en los que el acceso inicial obtenido mediante ClickFix ha sido empleado para desplegar ransomware como LockBit o Black Basta, con rescates que superan los 500.000 euros y tiempos de inactividad de varios días.

#### Medidas de Mitigación y Recomendaciones

Los expertos recomiendan adoptar un enfoque de defensa en profundidad para mitigar el riesgo de estas campañas:

– **Formación continua** del personal sobre ingeniería social y procedimientos ante incidencias técnicas.

– **Bloqueo de macros** y ejecución de scripts desconocidos en estaciones de trabajo.

– **Implementación de listas blancas** de aplicaciones y restricciones de ejecución para PowerShell y cmd.exe.

– **Monitorización activa** de la red para detectar conexiones anómalas (C2) y descargas sospechosas.

– **Segmentación de red** para limitar el movimiento lateral en caso de compromiso.

– **Evaluación periódica** de la superficie de ataque y realización de simulacros de phishing.

– **Revisión y actualización** de las políticas de respuesta a incidentes conforme a NIS2 y RGPD.

#### Opinión de Expertos

Según Laura Sánchez, responsable de ciberinteligencia en una consultora europea, “La sofisticación de ClickFix reside en que no explota una vulnerabilidad técnica, sino la urgencia y la falta de formación del usuario medio. El sector hotelero, por la alta rotación de personal y la presión operativa, es especialmente vulnerable a este tipo de engaños”.

Por su parte, Josep Martínez, analista SOC, subraya: “La detección temprana de estas amenazas pasa por la correlación avanzada de eventos y la monitorización proactiva de comportamientos anómalos. Las soluciones EDR son eficaces, pero requieren una configuración ajustada y una respuesta automatizada”.

#### Implicaciones para Empresas y Usuarios

Las empresas del sector hotelero deben considerar la ingeniería social como una amenaza persistente y prioritaria. La protección no puede limitarse a la tecnología, sino que debe integrar la concienciación y la capacitación de todos los empleados. Además, la evidencia forense de estos incidentes puede ser crucial para cumplir con los requisitos de notificación ante las autoridades de protección de datos y para la defensa en procedimientos legales.

Para los usuarios y huéspedes, el compromiso de datos personales puede traducirse en suplantación de identidad y fraudes posteriores. La reputación de las cadenas hoteleras podría verse gravemente afectada, repercutiendo en la confianza del cliente y en la cuota de mercado.

#### Conclusiones

La campaña ClickFix evidencia la evolución de las amenazas dirigidas al sector hotelero, combinando ingeniería social avanzada y la explotación de la confianza del usuario. Ante este escenario, la capacitación, la monitorización continua y una respuesta ágil ante incidentes se erigen como elementos clave de la ciberdefensa moderna. Las organizaciones deben revisar y fortalecer sus protocolos, anticipando que la manipulación psicológica seguirá siendo un vector de ataque preferente para los ciberdelincuentes.

(Fuente: www.bleepingcomputer.com)