Campaña PHALT#BLYX: El troyano DCRat amenaza al sector hotelero europeo con falsos BSoD

1. Introducción

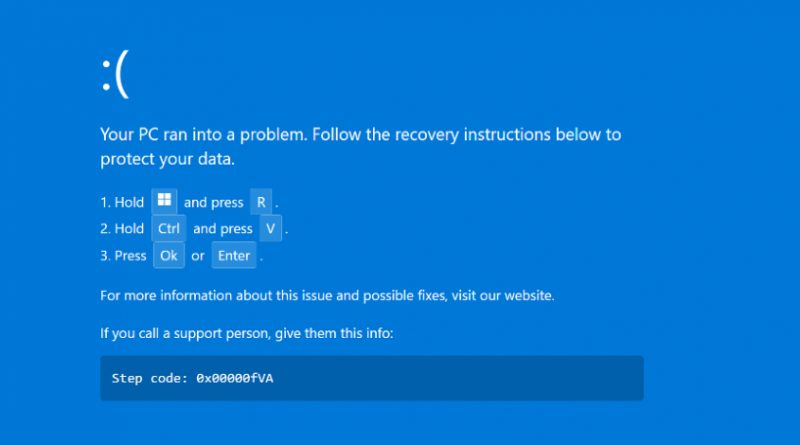

Durante las últimas semanas, investigadores de Securonix han identificado una campaña de ciberataques dirigida específicamente al sector de la hostelería en Europa, empleando técnicas de ingeniería social altamente sofisticadas y mecanismos de infección por etapas. Bautizada como PHALT#BLYX, esta operación se caracteriza por el uso de señuelos del tipo ClickFix, que simulan pantallas de error Blue Screen of Death (BSoD) de Windows para inducir a los usuarios a desplegar supuestas soluciones urgentes. El objetivo final: comprometer los sistemas afectados mediante la implantación del troyano de acceso remoto DCRat, una herramienta cada vez más popular entre grupos cibercriminales de habla rusa.

2. Contexto del Incidente o Vulnerabilidad

La campaña PHALT#BLYX se inscribe en una tendencia creciente de ataques al sector hotelero europeo, que ya había sido objeto de múltiples incidentes de ransomware y exfiltración de datos en los últimos dos años, coincidiendo con la recuperación pospandemia y la digitalización acelerada de servicios. Los atacantes aprovechan la presión operativa y la alta rotación de personal, factores que incrementan la probabilidad de éxito de acciones de ingeniería social. En este caso, los adversarios han perfeccionado la simulación de errores críticos del sistema, explotando el desconocimiento técnico de los usuarios finales para inducir la ejecución de archivos maliciosos.

3. Detalles Técnicos

La cadena de infección documentada comienza con la recepción de correos electrónicos de phishing personalizados, frecuentemente enviados desde direcciones comprometidas de proveedores o clientes habituales del sector hotelero. Estos correos incluyen enlaces o adjuntos que, al ser abiertos, despliegan una página web diseñada para simular una pantalla azul de error (BSoD) de Windows, acompañada de instrucciones para descargar un supuesto «parche urgente» (ClickFix).

El ejecutable descargado ha sido identificado como un dropper que, mediante técnicas de Living-off-the-Land (LOLBin), abusa de herramientas nativas como PowerShell y MSHTA para dificultar la detección por parte de los EDR tradicionales. En una segunda fase, el dropper recupera desde un servidor remoto una carga adicional, cifrada y ofuscada, que es finalmente utilizada para desplegar DCRat.

DCRat (también conocido como DarkCrystal RAT) es un RAT modular, ampliamente comercializado en foros clandestinos rusos, que permite el control remoto de los sistemas infectados, la exfiltración de datos, la captura de pulsaciones de teclado y la ejecución de comandos arbitrarios. La persistencia se garantiza mediante la manipulación del registro de Windows y la creación de tareas programadas.

– CVE asociadas: Hasta el momento, no se han identificado vulnerabilidades zero-day específicas asociadas a esta campaña; el vector de entrada es puramente phishing e ingeniería social.

– TTPs MITRE ATT&CK:

– TA0001 (Initial Access: Phishing)

– TA0002 (Execution: User Execution)

– TA0005 (Defense Evasion: Obfuscated Files or Information)

– TA0011 (Command and Control: Remote Access Tools)

– Indicadores de Compromiso (IoC):

– Hashes de los droppers y payloads asociados a DCRat

– URLs de distribución de los ClickFix maliciosos

– Dominios C2 utilizados para la comunicación remota

4. Impacto y Riesgos

El impacto potencial de PHALT#BLYX sobre el sector hotelero europeo es significativo. DCRat permite a los actores de amenazas obtener control persistente sobre los dispositivos de los empleados, facilitando no solo el robo de credenciales y datos personales de clientes (con riesgo de vulneración de GDPR), sino también la posible extensión lateral a sistemas críticos de reservas o facturación. El uso de RATs como DCRat incrementa el riesgo de ataques secundarios, incluyendo ransomware o campañas de extorsión.

Según estimaciones de Securonix, hasta un 12% de los sistemas analizados en hoteles de Alemania, Francia y España mostraron indicios de actividad relacionada con esta campaña en el último trimestre, con pérdidas potenciales por interrupción de servicios y fuga de información que podrían superar los 2 millones de euros por incidente grave.

5. Medidas de Mitigación y Recomendaciones

– Fortalecer la formación en concienciación frente a phishing y tácticas de ingeniería social, especialmente enfocada en empleados no técnicos.

– Implementar EDRs avanzados con reglas específicas para la detección de LOLBins y ejecución de scripts desde ubicaciones no habituales.

– Monitorizar activamente los logs de PowerShell, MSHTA y tareas programadas para identificar comportamientos anómalos.

– Mantener actualizados todos los sistemas y restringir los privilegios de ejecución de aplicaciones no firmadas.

– Aplicar segmentación de red y políticas de mínimos privilegios para limitar el movimiento lateral.

– Revisar los procedimientos de respuesta a incidentes en conformidad con la directiva NIS2 y el RGPD.

6. Opinión de Expertos

Especialistas en ciberseguridad como David Barroso (CounterCraft) advierten que «la sofisticación de las campañas de phishing, unida al auge de RATs modulares de bajo coste como DCRat, está elevando el listón de amenaza para sectores tradicionalmente menos protegidos, como el hotelero». Por su parte, analistas de Securonix subrayan la importancia de la cooperación internacional para la identificación temprana de infraestructuras C2 y la compartición de IoCs.

7. Implicaciones para Empresas y Usuarios

Para las empresas del sector hotelero, la campaña PHALT#BLYX representa un riesgo de continuidad de negocio y reputacional, con posibles sanciones por incumplimiento del RGPD y pérdidas de confianza de clientes y partners. Para los usuarios finales, la exposición de datos personales y financieros es una amenaza real, dado el volumen de información sensible procesado por estos establecimientos.

8. Conclusiones

La campaña PHALT#BLYX marca un nuevo escalón en la evolución de los ataques dirigidos al sector hotelero europeo, combinando técnicas de ingeniería social de alta efectividad con herramientas de acceso remoto sofisticadas y difíciles de detectar. La detección temprana, la formación continua y el refuerzo de controles técnicos son imprescindibles para contener estos riesgos en un entorno regulatorio cada vez más exigente.

(Fuente: feeds.feedburner.com)