### Detectada campaña de robo de credenciales OAuth mediante paquetes npm maliciosos dirigidos a n8n

#### Introducción

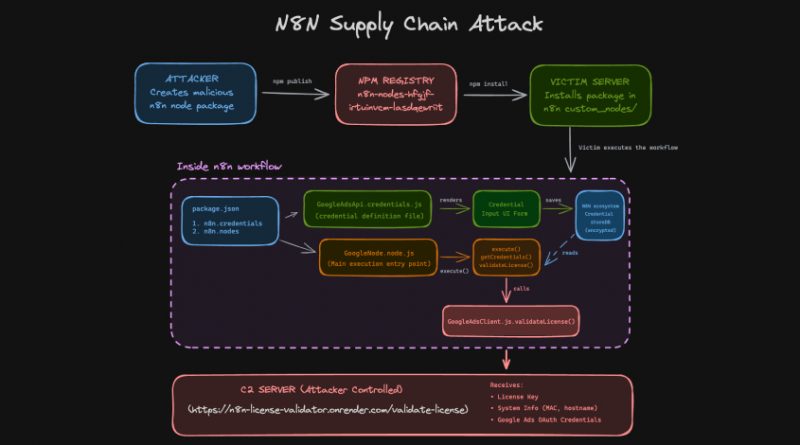

En los últimos días, analistas de ciberseguridad han identificado una campaña sofisticada de distribución de paquetes maliciosos en el registro oficial de npm. El objetivo de estos paquetes era comprometer entornos de desarrollo y automatización aprovechando la popularidad de n8n, una plataforma open source ampliamente empleada para la orquestación de flujos de trabajo. Los atacantes lograron camuflar hasta ocho paquetes que simulaban ser integraciones legítimas para n8n, orientadas a la obtención fraudulenta de credenciales OAuth de desarrolladores y administradores.

#### Contexto del Incidente o Vulnerabilidad

n8n ha experimentado un crecimiento exponencial en el ámbito DevOps y automatización de procesos empresariales, convirtiéndose en un objetivo atractivo para actores maliciosos. La campaña fue detectada cuando varios paquetes con nombres similares a integraciones oficiales —por ejemplo, “n8n-nodes-hfgjf-irtuinvcm-lasdqewriit”— aparecieron publicados en npm. Estos paquetes se hacían pasar por extensiones para conectar n8n con servicios populares, como Google Ads, con la finalidad última de interceptar datos de autenticación.

El vector de ataque se ha beneficiado de la confianza que depositan los desarrolladores en los repositorios oficiales de paquetes. Al instalar estos módulos, las víctimas ejecutaban código que, mediante técnicas de phishing embebidas en el propio flujo de trabajo de n8n, capturaba y exfiltraba tokens OAuth.

#### Detalles Técnicos

Los paquetes maliciosos identificados empleaban técnicas de typosquatting y suplantación de nombres para inducir a error a los usuarios. El principal ejemplar (“n8n-nodes-hfgjf-irtuinvcm-lasdqewriit”) imitaba una integración de Google Ads. Al instalar el paquete y configurar el nodo en n8n, se solicitaba al usuario vincular su cuenta publicitaria mediante un formulario que replicaba la apariencia legítima del servicio de Google. Sin embargo, el endpoint de autenticación era controlado por los atacantes, quienes interceptaban el flujo OAuth 2.0 y almacenaban los tokens y secretos.

– **Vector de ataque**: Ingeniería social a través de la interfaz de n8n y manipulación de formularios OAuth.

– **TTP MITRE ATT&CK**: T1556 (Modify Authentication Process), T1195.002 (Supply Chain Compromise: Compromise Software Dependencies and Development Tools).

– **IoCs**: Hashes SHA256 de los paquetes maliciosos, dominios de C2 asociados en los scripts de exfiltración, endpoints OAuth falsificados.

– **CVE**: No se ha asignado CVE específico, ya que la vulnerabilidad reside en la cadena de suministro y no en el core de n8n.

– **Herramientas asociadas**: No se ha detectado uso de frameworks como Metasploit o Cobalt Strike, aunque el vector es compatible con campañas automatizadas de post-explotación.

#### Impacto y Riesgos

La principal consecuencia es la exposición de tokens OAuth, que permiten a los atacantes actuar en nombre de la víctima en los servicios comprometidos (Google Ads, APIs de terceros, etc.). Se estima que los paquetes tuvieron entre 500 y 1.200 descargas antes de ser retirados, afectando potencialmente a equipos DevOps y empresas con flujos críticos automatizados. La explotación puede llevar a:

– Compromiso de cuentas publicitarias con daños económicos directos.

– Escalada lateral en infraestructura cloud.

– Filtración de datos personales y empresariales, con potencial impacto en GDPR y NIS2.

– Daños reputacionales y sanciones regulatorias.

#### Medidas de Mitigación y Recomendaciones

Para mitigar este tipo de amenazas, se recomienda:

1. **Auditoría de dependencias**: Revisar exhaustivamente el historial de instalaciones npm, especialmente de paquetes recientes o poco populares.

2. **Verificación de integraciones**: Descargar extensiones solo de fuentes oficiales o repositorios verificados.

3. **Monitorización de tokens OAuth**: Revocar y regenerar credenciales aparentemente comprometidas y auditar logs de acceso.

4. **Políticas de Zero Trust**: Implementar controles de acceso granular y segmentación de redes para minimizar el alcance de posibles fugas.

5. **Herramientas de análisis**: Utilizar soluciones como Snyk o npm audit para detectar dependencias maliciosas o vulnerables.

6. **Concienciación**: Formación continua a los equipos de desarrollo sobre riesgos en la cadena de suministro.

#### Opinión de Expertos

Especialistas en seguridad como Jake Williams (SANS Institute) y la firma Snyk han alertado sobre el aumento de supply chain attacks en ecosistemas open source. “El riesgo radica en la confianza implícita en repositorios públicos. La automatización y la integración continua amplifican el potencial de impacto de una sola dependencia comprometida”, señala Williams. Desde n8n, su equipo ha reforzado la revisión de integraciones y recomienda el uso exclusivo de nodos verificados.

#### Implicaciones para Empresas y Usuarios

Las organizaciones deben revisar todas las dependencias instaladas en sus entornos de automatización. Un solo paquete comprometido puede convertirse en puerta de entrada para ataques más amplios, comprometiendo datos, procesos críticos y cumplimiento normativo. Es esencial que los CISOs y equipos SOC incluyan la vigilancia de la cadena de suministro software en su matriz de riesgos y apliquen mecanismos de respuesta rápida ante incidentes de este tipo.

#### Conclusiones

Este incidente subraya la importancia de la seguridad en la cadena de suministro de software, especialmente en entornos de automatización y DevOps. La proliferación de paquetes maliciosos en npm dirigidos a plataformas como n8n exige un enfoque proactivo y multidisciplinar, combinando tecnología, procesos y formación. El refuerzo de políticas de verificación y la monitorización constante de integraciones son ya prácticas imprescindibles para cualquier organización orientada a la resiliencia digital.

(Fuente: feeds.feedburner.com)