Lumen Technologies desarticula más de 550 nodos C2 del botnet AISURU/Kimwolf en una operación global

Introducción

El equipo de Black Lotus Labs, perteneciente a Lumen Technologies, ha anunciado la neutralización de más de 550 nodos de comando y control (C2) vinculados al botnet AISURU/Kimwolf desde principios de octubre de 2025. Esta operación representa uno de los mayores esfuerzos coordinados recientes para frenar la expansión y actividad de una de las botnets más relevantes del panorama actual, con especial énfasis en su capacidad para orquestar ataques distribuidos de denegación de servicio (DDoS) a gran escala a través de dispositivos comprometidos en todo el mundo.

Contexto del Incidente

AISURU, junto con su variante para Android denominada Kimwolf, se ha consolidado como una amenaza significativa dentro del ecosistema del cibercrimen. Ambas familias de malware han mostrado una rápida evolución en sus técnicas de infección y persistencia, permitiendo la captación de miles de dispositivos, tanto IoT como smartphones, para su uso en campañas DDoS, espionaje y, potencialmente, monetización mediante alquiler de servicios ilícitos dentro de foros underground. La operación de Lumen se produce en un contexto en el que la proliferación de botnets orientadas a dispositivos móviles y IoT se ha incrementado un 30% respecto al año anterior, según datos de ENISA.

Detalles Técnicos

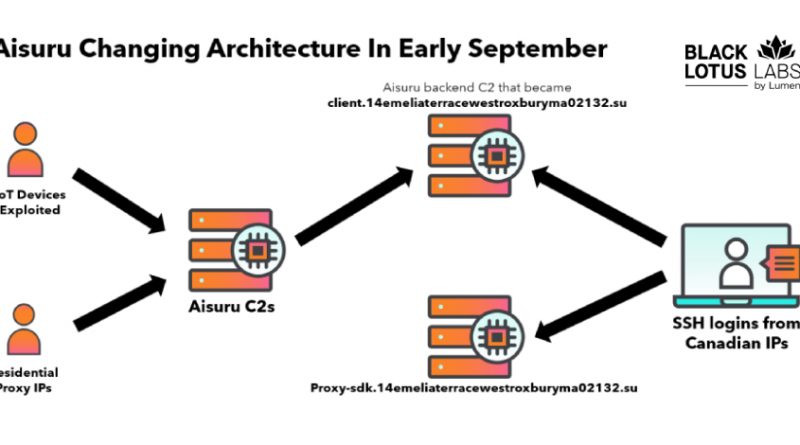

La infraestructura de AISURU/Kimwolf se caracteriza por el despliegue descentralizado de nodos C2, lo que dificulta su erradicación completa. Los investigadores han identificado que estos nodos suelen operar en servidores comprometidos, aprovechando vulnerabilidades conocidas en sistemas como Apache, Nginx y routers domésticos sin parches. El malware instala backdoors persistentes en los dispositivos víctimas, permitiendo el control remoto mediante comandos cifrados. En el caso de Kimwolf, la infección en Android se produce a través de aplicaciones maliciosas distribuidas en repositorios no oficiales y mediante phishing SMS.

Desde el punto de vista de MITRE ATT&CK, las TTP (técnicas, tácticas y procedimientos) empleadas por esta botnet incluyen:

– **Initial Access**: Explotación de vulnerabilidades (T1190) y spear phishing (T1566.001).

– **Execution**: Uso de scripts y payloads personalizados (T1059).

– **Persistence**: Modificación de configuraciones de sistema y uso de servicios legítimos (T1543).

– **Command and Control**: Canales alternativos cifrados y rotación frecuente de direcciones IP (T1071, T1090).

Entre los indicadores de compromiso (IoC) más relevantes, destacan direcciones IP de servidores en Europa del Este y Asia, dominios generados algorítmicamente (DGA) y hashes de archivos maliciosos que ya están siendo compartidos en plataformas como VirusTotal y MISP.

Impacto y Riesgos

El impacto de AISURU/Kimwolf es especialmente grave para infraestructuras críticas y grandes corporaciones, dado su potencial para lanzar ataques DDoS superiores a los 200 Gbps. Según estimaciones de Black Lotus Labs, al menos un 15% de los dispositivos IoT infectados en los últimos seis meses están bajo el control de estas botnets, con una distribución geográfica que abarca principalmente Europa, América del Norte y Asia Oriental.

Los riesgos asociados incluyen:

– Interrupción de servicios esenciales.

– Pérdida de datos sensibles.

– Daño reputacional y potenciales sanciones bajo normativas como GDPR y NIS2.

– Incremento de los costes operativos por mitigación de incidentes y sanciones económicas (en 2024, el coste medio por ataque DDoS superó los 120.000 € para empresas europeas).

Medidas de Mitigación y Recomendaciones

Las principales medidas de contención pasan por:

– Actualización inmediata de firmware y sistemas operativos en dispositivos IoT y móviles.

– Segmentación de redes y aplicación de firewalls de próxima generación con inspección profunda de paquetes.

– Monitorización continua de tráfico saliente en busca de patrones anómalos asociados a C2.

– Implementación de listas negras de IoC proporcionadas por entidades como CSIRT y CERT nacionales.

– Concienciación y formación de empleados sobre riesgos de phishing y descarga de aplicaciones fuera de los canales oficiales.

Para entornos empresariales, se recomienda además la integración de soluciones de Threat Intelligence y la realización de ejercicios de Red Team/Purple Team que simulen ataques de botnets utilizando frameworks como Metasploit o Cobalt Strike.

Opinión de Expertos

Expertos como Miguel Ángel de Castro, analista de amenazas en S21sec, subrayan la importancia de la colaboración público-privada: “La acción de Lumen demuestra que intervenir en la infraestructura de C2 es clave, pero sólo mediante la cooperación internacional y el intercambio ágil de IoC podremos contener el avance de botnets cada vez más sofisticadas y resilientes”.

Por su parte, Natalia Jiménez, CISO de una entidad financiera europea, advierte: “La rápida adaptación de AISURU/Kimwolf a nuevas vulnerabilidades obliga a las empresas a adoptar una postura de Zero Trust y reforzar sus capacidades de respuesta ante incidentes”.

Implicaciones para Empresas y Usuarios

Este incidente pone de relieve la urgente necesidad de fortalecer la protección de dispositivos conectados, especialmente en sectores sensibles como banca, sanidad y servicios públicos. Las empresas deberán revisar sus políticas de gestión de vulnerabilidades y reforzar la colaboración con proveedores de telecomunicaciones y fabricantes de dispositivos.

Para los usuarios finales, el riesgo radica en la exposición involuntaria de sus dispositivos como parte de ataques masivos, lo que puede derivar en bloqueos de cuentas, consumo excesivo de datos y potencial robo de información personal.

Conclusiones

La neutralización de más de 550 nodos C2 asociados a AISURU/Kimwolf supone un avance significativo en la lucha contra las botnets, pero no debe interpretarse como una solución definitiva. La naturaleza evolutiva de estas amenazas requiere un enfoque proactivo, con inversión en tecnologías de detección avanzada, intercambio continuo de inteligencia y adaptación a nuevas tácticas de ataque. El sector debe prepararse para una escalada en la sofisticación de botnets y priorizar la resiliencia de la infraestructura digital ante futuras oleadas.

(Fuente: feeds.feedburner.com)