Ataques de Void Blizzard despliegan el malware PLUGGYAPE contra fuerzas de defensa ucranianas

Introducción

Entre octubre y diciembre de 2025, el Computer Emergency Response Team de Ucrania (CERT-UA) ha identificado y documentado una nueva campaña de ciberataques dirigida específicamente contra las fuerzas de defensa nacionales. El grupo responsable, atribuido con confianza media a Void Blizzard (también conocido como Laundry Bear o UAC-0190), ha empleado una variante de malware denominada PLUGGYAPE. Este ataque representa un ejemplo claro de las sofisticadas operaciones de ciberespionaje vinculadas a actores estatales rusos, en un contexto de conflicto híbrido y guerra de la información.

Contexto del Incidente

Void Blizzard es un grupo de amenazas persistentes avanzadas (APT) con actividad documentada desde, al menos, 2020. Su historial incluye campañas de espionaje orientadas a sectores gubernamentales y de defensa, principalmente en Europa del Este y, especialmente, en Ucrania. Esta nueva ola de ataques, detectada por CERT-UA, se ha centrado en comprometer la infraestructura de defensa ucraniana, coincidiendo con una intensificación de la ofensiva cibernética rusa en la región.

El grupo suele emplear técnicas de spear-phishing, envío de documentos maliciosos y explotación de vulnerabilidades conocidas en software ampliamente utilizado en entornos militares y gubernamentales. Su objetivo prioritario es la exfiltración de información sensible y el despliegue de cargas útiles que permitan el acceso persistente a los sistemas comprometidos.

Detalles Técnicos: Vectores de Ataque y Artefactos Maliciosos

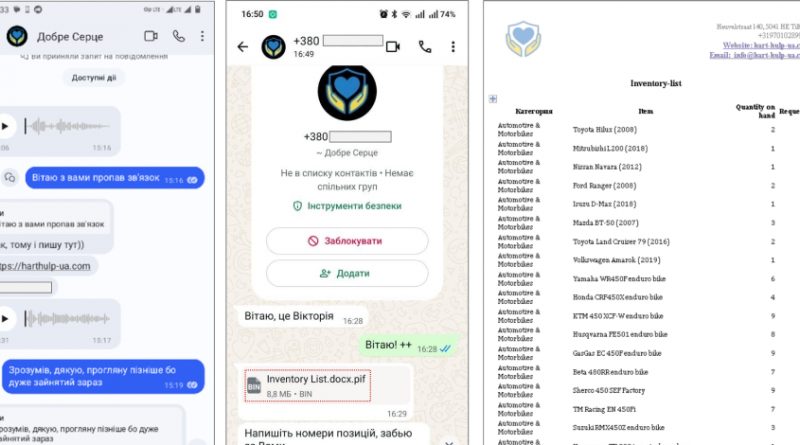

La campaña de Void Blizzard se ha caracterizado por el despliegue del malware PLUGGYAPE, una backdoor modular de reciente desarrollo. Las primeras infecciones se produjeron a través de correos electrónicos de phishing dirigidos, que incluían adjuntos maliciosos en formato Microsoft Office (principalmente archivos DOCX y XLSX) con macros ofuscadas o enlaces a archivos alojados en servicios en la nube comprometidos.

El análisis técnico revela que PLUGGYAPE aprovecha vulnerabilidades conocidas en Microsoft Office, entre ellas CVE-2017-11882 y CVE-2022-30190 (Follina), para ejecutar código arbitrario tras la apertura del archivo. Una vez desplegado, el malware establece comunicación con servidores C2 controlados por Void Blizzard, utilizando protocolos HTTPS y mecanismos de cifrado personalizados para evadir la detección por soluciones EDR y SIEM convencionales.

Entre las TTPs identificadas (MITRE ATT&CK), destacan:

– Spearphishing Attachment (T1193)

– Exploitation for Client Execution (T1203)

– Command and Control over HTTPS (T1071.001)

– Exfiltration Over C2 Channel (T1041)

– Persistence via Registry Run Keys (T1547.001)

PLUGGYAPE incorpora módulos para la recolección de credenciales, keylogging, captura de pantallas y movimiento lateral mediante la explotación de credenciales almacenadas y sesiones abiertas. Se han detectado indicadores de compromiso (IoC), como hashes de archivos, direcciones IP de C2 y patrones de tráfico de red anómalos, que han sido compartidos por CERT-UA para facilitar la detección proactiva.

Impacto y Riesgos

La campaña ha afectado a, al menos, 12 entidades dentro del sector defensa ucraniano, con un impacto potencial sobre la confidencialidad de información estratégica, planes operativos y comunicaciones internas. CERT-UA estima que el 30% de los sistemas comprometidos no contaban con actualizaciones de seguridad recientes, lo que facilitó el éxito del ataque.

El riesgo asociado a PLUGGYAPE es elevado, dado que su diseño modular permite actualizar funcionalidades en caliente y adaptar los vectores de ataque según las contramedidas defensivas implementadas. Además, la persistencia obtenida mediante manipulación del registro y tareas programadas dificulta la erradicación completa del malware.

Medidas de Mitigación y Recomendaciones

CERT-UA recomienda aplicar de forma inmediata los siguientes controles técnicos:

– Actualización urgente de Microsoft Office y parches para CVE-2017-11882 y CVE-2022-30190.

– Desactivación de macros y restricciones para la apertura de documentos de fuentes externas.

– Implementación de reglas YARA y detección basada en comportamiento para identificar actividad de PLUGGYAPE.

– Monitorización de conexiones salientes hacia dominios sospechosos y correlación de eventos en SIEM.

– Refuerzo de autenticación multifactor (MFA) y auditoría de accesos privilegiados.

Además, se aconseja la revisión de políticas de segmentación de red y la formación continua al personal sobre riesgos de phishing dirigido.

Opinión de Expertos

Expertos del sector, como Oleksandr Baranov, analista senior de amenazas en Sekoia.io, señalan que «Void Blizzard demuestra una evolución significativa en su capacidad de evasión y persistencia, alineándose con tácticas de otros grupos APT rusos como APT28 y Sandworm». Destacan también la importancia de la inteligencia de amenazas compartida a nivel europeo, en el marco de la Directiva NIS2, para mitigar el impacto de campañas transfronterizas.

Implicaciones para Empresas y Usuarios

Aunque la campaña actual ha tenido como objetivo principal el sector defensa, el modus operandi y las herramientas empleadas por Void Blizzard pueden adaptarse para atacar infraestructuras críticas y empresas del sector privado, especialmente aquellas con vínculos contractuales con organismos públicos. La evolución de PLUGGYAPE y su capacidad de personalización plantea un desafío para las soluciones tradicionales de defensa perimetral.

En términos regulatorios, la filtración de información sensible puede acarrear sanciones bajo GDPR, además de comprometer la integridad operacional y la reputación corporativa.

Conclusiones

La campaña de Void Blizzard contra las fuerzas de defensa ucranianas, mediante el despliegue de PLUGGYAPE, ilustra el carácter cambiante y sofisticado de las amenazas APT en el actual contexto geopolítico. La cooperación internacional, la actualización constante de sistemas y la adopción de un enfoque de ciberdefensa en profundidad resultan esenciales para contrarrestar estos ataques. La vigilancia activa y la respuesta coordinada seguirán siendo determinantes en la protección de activos críticos frente a actores estatales hostiles.

(Fuente: feeds.feedburner.com)