MITRE cede el liderazgo en reporte de vulnerabilidades: auge de nuevos actores y preocupación por plugins de WordPress

Introducción

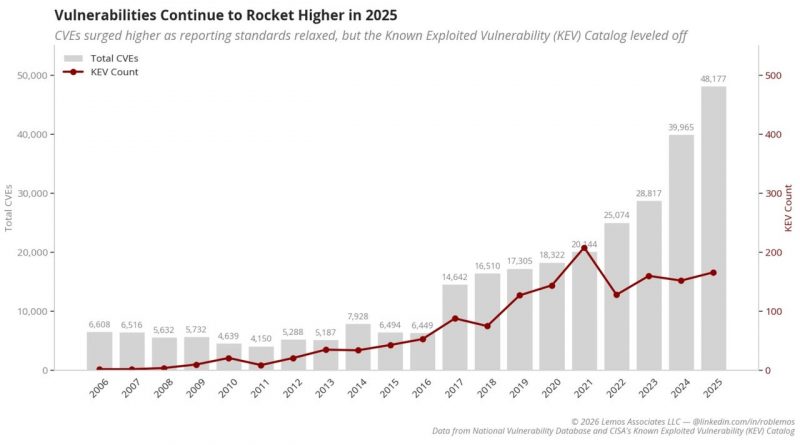

El ecosistema de divulgación de vulnerabilidades ha experimentado cambios significativos en los últimos meses. MITRE, tradicionalmente reconocido como la principal entidad responsable de la asignación y reporte de CVEs (Common Vulnerabilities and Exposures), ha visto disminuir su protagonismo frente a la irrupción de nuevos actores en la industria. Paralelamente, el número de vulnerabilidades reportadas en plugins de WordPress ha experimentado un repunte notable, lo que pone en alerta tanto a profesionales de ciberseguridad como a administradores de sistemas ante la creciente superficie de ataque en uno de los CMS más populares del mundo.

Contexto del Incidente o Vulnerabilidad

Históricamente, MITRE Corporation ha gestionado la base de datos de CVEs, sirviendo de autoridad de referencia para la comunidad de ciberseguridad global. Sin embargo, en 2024, el número de vulnerabilidades reportadas directamente por MITRE ha disminuido en comparación con años anteriores, cediendo terreno a organizaciones emergentes y nuevos CNA (CVE Numbering Authorities). Según datos del NVD (National Vulnerability Database), durante el primer semestre de 2024, MITRE ha reportado aproximadamente un 30% menos de CVEs respecto al mismo período de 2023.

Simultáneamente, empresas como Wordfence, Automattic y Patchstack han incrementado su actividad en la identificación y reporte de fallos, especialmente en el ecosistema de WordPress. Se estima que el 40% de las nuevas vulnerabilidades publicadas en el último trimestre corresponden a plugins de WordPress, un aumento del 25% respecto al año anterior.

Detalles Técnicos

Los vectores de ataque más habituales en los plugins de WordPress incluyen inyecciones SQL (CWE-89), Cross-Site Scripting (CWE-79), escalada de privilegios y ejecución remota de código (RCE). Muchos de estos fallos han sido catalogados con CVEs de criticidad alta, con puntuaciones CVSS superiores a 7,5. Por ejemplo, la vulnerabilidad CVE-2024-31567, detectada en un popular plugin de comercio electrónico, permite la ejecución remota de comandos a través de una API expuesta sin autenticación.

Los atacantes están utilizando frameworks como Metasploit y Cobalt Strike para explotar de forma automatizada vulnerabilidades recientes, integrando los exploits en campañas de ataque masivas. Los TTPs asociados, según MITRE ATT&CK, incluyen T1190 (Exploitation of Public-Facing Application), T1078 (Valid Accounts) y T1059 (Command and Scripting Interpreter). Los IoCs detectados en campañas recientes incluyen direcciones IP de infraestructuras en Europa del Este y archivos maliciosos subidos mediante formularios vulnerables.

Impacto y Riesgos

El impacto de este cambio en el panorama de reporte de vulnerabilidades es considerable. El desplazamiento de MITRE como actor predominante puede dificultar la estandarización y el control de calidad en la asignación de CVEs, lo que podría derivar en duplicidades o falta de información fiable para los equipos SOC y de respuesta ante incidentes.

Para las organizaciones que utilizan WordPress, el aumento de vulnerabilidades en plugins incrementa el riesgo de compromisos de seguridad, afectando tanto a la integridad de los datos como al cumplimiento normativo (GDPR, NIS2). Se han registrado incidentes donde la explotación de estos fallos ha resultado en la filtración de datos personales y la interrupción de servicios críticos, con pérdidas económicas estimadas en varios millones de euros.

Medidas de Mitigación y Recomendaciones

Desde un enfoque técnico, se recomienda la actualización inmediata de todos los plugins de WordPress a sus versiones más recientes, priorizando aquellos con reportes de vulnerabilidad activa. Es fundamental monitorizar los feeds de CVEs y suscripciones a los principales CNAs especializados en WordPress.

Implementar WAFs (Web Application Firewalls) capaces de detectar y bloquear patrones de ataque conocidos, así como políticas estrictas de control de cambios en el CMS, puede reducir significativamente la superficie de ataque. Asimismo, se recomienda realizar análisis periódicos de vulnerabilidades y pruebas de penetración orientadas a la cadena de suministro de software.

Opinión de Expertos

Expertos como Fernando Díaz, CISO en una multinacional de e-commerce, advierten: “La descentralización en el reporte de CVEs es positiva por la agilidad, pero conlleva un reto de coordinación y fiabilidad. Los equipos de seguridad deben diversificar sus fuentes y no depender exclusivamente de MITRE o NVD”.

Por su parte, Marta Sánchez, analista de amenazas en un CERT nacional, subraya la importancia de la colaboración: “El sector debe reforzar los canales de comunicación y validación entre CNAs para evitar lagunas de información y asegurar una respuesta rápida ante nuevas amenazas”.

Implicaciones para Empresas y Usuarios

El nuevo panorama obliga a las empresas a revisar sus procesos de gestión de vulnerabilidades, integrando feeds de múltiples CNAs y ajustando sus SIEM para correlacionar eventos de distintas fuentes. En el caso específico de WordPress, los responsables IT deben considerar una política más restrictiva en la instalación de plugins y exigir auditorías de código a los proveedores.

Para los usuarios finales, aunque las actualizaciones automáticas pueden mitigar parte del riesgo, la falta de visibilidad sobre el estado de los plugins instalados sigue siendo un problema habitual.

Conclusiones

La pérdida del liderazgo de MITRE como principal reportero de vulnerabilidades marca una nueva etapa en la gestión y divulgación de CVEs. El auge de nuevos actores y el incremento de fallos en plugins de WordPress amplían la complejidad del ecosistema, exigiendo una mayor proactividad y coordinación tanto a nivel técnico como organizativo. La adaptabilidad y la vigilancia constante serán clave para proteger los activos digitales en este entorno cambiante.

(Fuente: www.darkreading.com)