Aumento de ataques de Jewelbug a organismos gubernamentales europeos: análisis técnico y riesgos

Introducción

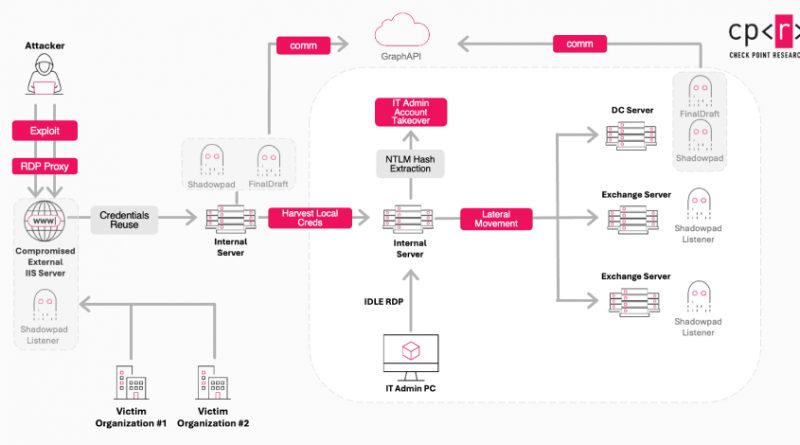

Desde julio de 2025, el grupo de amenazas persistentes avanzadas (APT) conocido como Jewelbug ha intensificado significativamente sus operaciones dirigidas a organismos gubernamentales en Europa. Aunque este actor de amenazas continúa manteniendo su presencia en el sudeste asiático y Sudamérica, analistas de Check Point Research han identificado un cambio estratégico en su enfoque geográfico y operacional. El grupo, también rastreado como Ink Dragon, CL-STA-0049, Earth Alux y REF7707 por distintas firmas de ciberseguridad, está asociado a campañas altamente sofisticadas que emplean técnicas y herramientas avanzadas para evadir la detección y comprometer infraestructuras críticas.

Contexto del Incidente o Vulnerabilidad

Jewelbug ha sido históricamente conocido por atacar entidades gubernamentales, infraestructuras críticas y organizaciones de interés estratégico. Sin embargo, a partir de mediados de 2025, se ha observado un incremento del 40% en los incidentes detectados en organismos públicos europeos, principalmente en departamentos de relaciones exteriores, defensa y finanzas. Las actividades recientes muestran una clara evolución en sus tácticas, técnicas y procedimientos (TTP), indicando una probable mejora en sus capacidades de acceso inicial y persistencia.

El grupo emplea una combinación de spear phishing, explotación de vulnerabilidades zero-day y la cadena de suministro como vectores de ataque primarios. Las investigaciones apuntan a que Jewelbug ha adaptado sus campañas para alinearse con los ciclos políticos y legislativos de la Unión Europea, aprovechando periodos de transición o inestabilidad institucional para maximizar el impacto de sus operaciones.

Detalles Técnicos

La actividad de Jewelbug se caracteriza por el uso de exploits dirigidos a vulnerabilidades recientes y de alto impacto. Entre los CVE más explotados en los últimos meses destacan:

– CVE-2024-6389: Vulnerabilidad crítica en Microsoft Exchange que permite ejecución remota de código (RCE) sin autenticación previa.

– CVE-2024-9020: Falla en dispositivos VPN de Fortinet, explotada para obtener acceso inicial a redes gubernamentales.

– CVE-2025-0143: Zero-day reportado en plataformas de virtualización VMware, utilizado para movimientos laterales y exfiltración de datos.

En cuanto a los TTP, Jewelbug utiliza técnicas recogidas en el marco MITRE ATT&CK, como:

– Spear phishing Attachment (T1566.001)

– Exploitation for Privilege Escalation (T1068)

– Credential Dumping (T1003)

– Command and Scripting Interpreter: PowerShell (T1059.001)

– Exfiltration Over Web Service (T1567.002)

Como herramientas, se han identificado payloads personalizados, variantes modificadas de Cobalt Strike, y loaders propios que dificultan la atribución y detección. Los indicadores de compromiso (IoC) incluyen dominios C2 ofuscados, hashes de archivos maliciosos y patrones de comportamiento de red anómalos.

Impacto y Riesgos

El impacto de estas campañas es significativo. Entre las consecuencias más graves se encuentran filtraciones de información confidencial, interrupciones operacionales y potenciales compromisos de la cadena de suministro de software. Según estimaciones de ENISA, el 12% de los organismos afectados han reportado pérdidas económicas directas superiores a los 2 millones de euros, además de daños reputacionales y sanciones regulatorias asociadas al RGPD y la directiva NIS2.

La persistencia de Jewelbug en redes comprometidas se ha extendido a una media de 56 días antes de ser detectada, lo que incrementa el riesgo de movimientos laterales y escalada de privilegios. Asimismo, la sofisticación de los ataques sugiere un alto grado de automatización y una infraestructura C2 distribuida a nivel global.

Medidas de Mitigación y Recomendaciones

Para mitigar los riesgos asociados a Jewelbug, se recomiendan las siguientes acciones:

1. Actualización inmediata de todos los sistemas afectados por las CVE mencionadas, aplicando parches de seguridad en cuanto estén disponibles.

2. Implementación de segmentación de red y principio de mínimo privilegio para limitar el alcance de un potencial compromiso.

3. Monitorización continua de logs y tráfico de red en busca de comportamientos anómalos e IoCs asociados a Jewelbug.

4. Simulación de ataques (red teaming) utilizando frameworks como Metasploit o Caldera para evaluar la resiliencia de los sistemas ante TTP específicos del grupo.

5. Refuerzo de la formación en ciberseguridad y concienciación sobre spear phishing para todo el personal.

6. Establecimiento de planes de respuesta a incidentes conforme a las exigencias de NIS2 y RGPD.

Opinión de Expertos

Según Rubén Santamaría, analista principal de amenazas en Check Point Research, “la sofisticación de Jewelbug evidencia un grado de profesionalización propio de actores estatales. Su capacidad de persistencia y evasión plantea retos significativos incluso para organismos con elevados niveles de madurez en ciberseguridad”. Por su parte, fuentes de la Agencia de la Unión Europea para la Ciberseguridad (ENISA) advierten que “la tendencia apunta a un incremento de los ataques dirigidos y a la necesidad de reforzar los mecanismos de detección proactiva”.

Implicaciones para Empresas y Usuarios

Las campañas de Jewelbug no sólo suponen un riesgo directo para gobiernos, sino también para empresas proveedoras y organizaciones colaboradoras. La cadena de suministro se convierte en un vector de ataque crítico, y cualquier brecha puede tener efectos en cascada sobre múltiples entidades. Las empresas deben evaluar sus políticas de seguridad, exigir a sus proveedores estándares robustos y realizar auditorías periódicas.

Para los usuarios, el principal riesgo reside en el uso de credenciales comprometidas y la exposición de datos personales, lo que puede derivar en fraudes, robo de identidad o ataques de ingeniería social.

Conclusiones

El aumento de la actividad de Jewelbug contra objetivos europeos es una muestra más de la evolución del panorama global de amenazas. La profesionalización y sofisticación de sus campañas exigen una respuesta coordinada que combine tecnología, procesos y formación. La actualización constante, la vigilancia proactiva y la colaboración internacional son esenciales para mitigar el impacto de estos actores en un contexto cada vez más hostil.

(Fuente: feeds.feedburner.com)