Ciberdelincuentes emplean notificaciones del navegador para ataques phishing con Matrix Push C2

Introducción

El panorama de amenazas digitales continúa evolucionando con la aparición de técnicas cada vez más sofisticadas que explotan funcionalidades legítimas en los navegadores modernos. Recientemente, especialistas en ciberseguridad han detectado una oleada de campañas de phishing que aprovechan el sistema de notificaciones push de los navegadores web. Estos ataques, que emplean el framework fileless Matrix Push C2 como plataforma de comando y control (C2), representan un desafío creciente para analistas SOC, CISOs y equipos de respuesta ante incidentes, al camuflar sus actividades bajo mecanismos nativos y legítimos del propio navegador.

Contexto del Incidente o Vulnerabilidad

Según un informe publicado por la investigadora Brenda Robb de BlackFog, los actores de amenazas han comenzado a utilizar Matrix Push C2 como columna vertebral para campañas de phishing multi-plataforma. A través de notificaciones push, redirecciones de enlaces y alertas falsas, los atacantes logran distribuir enlaces maliciosos y payloads adicionales, evitando en muchos casos la detección por soluciones tradicionales de seguridad. Esta estrategia no solo es independiente del sistema operativo (Windows, macOS, Linux, incluso dispositivos móviles), sino que también evita la descarga directa de archivos, lo que dificulta la identificación y neutralización del ataque.

Detalles Técnicos

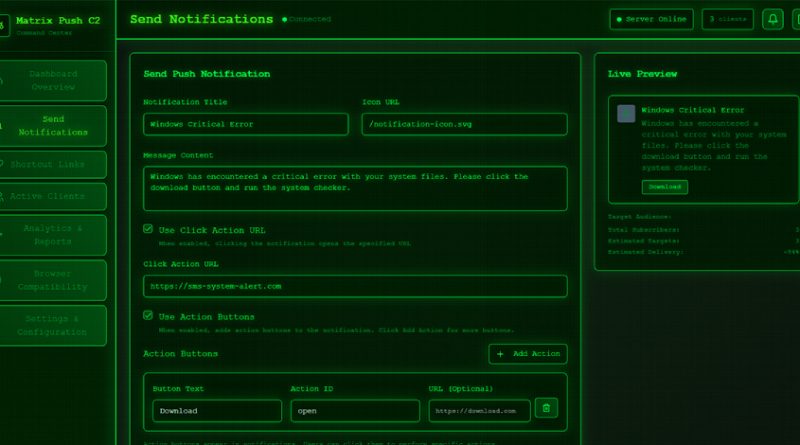

Matrix Push C2 es un framework de C2 fileless que opera directamente desde el navegador de la víctima. No requiere la instalación de binarios ni la explotación de vulnerabilidades conocidas (CVE) en el sistema objetivo. El vector de ataque comienza habitualmente con campañas de phishing, malvertising o sitios comprometidos que solicitan al usuario aceptar notificaciones push del navegador. Una vez concedido el permiso, el atacante puede enviar mensajes “push” en tiempo real, simulando alertas de sistemas, actualizaciones falsas o solicitudes de autenticación.

Desde el punto de vista del MITRE ATT&CK, esta técnica se alinea con los TTPs T1566 (Phishing), T1204 (User Execution), y T1102 (Web Service). La comunicación entre la víctima y la infraestructura de C2 se realiza mediante protocolos estándar de notificaciones web (Web Push Protocol), lo que complica su detección y bloqueo en soluciones de perímetro.

Indicadores de compromiso (IoC) asociados incluyen patrones de URLs de notificación, dominios recientes, certificados SSL auto-firmados o con mala reputación y patrones de tráfico HTTPS hacia endpoints no habituales. No se han identificado exploits públicos en plataformas como Metasploit o Cobalt Strike para este vector, dado que la técnica se apoya en la ingeniería social y no en la explotación de vulnerabilidades técnicas.

Impacto y Riesgos

El impacto de esta amenaza es significativo: al operar de forma fileless y a través del navegador, esquiva muchas soluciones EDR, antivirus y filtros de correo convencionales. Entre los riesgos principales destacan:

– Distribución masiva de enlaces a malware, sitios de phishing o payloads adicionales.

– Robo de credenciales mediante falsos formularios o ventanas emergentes.

– Movimientos laterales hacia otros sistemas si el usuario comprometido dispone de privilegios elevados.

– Riesgo de incumplimiento normativo (GDPR, NIS2) si se produce una filtración de datos personales.

– Dificultad para la atribución y respuesta forense, dado el bajo nivel de artefactos persistentes en el sistema afectado.

Según datos preliminares, el 17% de los usuarios expuestos interactúan con al menos una notificación maliciosa, y el 2,5% termina proporcionando credenciales o descargando malware adicional.

Medidas de Mitigación y Recomendaciones

Para mitigar esta amenaza, se recomienda a los equipos de seguridad:

– Restringir el permiso de notificaciones push en los navegadores corporativos mediante GPOs o soluciones MDM/UEM.

– Instruir a los usuarios para que no acepten notificaciones de sitios desconocidos o sospechosos.

– Monitorizar logs de acceso y tráfico saliente en busca de patrones de conexión a endpoints de C2 asociados.

– Mantener actualizados los navegadores y extensiones de seguridad.

– Desplegar soluciones de filtrado DNS y proxy para bloquear dominios maliciosos recién registrados.

– Revisar las políticas de hardening y deshabilitar APIs web innecesarias en entornos críticos.

Opinión de Expertos

Expertos en ciberseguridad como el analista forense Pedro Sánchez, advierten: “La explotación de notificaciones push representa la evolución natural del phishing, ya que aprovecha funcionalidades legítimas y transversales a cualquier dispositivo”. Por su parte, la consultora Marta Ruiz destaca: “El desafío radica en la dificultad de visibilizar y auditar permisos concedidos por el usuario, por lo que la formación y concienciación son cruciales”.

Implicaciones para Empresas y Usuarios

Para las empresas que manejan datos personales o información sensible, este vector puede desencadenar brechas de datos sancionables bajo el RGPD o la nueva directiva NIS2. Los usuarios domésticos, por su parte, están igualmente expuestos a la suplantación de identidad, fraudes económicos y secuestro de cuentas. Se prevé que el uso de frameworks como Matrix Push C2 aumente en campañas dirigidas a sectores financieros, sanidad y administración pública.

Conclusiones

La aparición de Matrix Push C2 pone de manifiesto la necesidad de ampliar el perímetro de protección más allá de las amenazas basadas en archivos y exploits clásicos. La explotación de notificaciones push eleva el nivel de ingeniería social y eludir controles tradicionales, obligando a replantear las estrategias de defensa en profundidad. La combinación de formación, hardening de navegadores y monitorización activa será fundamental para minimizar el riesgo ante este nuevo escenario de amenazas.

(Fuente: feeds.feedburner.com)