Nueva vulnerabilidad en FortiWeb: Ataques activos explotan CVE-2024-58034 para ejecución remota de comandos

Introducción

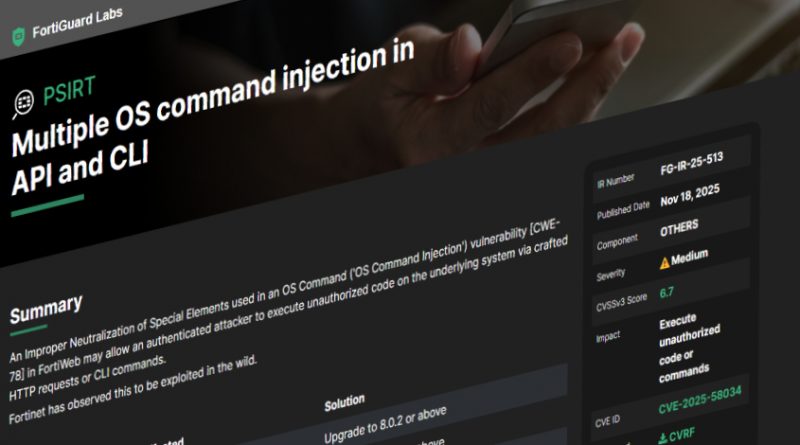

Fortinet ha emitido una alerta de seguridad tras identificar la explotación activa de una nueva vulnerabilidad en su solución FortiWeb, uno de los appliances más utilizados como firewall de aplicaciones web (WAF). El fallo, clasificado como de severidad media pero con un impacto potencial significativo, se ha registrado bajo el identificador CVE-2024-58034 y permite la ejecución remota de comandos en el sistema operativo subyacente. Este incidente subraya la importancia de mantener actualizados los sistemas de defensa perimetral y la necesidad de una vigilancia proactiva ante amenazas emergentes.

Contexto del Incidente o Vulnerabilidad

FortiWeb es una solución ampliamente desplegada en entornos corporativos para proteger aplicaciones web frente a ataques como inyección de SQL, XSS y otros vectores de amenazas dirigidas a la capa de aplicación. A finales de junio de 2024, Fortinet hizo pública la existencia de una vulnerabilidad que afecta a varias versiones de FortiWeb, después de detectar explotación activa en entornos reales. Los atacantes están aprovechando el fallo para comprometer la seguridad de organizaciones que aún no han aplicado los parches correspondientes.

Detalles Técnicos: CVE, vectores de ataque y TTP

La vulnerabilidad CVE-2024-58034 ha sido catalogada con una puntuación CVSS de 6,7 sobre 10, lo que la sitúa en una gravedad media según los criterios estándar, aunque su explotación puede implicar consecuencias graves dependiendo del contexto. El fallo se encuadra dentro de la categoría CWE-78: Improper Neutralization of Special Elements used in an OS Command (‘OS Command Injection’). Esto significa que un atacante autenticado puede manipular ciertos parámetros en las interfaces web de administración, inyectando comandos arbitrarios que luego son ejecutados con los privilegios del proceso FortiWeb.

El vector de ataque principal requiere autenticación previa; sin embargo, en muchos despliegues empresariales, las cuentas administrativas están expuestas a Internet o utilizan credenciales débiles, facilitando el acceso no autorizado mediante técnicas de fuerza bruta o suplantación. Una vez autenticado, el atacante puede explotar la vulnerabilidad enviando peticiones especialmente diseñadas a endpoints concretos, los cuales no filtran correctamente los caracteres especiales ni neutralizan los comandos del sistema operativo subyacente (principalmente Linux).

De acuerdo con la matriz MITRE ATT&CK, los TTPs (Tácticas, Técnicas y Procedimientos) observados se alinean con la técnica T1059 (Command and Scripting Interpreter), permitiendo la ejecución de comandos shell. Se han identificado indicadores de compromiso (IoC) que incluyen comandos sospechosos en los logs de administración, cargas de payloads tipo web shell y conexiones salientes hacia servidores de comando y control.

Impacto y Riesgos

El impacto principal es la posibilidad de ejecución remota de código arbitrario, lo que puede derivar en la toma de control total del dispositivo FortiWeb. Dado que estos dispositivos suelen estar desplegados en el perímetro de la red, su compromiso puede abrir la puerta a movimientos laterales y a la exfiltración de datos sensibles. Los atacantes pueden instalar malware adicional, modificar reglas de filtrado o incluso desactivar funciones de defensa, facilitando ataques posteriores contra aplicaciones protegidas.

Aunque la vulnerabilidad requiere autenticación, el impacto no debe subestimarse, especialmente en entornos donde la higiene de credenciales no es estricta. Según estimaciones de Fortinet, cerca del 20% de las instalaciones globales de FortiWeb podrían estar expuestas si no aplican los parches en las próximas semanas. Además, se han detectado ya exploits públicos para frameworks como Metasploit, lo que facilita la explotación masiva y automatizada.

Medidas de Mitigación y Recomendaciones

Fortinet ha lanzado parches de seguridad para todas las versiones afectadas de FortiWeb (consultar el advisory oficial para versiones exactas). Se recomienda a los administradores de sistemas:

– Actualizar inmediatamente a la versión corregida.

– Revisar los logs de acceso y administración en busca de actividad sospechosa (comandos inusuales, accesos fuera de horario o desde IPs no habituales).

– Restringir el acceso a la consola de administración solo a redes internas o mediante VPN.

– Implementar autenticación multifactor (MFA) en todas las cuentas administrativas.

– Rotar credenciales y revisar los permisos de acceso.

– Monitorizar conexiones salientes no autorizadas desde el appliance.

Opinión de Expertos

Analistas SOC y consultores de ciberseguridad coinciden en que este tipo de vulnerabilidades, aunque requieren autenticación, suelen ser explotadas rápidamente debido al valor estratégico de los dispositivos WAF. «El hecho de que ya existan exploits públicos y que la explotación esté activa obliga a priorizar la remediación inmediata», apunta Javier Martínez, pentester y formador en seguridad ofensiva. «Además, muchas organizaciones aún no segmentan adecuadamente el acceso a la administración, lo que amplifica el riesgo».

Implicaciones para Empresas y Usuarios

El incidente pone de relieve la necesidad de una gestión proactiva de parches en dispositivos perimetrales. Las empresas deben considerar la seguridad de sus WAF no solo como un elemento de defensa, sino como un posible vector de ataque si no se gestiona adecuadamente. El compromiso de estos sistemas puede derivar en brechas de datos que, bajo GDPR y la inminente NIS2, conllevan sanciones económicas y daños reputacionales considerables.

Conclusiones

La vulnerabilidad CVE-2024-58034 en FortiWeb demuestra que incluso las soluciones de seguridad más avanzadas pueden convertirse en un punto de entrada si no se gestionan adecuadamente. Es imperativo adoptar una estrategia de defensa en profundidad, asegurar la correcta gestión de credenciales y monitorizar activamente los dispositivos expuestos. La rápida respuesta y la aplicación de parches serán clave para contener el riesgo y evitar incidentes mayores en los próximos meses.

(Fuente: feeds.feedburner.com)