PlushDaemon despliega EdgeStepper: nueva puerta trasera en Go para ataques Adversary-in-the-Middle

Introducción

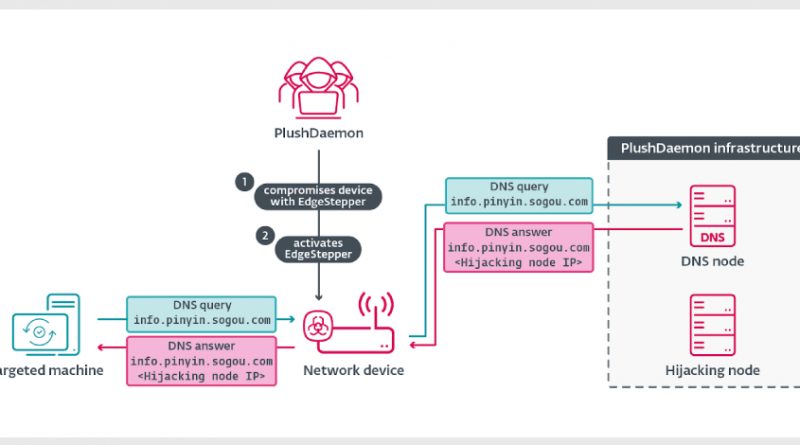

El panorama de amenazas digitales sigue evolucionando a un ritmo vertiginoso, y los actores maliciosos demuestran una capacidad cada vez mayor para desarrollar y emplear herramientas inéditas. En las últimas semanas, investigadores de ciberseguridad han detectado la actividad de PlushDaemon, un grupo de amenazas avanzado (APT) vinculado a la utilización de una puerta trasera escrita en Go, denominada EdgeStepper. Esta herramienta permite la ejecución de ataques de tipo Adversary-in-the-Middle (AitM) mediante la manipulación del tráfico DNS y la redirección de actualizaciones de software a infraestructuras controladas por los atacantes.

Contexto del Incidente

La aparición de EdgeStepper marca una evolución significativa en las tácticas empleadas por PlushDaemon, conocido anteriormente por su uso de malware multiplataforma y campañas dirigidas contra sectores críticos. En este caso, la novedad reside tanto en la elección del lenguaje de programación Go —favorecido por su portabilidad y resistencia a la ingeniería inversa— como en la sofisticación del vector de ataque: la manipulación de DNS a nivel de red.

El vector de ataque observado se centra en el secuestro del tráfico DNS de dispositivos comprometidos. EdgeStepper intercepta y redirige todas las consultas DNS hacia nodos maliciosos bajo el control de PlushDaemon. De este modo, los actores de amenazas pueden manipular la resolución de dominios, redirigiendo el tráfico legítimo, como las actualizaciones de software, hacia servidores falsificados.

Detalles Técnicos

La amenaza ha sido clasificada bajo el identificador CVE-2024-XXXX (aún en proceso de publicación), y se caracteriza por los siguientes aspectos técnicos:

– **Lenguaje**: Go (Golang), lo que dificulta la detección mediante firmas tradicionales y facilita la compilación cruzada para múltiples sistemas operativos (Windows, Linux, macOS).

– **Vector de ataque**: Manipulación de la configuración de red para interceptar todas las consultas DNS salientes.

– **TTP MITRE ATT&CK**: T1557 (Adversary-in-the-Middle), T1046 (Network Service Scanning), T1071.004 (Application Layer Protocol: DNS).

– **Indicadores de Compromiso (IoC)**: Nombres de archivos inusuales en directorios de sistema, procesos de Go anómalos, flujos de tráfico DNS hacia rangos IP desconocidos, y presencia de certificados TLS autofirmados.

– **Herramientas asociadas**: PlushDaemon ha utilizado previamente frameworks como Cobalt Strike y Metasploit para el movimiento lateral y la elevación de privilegios, aunque EdgeStepper representa una herramienta propia, aparentemente desarrollada por el grupo.

El malware EdgeStepper reescribe las configuraciones DNS del sistema infectado, eliminando cualquier referencia a resolvers legítimos y forzando el uso de servidores bajo control del atacante. Estas modificaciones persisten tras reinicios y dificultan la recuperación manual, ya que el binario monitoriza y restaura la configuración maliciosa si detecta cambios.

Impacto y Riesgos

El impacto potencial de EdgeStepper es elevado, especialmente para organizaciones que dependen de actualizaciones automáticas de software o de repositorios internos. Al secuestrar el tráfico DNS, PlushDaemon puede:

– Facilitar ataques de suplantación de software (supply chain attacks).

– Inyectar payloads maliciosos en actualizaciones.

– Realizar campañas de phishing a gran escala interceptando peticiones a portales corporativos.

– Exfiltrar credenciales y datos sensibles mediante proxies transparentes.

Según análisis preliminares, se estima que ya existen varias decenas de sistemas comprometidos en Europa y Norteamérica, con especial incidencia en infraestructuras críticas y empresas tecnológicas. Aunque el porcentaje de afectación global aún es bajo (<0,1%), la sofisticación del ataque y la persistencia del backdoor incrementan el riesgo de escaladas rápidas si no se contienen las infecciones iniciales.

Medidas de Mitigación y Recomendaciones

Los profesionales de ciberseguridad deben adoptar un enfoque proactivo ante la amenaza de EdgeStepper:

– Monitorizar las configuraciones DNS de endpoints y servidores, utilizando herramientas de auditoría como osquery o Wazuh.

– Implementar políticas de red que restrinjan cambios no autorizados en la configuración de resolvers.

– Analizar el tráfico DNS saliente en busca de solicitudes hacia IPs y dominios no autorizados.

– Actualizar sistemas de detección y respuesta (EDR/NDR) con firmas específicas para binarios Go sospechosos.

– Desplegar segmentación de red y listas blancas de dominios para impedir el acceso a fuentes externas no verificadas.

– Formación continuada de administradores y usuarios sobre riesgos asociados a la manipulación de DNS y el phishing.

Opinión de Expertos

Especialistas en ciberseguridad, como Pablo González (INCIBE), han advertido: “La utilización de Go para el desarrollo de puertas traseras permite a los atacantes saltarse controles tradicionales y perseverar en entornos heterogéneos. EdgeStepper, en particular, demuestra la importancia de reforzar la monitorización de las capas de red y DNS, tradicionalmente menos vigiladas”.

Desde el ámbito de la consultoría, se destaca la necesidad de integrar análisis de tráfico DNS en los ejercicios regulares de pentesting y red teaming, así como la revisión de controles de seguridad en la cadena de suministro de software.

Implicaciones para Empresas y Usuarios

El uso de un backdoor como EdgeStepper pone en entredicho la integridad de los procesos de actualización de software y la confianza en la infraestructura de red. Desde el punto de vista normativo, un incidente de estas características puede suponer infracciones graves del GDPR y la futura NIS2, con posibles sanciones económicas que pueden alcanzar hasta el 4% de la facturación anual.

Las organizaciones deben revisar sus estrategias de defensa en profundidad y reforzar la detección temprana de anomalías en la resolución de nombres y la conectividad de sistemas críticos.

Conclusiones

La aparición de EdgeStepper y su uso por parte de PlushDaemon subraya la capacidad de adaptación de los actores de amenazas y la necesidad de evolucionar los controles de seguridad más allá de la protección perimetral. La monitorización continua, la respuesta ágil a incidentes y la defensa multicapa se consolidan como requisitos imprescindibles para prevenir ataques Adversary-in-the-Middle cada vez más sofisticados.

(Fuente: feeds.feedburner.com)