Solo el 57% de las pymes españolas logra recuperar sus datos tras pagar un rescate por ransomware

Introducción

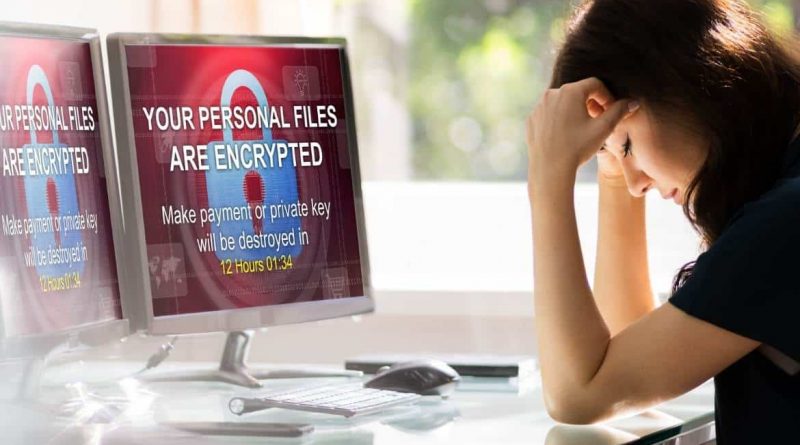

La amenaza del ransomware ha evolucionado hasta convertirse en uno de los mayores riesgos cibernéticos para el tejido empresarial español, especialmente para las pequeñas y medianas empresas (pymes). En un contexto marcado por la digitalización acelerada y la exposición creciente a internet, este tipo de ataque no solo compromete la continuidad operativa, sino que también pone en jaque la reputación corporativa y el cumplimiento de normativas como el GDPR y NIS2. Datos recientes revelan que únicamente el 57% de las pymes en España logra recuperar totalmente sus datos después de satisfacer las exigencias de los ciberdelincuentes, lo que subraya la ineficacia de ceder ante el chantaje y la necesidad de robustecer las estrategias de ciberseguridad.

Contexto del Incidente o Vulnerabilidad

El ransomware ha experimentado un auge notable en el panorama español de ciberamenazas, situándose como el vector de ataque más lucrativo y destructivo para los actores maliciosos. Las pymes, que representan el 99,8% del tejido empresarial español según el INE, se han convertido en el objetivo predilecto debido a sus limitados recursos técnicos y presupuestarios. Estas organizaciones, a menudo carentes de planes de contingencia sólidos y con infraestructuras obsoletas, son vistas como “presas fáciles” por grupos criminales especializados en ransomware-as-a-service (RaaS).

El incremento de ataques de doble extorsión, que combina cifrado de datos con amenazas de filtración de información sensible, ha generado una nueva dimensión de presión sobre las pymes. A pesar de ello, la creencia errónea de que el pago del rescate garantiza la recuperación de los datos sigue muy extendida, agravando el impacto económico y reputacional de los incidentes.

Detalles Técnicos

El ransomware actual utiliza técnicas avanzadas para maximizar su eficacia. Entre las variantes más detectadas en el ecosistema español destacan LockBit, BlackCat (ALPHV) y Phobos, todas ellas con exploits públicos y frecuentemente integradas en frameworks como Metasploit o Cobalt Strike para facilitar la fase de acceso inicial y movimiento lateral (TTPs MITRE ATT&CK: TA0001, TA0008, TA0005).

La explotación de vulnerabilidades en software sin parchear (p.ej., CVE-2023-34362 en MOVEit Transfer o CVE-2023-27350 en PaperCut) se ha combinado con campañas de phishing dirigidas y ataques de fuerza bruta a servicios RDP expuestos. Los Indicadores de Compromiso (IoC) más comunes incluyen la aparición de extensiones de archivo inusuales (.lockbit, .alphv), procesos de cifrado masivo y conexiones salientes a C2 (Command & Control) a través de Tor o proxies no legítimos.

Según informes recientes, el tiempo medio de permanencia de los atacantes en la red antes de la activación del cifrado es de 11 días, lo que les permite identificar y comprometer los activos más críticos, así como exfiltrar datos para aumentar la presión sobre las víctimas.

Impacto y Riesgos

El coste medio de un incidente de ransomware en una pyme española supera los 100.000 euros, incluyendo rescates, tiempos de inactividad y gastos de recuperación. Sin embargo, pagar el rescate no es garantía de éxito: solo el 57% de las pymes recupera íntegramente sus datos, según el último estudio de CyberSecurity News. El 43% restante experimenta pérdidas parciales o totales de información, o sufre reinfecciones poco después del pago.

A nivel de cumplimiento normativo, la pérdida de datos personales o su exposición pública puede acarrear sanciones significativas bajo el Reglamento General de Protección de Datos (GDPR) y, a partir de 2024, bajo la nueva Directiva NIS2, que endurece las obligaciones de reporte y prevención de incidentes para entidades esenciales y digitalizadas.

Medidas de Mitigación y Recomendaciones

Las mejores prácticas para mitigar el riesgo de ransomware en pymes incluyen:

– Aplicación rigurosa de parches y actualizaciones en todos los sistemas.

– Deshabilitación de servicios expuestos innecesarios, especialmente RDP y SMB.

– Implementación de segmentación de red y privilegios mínimos.

– Políticas de backup 3-2-1 con copias offline y pruebas regulares de restauración.

– Formación continua de usuarios en detección de phishing.

– Monitorización activa de logs y alertas de comportamiento anómalo (SIEM/SOC).

– Desarrollo de un plan de respuesta a incidentes y simulacros periódicos.

– Notificación inmediata a INCIBE-CERT y autoridades en caso de incidente.

Opinión de Expertos

Marta Gutiérrez, CISO de una consultora tecnológica con sede en Madrid, subraya: “El pago de rescates perpetúa el modelo de negocio criminal y no garantiza la recuperación total de los datos. Es fundamental invertir en prevención y respuesta, no en soluciones reactivas que solo agravan el problema.” Por su parte, el Instituto Nacional de Ciberseguridad (INCIBE) recomienda nunca ceder al chantaje y priorizar la resiliencia operativa y la cooperación con las fuerzas de seguridad.

Implicaciones para Empresas y Usuarios

Las pymes deben entender que la ciberseguridad es una responsabilidad compartida y estratégica. La falta de preparación no solo expone a la empresa a pérdidas financieras, sino que también puede comprometer los datos de clientes y socios, generando un efecto dominó en la cadena de suministro. Los usuarios, por su parte, deben exigir transparencia sobre los incidentes y la protección de sus datos personales, como exige el GDPR.

Conclusiones

El auge del ransomware en el panorama español exige un cambio de paradigma en la gestión de la ciberseguridad para las pymes. Pagar el rescate no solo es ineficaz en la mayoría de los casos, sino que perpetúa el círculo de amenazas. La prevención, la formación y la respuesta proactiva son las únicas garantías reales para minimizar el impacto de los ataques y cumplir con las normativas vigentes.

(Fuente: www.cybersecuritynews.es)