Google pone fin a su herramienta de monitorización de la dark web: implicaciones para la detección de fugas de datos

Introducción

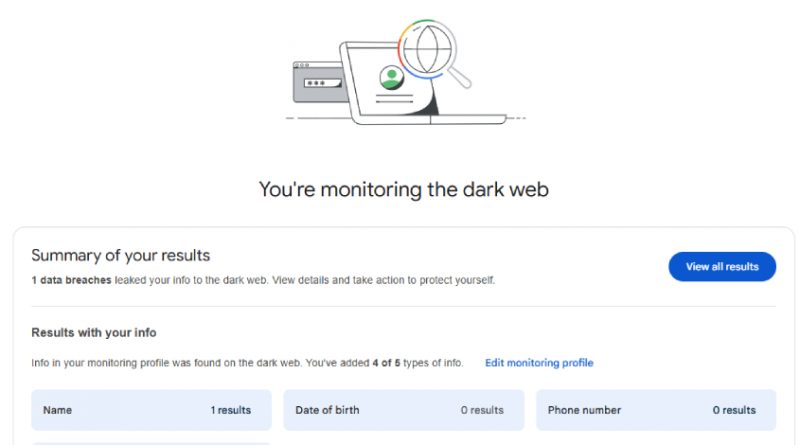

El gigante tecnológico Google ha comunicado oficialmente la descontinuación de su función de informes de la dark web, una herramienta lanzada en 2023 cuyo objetivo era permitir a los usuarios monitorizar si su información personal había sido expuesta en foros clandestinos o mercados negros digitales. Google detendrá los escaneos de nuevas brechas en la dark web el 15 de enero de 2026 y eliminará completamente la funcionalidad el 16 de febrero de 2026. Esta decisión, que afecta a millones de usuarios y empresas que confían en este sistema como parte de sus estrategias de detección temprana de fugas de datos, genera interrogantes relevantes sobre la protección de la información sensible en el contexto actual de ciberamenazas.

Contexto del Incidente o Vulnerabilidad

La funcionalidad “Dark Web Report” de Google se integraba dentro de su ecosistema de seguridad, especialmente en Google One y Google Workspace, permitiendo que tanto usuarios individuales como organizaciones recibieran alertas cuando sus credenciales, números de tarjetas de crédito, DNI u otros datos personales aparecían en bases de datos filtradas en la dark web. Google empleaba fuentes privadas y públicas, combinando técnicas de crawling, scrapping y análisis de grandes volúmenes de datos extraídos de foros, leaks y mercados ilegales, para identificar patrones de exposición.

La discontinuación de este servicio se produce en un contexto donde la exposición de datos personales y credenciales corporativas sigue creciendo: según el informe “2024 Data Breach Investigations Report” de Verizon, más del 83% de las brechas de seguridad implican el uso de credenciales robadas. Además, los servicios de monitorización de la dark web se han convertido en una pieza clave dentro de las estrategias de threat intelligence y respuesta a incidentes, especialmente para cumplir con normativas como el RGPD y NIS2.

Detalles Técnicos

El “Dark Web Report” de Google operaba como una solución de tipo Digital Risk Protection (DRP), apoyándose en técnicas de crawling automatizado sobre foros onion, mercados clandestinos y recursos de la dark web. El sistema identificaba credenciales, hashes de contraseñas (principalmente SHA-1/MD5), y datos estructurados (como números de tarjetas de crédito o patrones de correo electrónico).

Las Tácticas, Técnicas y Procedimientos (TTP) observados por Google se alinean principalmente con los procedimientos MITRE ATT&CK T1589 (Recopilación de Credenciales) y T1589.002 (Recopilación de Credenciales: Cuentas de Usuario). Los Indicadores de Compromiso (IoC) tipificados por la plataforma incluían:

– Listados de combinaciones usuario/contraseña filtradas (combo lists)

– Dumps de bases de datos con información personal identificable (PII)

– Muestras de tarjetas de crédito y documentos de identidad

Aunque Google no llegó a ofrecer integración directa con frameworks de respuesta automatizada como SOAR o SIEM, sí permitía la exportación de informes para su análisis posterior en herramientas como Splunk o IBM QRadar.

Impacto y Riesgos

La desaparición de la herramienta de Google supone una pérdida significativa para el ecosistema de ciberseguridad, especialmente para organizaciones que no cuentan con recursos para desplegar soluciones DRP avanzadas. El riesgo más inmediato es la reducción de la capacidad de detección temprana de fugas de credenciales, lo que incrementa la ventana de exposición ante ataques de credential stuffing, spear phishing o suplantación de identidad.

Empresas sujetas a la regulación RGPD o NIS2 verán incrementada la dificultad para cumplir con los requisitos de notificación temprana de brechas (72 horas según RGPD), y podrían enfrentar sanciones económicas más severas. Según la Agencia Española de Protección de Datos (AEPD), el 21% de las sanciones impuestas en 2023 estuvieron relacionadas con la gestión inadecuada de fugas de información.

Medidas de Mitigación y Recomendaciones

Ante la retirada de la solución de Google, los profesionales del sector deben considerar alternativas robustas de monitorización de la dark web. Se recomienda:

1. Evaluar proveedores de DRP y Threat Intelligence reputados (ZeroFox, Recorded Future, Digital Shadows, CybelAngel…).

2. Integrar fuentes OSINT y dark web scraping en los procesos de threat hunting internos.

3. Configurar alertas automáticas en SIEMs para correlacionar fugas detectadas con actividad anómala interna.

4. Implementar autenticación multifactor (MFA) y políticas de rotación de contraseñas para mitigar el impacto de fugas.

5. Formar al personal en la detección de campañas de phishing basadas en datos filtrados.

Opinión de Expertos

Expertos como Chema Alonso, CDO de Telefónica, advierten que “la eliminación de soluciones gratuitas y accesibles centraliza la monitorización de la dark web en manos de proveedores especializados, lo que puede dejar desprotegidas a pymes y usuarios finales”. Por su parte, la consultora Gartner subraya que “el mercado de DRP crecerá un 18% anual hasta 2027, impulsado por la necesidad de visibilidad ante la sofisticación de la ciberdelincuencia”.

Implicaciones para Empresas y Usuarios

Para los CISOs y responsables de seguridad, la retirada del servicio de Google implica una revisión urgente de sus estrategias de ciberinteligencia y detección de fugas. Las empresas deberán presupuestar nuevas herramientas, revisar acuerdos de nivel de servicio (SLA) y adaptar sus políticas de gestión de incidentes. Para los usuarios finales, desaparece una capa más de autoprotección, quedando expuestos a la explotación de datos robados sin capacidad de respuesta temprana.

Conclusiones

La decisión de Google de discontinuar su herramienta de informes de la dark web supone un retroceso en la democratización de la monitorización de fugas de datos. En un escenario de amenazas en constante evolución y con regulaciones cada vez más exigentes, la responsabilidad recae ahora sobre las organizaciones y usuarios para buscar alternativas, reforzar sus controles y mantener una vigilancia activa de su exposición digital.

(Fuente: feeds.feedburner.com)