Desarrollo asistido por IA: retos de seguridad y prioridades en el pipeline para 2026

Introducción

El uso de inteligencia artificial (IA) para la generación automática de código se está consolidando como una tendencia dominante en el desarrollo de software. Herramientas como GitHub Copilot, Amazon CodeWhisperer o Google Gemini Code están transformando la eficiencia de equipos DevOps y acelerando la entrega de aplicaciones. Sin embargo, la integración de IA en el ciclo de vida del desarrollo plantea desafíos críticos de seguridad que deben abordarse con urgencia, especialmente de cara al horizonte de 2026, donde la priorización del pipeline y la protección frente a amenazas emergentes serán factores determinantes para la resiliencia de las organizaciones.

Contexto del Incidente o Vulnerabilidad

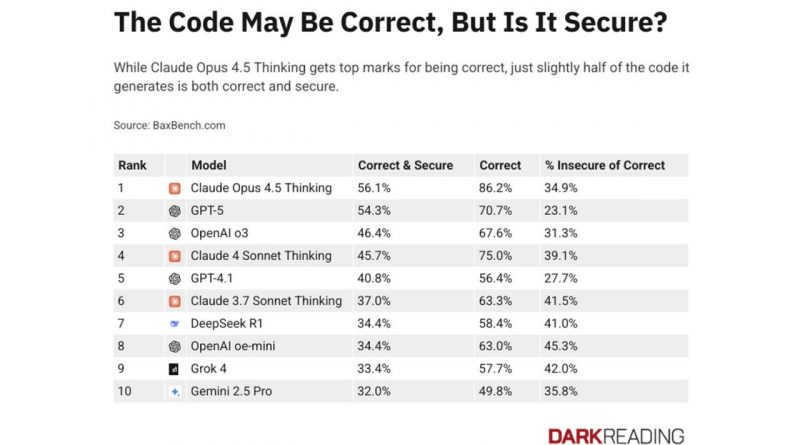

La dependencia cada vez mayor de generadores de código basados en IA ha generado preocupación entre CISOs, analistas de amenazas y auditores de cumplimiento normativo. Diversos estudios recientes revelan que hasta el 40% del código sugerido por asistentes de IA contiene vulnerabilidades potenciales, desde clásicas como inyecciones SQL o XSS, hasta errores lógicos complejos más difíciles de detectar. El entorno DevSecOps se enfrenta así a la necesidad de adaptar sus procesos y controles para garantizar que el código generado automáticamente no amplifique la superficie de ataque ni incumpla normativas como el GDPR o la inminente NIS2.

Detalles Técnicos

Las vulnerabilidades asociadas a código generado por IA pueden materializarse en múltiples formas:

– CVE-2023-50164: Ejemplo reciente de vulnerabilidad en código sugerido por IA en frameworks web, permitiendo ejecución remota de código.

– Vectores de ataque: Errores de gestión de memoria, exposición de secretos, hardcoding de credenciales, falta de sanitización de entradas y generación de dependencias inseguras.

– TTP MITRE ATT&CK: Los atacantes pueden aprovechar las técnicas T1190 (Exploitation of Public-Facing Application), T1059 (Command and Scripting Interpreter) y T1555 (Credentials from Password Stores) para explotar software generado automáticamente.

– IoC: Indicadores habituales incluyen commits masivos con patrones de código similares, presencia de comentarios generados por IA, o dependencias inusuales detectadas en análisis SCA.

– Herramientas de explotación: Frameworks como Metasploit y Cobalt Strike ya integran módulos para explotar vulnerabilidades comunes en aplicaciones creadas mediante IA, facilitando el acceso inicial y la escalada de privilegios.

Impacto y Riesgos

El impacto de la adopción masiva de IA en el desarrollo abarca desde la generación de vulnerabilidades de día cero hasta brechas de datos masivas. Según datos de OWASP, el 23% de los incidentes de seguridad en 2023 estuvieron relacionados con errores en el pipeline de desarrollo, cifra que podría superar el 50% en 2026 si no se implementan controles adicionales. Las pérdidas económicas derivadas de ataques a aplicaciones inseguros generadas por IA se estiman en más de 6.000 millones de dólares anuales a escala global.

Además, la automatización del desarrollo puede dificultar la trazabilidad y el cumplimiento. En entornos regulados, la falta de control sobre el origen y la calidad del código puede suponer sanciones bajo GDPR o la NIS2, que exige pruebas sistemáticas de seguridad en todo el ciclo de vida.

Medidas de Mitigación y Recomendaciones

Para minimizar riesgos, los equipos de seguridad y desarrollo deben reforzar su pipeline con las siguientes acciones:

– Integración de análisis SAST/DAST: Herramientas como SonarQube, Checkmarx o Snyk deben ejecutarse de forma automática en cada commit, especialmente sobre código generado por IA.

– Validación de dependencias: Utilizar escáneres SBOM (Software Bill of Materials) y gestión de vulnerabilidades en librerías externas.

– Revisiones manuales y peer review: Mantener la revisión humana como requisito, especialmente en componentes críticos.

– Políticas de uso de IA: Definir y auditar reglas claras sobre cuándo y cómo emplear asistentes de código, restringiendo su uso en módulos sensibles.

– Entrenamiento en seguridad: Formar a desarrolladores y pentesters sobre riesgos emergentes y patrones inseguros generados por IA.

– Auditoría y trazabilidad: Registrar el origen y las modificaciones del código generado para facilitar la trazabilidad y el cumplimiento normativo.

Opinión de Expertos

Según Javier Martínez, CISO en una multinacional tecnológica: “La IA es un acelerador formidable, pero sin controles de seguridad adecuados, puede convertirse en un multiplicador de vulnerabilidades. La clave está en la automatización del testing y en la cultura de seguridad compartida entre desarrollo y operaciones”.

Por su parte, Marta García, consultora de ciberseguridad, advierte: “No basta con confiar en que las IAs estén entrenadas en buenas prácticas. Las validaciones deben ser continuas y los equipos deben estar preparados para responder rápido ante cualquier hallazgo”.

Implicaciones para Empresas y Usuarios

Las organizaciones deben anticiparse a la evolución regulatoria y de amenazas. La NIS2, que entrará en vigor a finales de 2024, exigirá evidencias de pruebas de seguridad automatizadas y revisiones periódicas del pipeline. Las empresas que no adapten sus procesos podrían enfrentarse a multas del 2% de su facturación anual y a daños reputacionales irreversibles.

Los usuarios, por su parte, pueden verse expuestos a fugas de datos, robos de identidad y ataques de ransomware si las aplicaciones que utilizan no han sido auditadas correctamente. Por ello, la transparencia y la seguridad en el desarrollo serán un factor diferenciador en el mercado digital.

Conclusiones

La integración de IA en la generación de código es irreversible y aporta ventajas competitivas indudables. Sin embargo, la seguridad del pipeline debe elevarse a prioridad estratégica. Solo mediante un enfoque DevSecOps robusto, pruebas automatizadas y auditoría continua será posible explotar todo el potencial de la IA sin comprometer la seguridad, el cumplimiento legal y la confianza del cliente.

(Fuente: www.darkreading.com)