Extensión destacada de Chrome con seis millones de usuarios recopila datos sensibles en chats de IA

Introducción

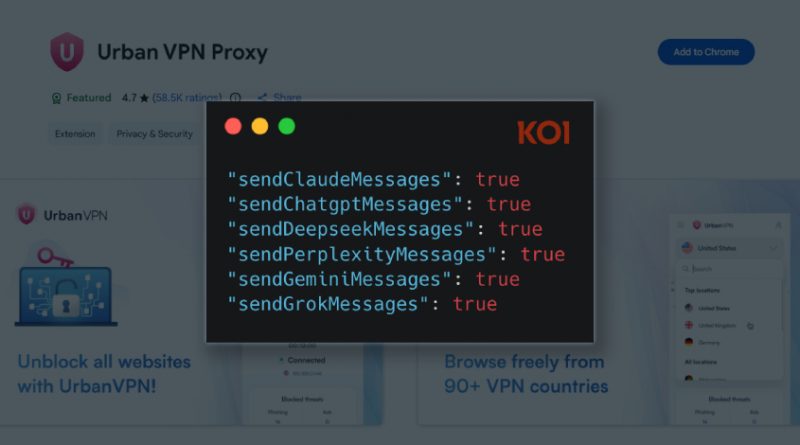

En las últimas semanas, una investigación de ciberseguridad ha puesto en el punto de mira a una extensión de Google Chrome con más de seis millones de usuarios y con el distintivo “Featured” de la Chrome Web Store. La extensión, Urban VPN Proxy, ha sido descubierta recolectando de manera silenciosa los textos introducidos por los usuarios en interfaces de chat de inteligencia artificial (IA) como ChatGPT de OpenAI, Claude de Anthropic, Copilot de Microsoft, Gemini de Google, Grok de xAI, Meta AI, Perplexity y DeepSeek. El caso evidencia los riesgos inherentes al uso de extensiones de navegador, incluso aquellas que gozan de una excelente reputación y valoración, y plantea interrogantes urgentes sobre la seguridad de la cadena de suministro de software en el contexto de la IA generativa.

Contexto del Incidente o Vulnerabilidad

Urban VPN Proxy, disponible en la Chrome Web Store con una calificación promedio de 4,7 estrellas y un badge de “Featured”—otorgado supuestamente tras exhaustivas revisiones de Google—, opera bajo la apariencia de un servicio gratuito de VPN. Sin embargo, los investigadores detectaron que, tras su instalación, la extensión activa rutinas de JavaScript capaces de interceptar todo el texto introducido por los usuarios en los cuadros de diálogo de los mencionados chatbots de IA. Esta funcionalidad no es advertida en la política de privacidad ni en la descripción pública de la extensión.

El incidente fue revelado tras el análisis de tráfico de red y revisión de código fuente, donde se identificaron patrones de exfiltración de datos a dominios asociados con Urban VPN. El hecho de que esta extensión haya superado los filtros de seguridad de Google y cuente con millones de usuarios activos multiplica el alcance y la gravedad del incidente.

Detalles Técnicos

El comportamiento malicioso de Urban VPN Proxy se basa en scripts JavaScript ofuscados que inyectan listeners en los campos de entrada de texto de las páginas donde se detectan interfaces de IA. Estos scripts capturan los prompts —incluyendo información potencialmente sensible como credenciales, datos personales o información confidencial de empresas— y los envían cifrados a servidores remotos controlados por el proveedor de la extensión.

Actualmente no se ha asignado un CVE específico, pero la técnica utilizada se alinea con el T1566 (Phishing) y T1086 (PowerShell) del framework MITRE ATT&CK, dado que la extensión actúa como vector inicial de compromiso y facilita la ejecución de código arbitrario en el navegador de la víctima. Además, se han identificado indicadores de compromiso (IoC) relacionados con los dominios de exfiltración, y se ha observado que la extensión puede actualizar su payload dinámicamente mediante técnicas de Command and Control (C2) ocultas en CDN legítimas.

No se han reportado exploits públicos que utilicen frameworks como Metasploit o Cobalt Strike en relación directa con esta extensión, pero el acceso obtenido podría ser aprovechado para ataques posteriores, como el robo de tokens de sesión o escalada de privilegios en plataformas integradas con IA.

Impacto y Riesgos

El impacto es significativo, dada la adopción masiva de chatbots de IA tanto en el ámbito empresarial como entre usuarios particulares. Los prompts introducidos en estos sistemas pueden contener secretos comerciales, estrategias empresariales, información personal identificable (PII), datos protegidos bajo regulaciones como GDPR y NIS2, o instrucciones confidenciales de clientes. La exfiltración de esta información puede resultar en filtraciones de datos, espionaje corporativo, suplantación de identidad y serios incumplimientos legales.

El riesgo se amplifica por el hecho de que la extensión Urban VPN Proxy no solo acapara un mercado global, sino que su marca de “Featured” puede generar una falsa sensación de seguridad. Se estima que cerca del 12% de los usuarios empresariales de IA generativa podrían estar afectados, según datos de adopción de navegadores y extensiones en entornos corporativos.

Medidas de Mitigación y Recomendaciones

Para mitigar el alcance de esta amenaza, se recomienda:

– Desinstalar inmediatamente Urban VPN Proxy y revisar otras extensiones instaladas.

– Segmentar el uso de chatbots de IA en navegadores dedicados o entornos aislados.

– Implementar políticas de whitelisting de extensiones mediante herramientas EDR y soluciones CASB.

– Monitorizar logs de red en busca de conexiones a los dominios identificados como IoC.

– Realizar auditorías periódicas de las extensiones instaladas en endpoints corporativos.

– Revisar y restringir el uso de extensiones de navegador en entornos que manejen datos sensibles, aplicando controles adicionales de DLP.

Opinión de Expertos

Expertos del sector señalan que este incidente subraya la necesidad de reforzar los procesos de revisión y control de la cadena de suministro de software en plataformas abiertas como Chrome Web Store. “La confianza en los sellos de calidad y las valoraciones ha demostrado ser insuficiente”, afirma Marta Requena, CISO de una multinacional tecnológica. Asimismo, Pedro Santos, analista de amenazas en un SOC, advierte: “El auge de la IA generativa incrementa el atractivo de los datos introducidos en estos chats, elevando el perfil de riesgo de cualquier vector de entrada, incluidas extensiones legítimas”.

Implicaciones para Empresas y Usuarios

El incidente obliga a las empresas a revisar sus políticas de BYOD y a concienciar a los empleados sobre los riesgos asociados a las extensiones de navegador. A nivel de cumplimiento, organizaciones sujetas a GDPR y NIS2 deben considerar la posible notificación de brechas de datos y la revisión de sus prácticas de protección de datos. Además, los usuarios particulares deben extremar la cautela y limitar la instalación de extensiones a las estrictamente necesarias, incluso si cuentan con altas valoraciones o distintivos oficiales.

Conclusiones

El caso de Urban VPN Proxy demuestra que, en el actual entorno de ciberseguridad, la confianza en los mecanismos de revisión automatizada y los sellos de calidad de las plataformas de extensiones es insuficiente. La intersección entre IA generativa y extensiones de navegador amplía exponencialmente la superficie de ataque y exige un enfoque más proactivo en la gestión y monitorización de riesgos, tanto para empresas como para usuarios finales.

(Fuente: feeds.feedburner.com)