Fallo crítico en AWS CodeBuild expuso repositorios clave de GitHub a secuestro total

Introducción

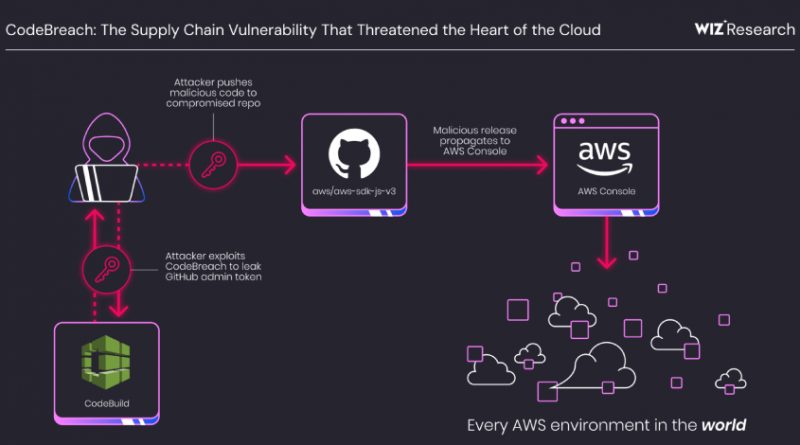

En el dinámico panorama de la ciberseguridad en la nube, la correcta configuración de servicios críticos es fundamental para evitar brechas que puedan poner en jaque la integridad de infraestructuras globales. Recientemente, un equipo de investigación de la firma de seguridad Wiz ha identificado y reportado una grave vulnerabilidad en Amazon Web Services (AWS) CodeBuild, bautizada como “CodeBreach”. Este fallo, ya corregido por AWS en septiembre de 2025 tras un proceso de divulgación responsable, pudo haber permitido a actores maliciosos tomar el control completo de repositorios públicos y privados de GitHub gestionados por AWS, incluyendo el popular AWS JavaScript SDK. El incidente levanta alarmas sobre la cadena de suministro de software en entornos cloud y las posibles repercusiones para miles de organizaciones que dependen de estos recursos.

Contexto del Incidente o Vulnerabilidad

AWS CodeBuild es un servicio de integración continua que automatiza compilaciones y pruebas de código fuente alojado en plataformas como GitHub. Dada la naturaleza crítica de estos flujos de trabajo, cualquier brecha en la cadena puede conllevar la inyección de código malicioso a nivel masivo. El descubrimiento de “CodeBreach” pone de manifiesto cómo una simple mala configuración puede escalar a un riesgo sistémico para la comunidad global de AWS, afectando no sólo a los repositorios propios de la compañía, sino también a los de sus clientes y partners que confían en las integraciones automáticas entre AWS y GitHub.

Detalles Técnicos

La vulnerabilidad, que aún no ha recibido un identificador CVE público pero está en proceso de asignación, se originaba en una configuración incorrecta en los permisos de CodeBuild para interactuar con los repositorios de GitHub de AWS. Específicamente, el fallo residía en la asignación excesiva de privilegios OAuth a los tokens utilizados por CodeBuild, permitiendo la obtención de acceso de escritura completo a los repositorios.

Vector de ataque: Un atacante autenticado en AWS, con acceso a un proyecto CodeBuild comprometido, podía manipular variables de entorno o scripts de compilación para extraer los tokens OAuth con permisos excesivos. Posteriormente, utilizando estos tokens, el adversario podía realizar push de código malicioso, crear nuevas ramas, modificar workflows CI/CD o incluso eliminar contenido crítico.

TTPs (MITRE ATT&CK): El ataque se alinea con técnicas como Credential Access (T1552), Valid Accounts (T1078) y Supply Chain Compromise (T1195). El acceso lateral era posible gracias a la integración profunda entre los servicios AWS y GitHub, aprovechando la persistencia de tokens en el entorno de ejecución de CodeBuild.

Indicadores de compromiso (IoC): No se han reportado IoC públicos, pero se recomienda monitorizar logs de acceso a repositorios, registros de variables de entorno en CodeBuild, y eventos de push inusuales en GitHub.

Impacto y Riesgos

La explotación exitosa de CodeBreach habría permitido a un atacante comprometer la integridad de componentes críticos de software, como el AWS JavaScript SDK, utilizado por millones de desarrolladores e integraciones empresariales. Un ataque de este tipo podría derivar en la distribución de código malicioso a través de paquetes oficiales, generando una cadena de infección que afectaría a cualquier entorno AWS que utilice dichas dependencias.

Según estimaciones de Wiz, más del 80% de los entornos AWS empresariales emplean integraciones automatizadas con GitHub y CodeBuild. El impacto económico potencial supera los cientos de millones de dólares, considerando tanto la posible alteración de servicios cloud como los costes derivados de la remediación, auditorías y sanciones regulatorias por incumplimiento de normativas como GDPR y NIS2.

Medidas de Mitigación y Recomendaciones

AWS ha corregido la configuración y revocado los tokens comprometidos, pero es esencial que las organizaciones revisen sus propios proyectos CodeBuild y las integraciones OAuth activas. Se recomienda:

– Auditar los permisos OAuth asignados a CodeBuild y limitar el acceso a sólo los repositorios necesarios (principio de mínimo privilegio).

– Desplegar controles de monitorización y alerta sobre la creación de tokens y actividades anómalas en repositorios GitHub.

– Revisar y rotar credenciales de acceso y tokens periódicamente.

– Implementar validaciones de integridad en pipelines CI/CD para detectar modificaciones no autorizadas en dependencias clave.

– Adoptar frameworks de seguridad como CIS AWS Foundations Benchmark y controles referenciados en NIS2.

Opinión de Expertos

Varios CISOs y analistas de amenazas han subrayado la importancia de la defensa en profundidad en entornos cloud, destacando la necesidad de controles adicionales en el pipeline de integración continua. “La automatización es una ventaja competitiva, pero también aumenta la superficie de ataque”, señala David Pérez, responsable de ciberseguridad en una multinacional del IBEX35. “La correcta gestión de identidades y la segmentación de privilegios son claves para minimizar el riesgo de una cadena de suministro comprometida”.

Implicaciones para Empresas y Usuarios

La brecha enfatiza la responsabilidad compartida en la nube: AWS ha respondido con celeridad, pero los clientes deben validar que sus propias prácticas de seguridad sean robustas. Más allá de la corrección puntual, persiste la amenaza de ataques similares en ecosistemas complejos donde la automatización y la confianza en terceros son la norma. El incidente puede acelerar la adopción de soluciones de monitorización de seguridad cloud y de frameworks de zero trust en integraciones DevOps.

Conclusiones

El incidente CodeBreach subraya que las cadenas de suministro de software en la nube son objetivos prioritarios para los atacantes y deben ser protegidas con rigor extremo. La correcta configuración de privilegios y la supervisión continua de integraciones automatizadas son esenciales para evitar escenarios de compromiso a gran escala. Organizaciones y profesionales deben extraer lecciones de este episodio y fortalecer sus controles internos para anticipar futuras amenazas.

(Fuente: feeds.feedburner.com)