La FCC prohíbe drones y componentes críticos de países extranjeros por riesgos a la seguridad

Introducción

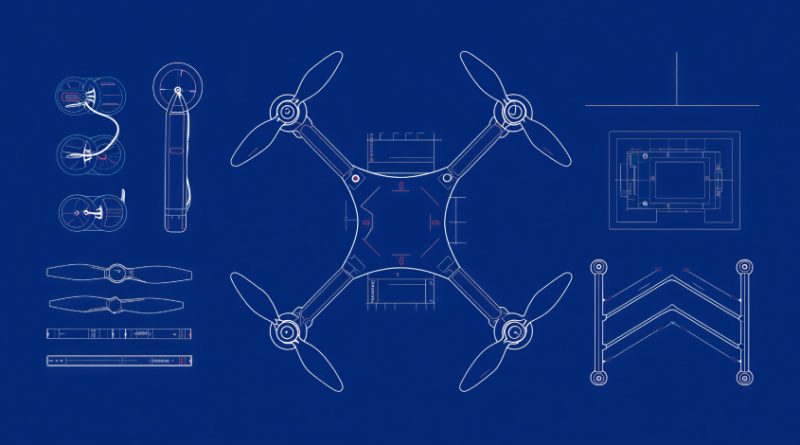

La Comisión Federal de Comunicaciones de Estados Unidos (FCC) ha anunciado la inclusión en su Covered List de todos los sistemas de aeronaves no tripuladas (UAS, por sus siglas en inglés) y componentes críticos de UAS fabricados en países extranjeros. Esta medida, que afecta tanto a drones completos como a sus piezas esenciales, responde a crecientes preocupaciones sobre la seguridad nacional, especialmente en lo relativo a la protección de infraestructuras críticas y la prevención del espionaje tecnológico.

Contexto del Incidente o Vulnerabilidad

El uso de drones y sus componentes, fabricados en países considerados adversarios o de interés estratégico, ha venido ocupando un lugar destacado en la agenda de ciberseguridad norteamericana. La FCC, en coordinación con otras agencias federales, ha detectado riesgos asociados al despliegue de hardware y software de origen extranjero en redes de comunicaciones, gestión de infraestructuras y vigilancia perimetral. La “Covered List” de la FCC, creada bajo la Sección 2 de la Secure and Trusted Communications Networks Act de 2019, identifica proveedores y equipos que suponen una amenaza inaceptable para la seguridad nacional o la seguridad de los ciudadanos estadounidenses.

La nueva ampliación de la lista afecta directamente a fabricantes de drones y componentes electrónicos críticos de países como China, Rusia o Irán, donde la relación entre industria y Estado puede ser opaca y susceptible de ciberespionaje. Cabe destacar que en 2023, la propia FCC ya había vetado productos de compañías como Huawei, ZTE, Hikvision y Dahua, y ahora el foco se amplía hacia el sector de los UAS.

Detalles Técnicos

Los riesgos asociados a estos sistemas abarcan múltiples vectores de ataque. Entre los principales vectores identificados se encuentran:

– **Vulnerabilidades en firmware y software embebido:** La presencia de backdoors o funciones de telemetría no documentadas podría permitir el acceso remoto a los dispositivos o la exfiltración de datos sensibles (T1041, Exfiltration Over Command and Control Channel, MITRE ATT&CK).

– **Inyección de malware y manipulación del flujo de datos:** UAS comprometidos pueden alterar o suplantar información crítica, así como facilitar ataques de denegación de servicio (T1499, Endpoint Denial of Service).

– **Compromiso de la cadena de suministro:** La integración de componentes críticos (chips, cámaras, módulos de comunicación) de origen extranjero supone un riesgo significativo (T1195, Supply Chain Compromise).

– **Vulnerabilidades en protocolos de comunicación:** Fallos criptográficos o uso de protocolos inseguros pueden permitir la interceptación o modificación de comandos (T1071, Application Layer Protocol).

Hasta la fecha se han reportado exploits que aprovechan vulnerabilidades en el firmware de drones comerciales de marcas vetadas, facilitando desde la interceptación del vídeo en tiempo real hasta el control total del vehículo. Herramientas como Metasploit y frameworks específicos para IoT han demostrado la viabilidad de estos ataques en entornos de pruebas y en operaciones reales.

Impacto y Riesgos

La prohibición afecta a todos los organismos públicos y empresas que operan infraestructuras críticas en EE. UU., incluidas instalaciones energéticas, redes de comunicaciones, transporte y organismos de respuesta de emergencias. Según el último informe de la Cybersecurity and Infrastructure Security Agency (CISA), más del 60% de los drones usados en infraestructuras estadounidenses en 2022 procedían de fabricantes ahora incluidos en la Covered List. Se estima que la sustitución de estos dispositivos y componentes podría suponer un impacto económico superior a los 1.200 millones de dólares en los próximos tres años.

Más allá del coste económico y operativo, el principal riesgo reside en la posible captura de datos sensibles, sabotaje remoto y la exposición de la infraestructura crítica a actores estatales hostiles.

Medidas de Mitigación y Recomendaciones

La FCC recomienda a todas las organizaciones:

1. **Inventariar y auditar activos:** Identificar y documentar todos los UAS y componentes de origen extranjero en la infraestructura.

2. **Actualizar firmware y software:** Priorizar la aplicación de parches y la actualización de sistemas cuando sea técnicamente posible.

3. **Segmentar redes y restringir accesos:** Mantener los UAS y sus sistemas asociados en redes segmentadas, restringiendo la conectividad a lo estrictamente necesario.

4. **Sustituir dispositivos vetados:** Planificar la migración a soluciones homologadas y auditadas, preferentemente de fabricación nacional o de países aliados.

5. **Formar a los equipos técnicos:** Actualizar los protocolos internos de respuesta ante incidentes relacionados con drones y dispositivos IoT.

Opinión de Expertos

Varios expertos en ciberseguridad y análisis de amenazas han apoyado la medida. Juan Carlos García, analista de amenazas en S21sec, señala: “El riesgo de backdoors y funciones ocultas en dispositivos de origen extranjero no es teórico: hemos visto pruebas en el laboratorio y en escenarios reales. La medida de la FCC es lógica desde el punto de vista de protección nacional”.

Por su parte, Alicia Ramos, pentester certificada, advierte: “Las empresas deben prepararse para un proceso gradual de retirada de estos dispositivos, priorizando la monitorización y la detección de posibles anomalías mientras se completa la sustitución”.

Implicaciones para Empresas y Usuarios

El cumplimiento de esta prohibición es obligatorio para empresas y organismos que gestionan infraestructuras críticas o están sujetos a las normativas NIS2, GDPR y la propia Secure and Trusted Communications Networks Act. El incumplimiento puede acarrear sanciones económicas y, en el caso del GDPR, eventuales sanciones por exposición de datos personales.

Las empresas deberán revisar sus contratos de suministro, actualizar políticas de seguridad de la cadena de suministro y considerar alternativas tecnológicas que ofrezcan mayores garantías de seguridad y soberanía tecnológica.

Conclusiones

La decisión de la FCC marca un nuevo hito en la protección de infraestructuras críticas frente a las amenazas asociadas a la cadena de suministro global. Aunque la medida implica retos operativos y económicos para empresas y administraciones, responde a una tendencia clara en regulación y buenas prácticas de seguridad: la reducción de la exposición a tecnología potencialmente comprometida. El sector deberá adaptarse rápidamente, reforzando auditorías y procesos de gestión de riesgos en sus entornos OT e IoT.

(Fuente: feeds.feedburner.com)