WhatsApp, vector en auge para la distribución del troyano bancario Astaroth en Brasil

Introducción

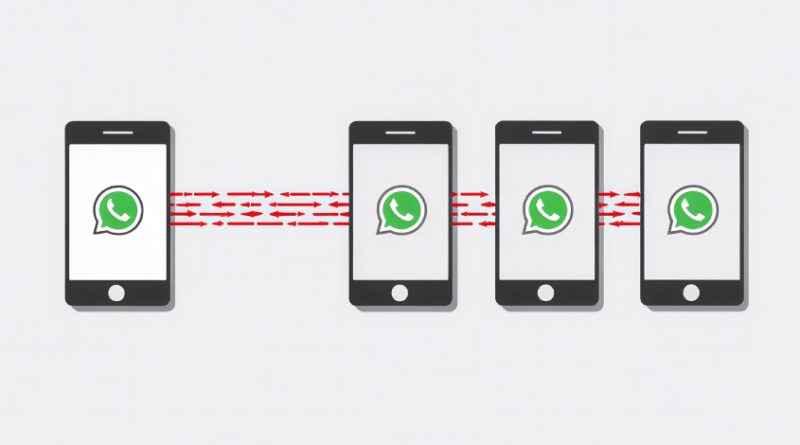

En el panorama actual de amenazas, la explotación de aplicaciones de mensajería como WhatsApp para la distribución de malware representa un salto cualitativo en las técnicas de ingeniería social y automatización del cibercrimen. Investigadores del Acronis Threat Research Unit han desvelado recientemente una campaña activa en Brasil, denominada “Boto Cor-de-Rosa”, que utiliza WhatsApp como canal de propagación para el troyano bancario Astaroth (también conocido como Guildma). El ataque automatiza el envío masivo de mensajes maliciosos a los contactos de las víctimas, incrementando exponencialmente la velocidad y el alcance de la infección.

Contexto del Incidente

Astaroth lleva años figurando como una de las amenazas más persistentes en Latinoamérica, con especial incidencia sobre entidades y usuarios brasileños. Tradicionalmente, este malware se propagaba mediante campañas de phishing vía correo electrónico con archivos adjuntos maliciosos, pero la campaña Boto Cor-de-Rosa representa un cambio táctico significativo: la explotación de la popularidad y confianza que los usuarios depositan en WhatsApp. Según los investigadores, el vector WhatsApp permite sortear numerosas barreras tradicionales de filtrado y segmenta el ataque hacia el entorno personal y profesional de cada víctima, maximizando la efectividad de la cadena de infección.

Detalles Técnicos

El troyano Astaroth está vinculado a la vulnerabilidad CVE-2017-11882, una debilidad en Microsoft Office relacionada con la corrupción de memoria en el componente Equation Editor, que permite la ejecución remota de código. Sin embargo, en esta campaña, el malware emplea principalmente archivos comprimidos y scripts maliciosos (VBS, LNK) como vector inicial.

La cadena de ataque identificada es la siguiente:

1. El atacante envía, a través de WhatsApp, un mensaje automatizado que simula provenir de un contacto legítimo, normalmente acompañado de un archivo ZIP o enlace a un sitio de descarga comprometido.

2. Tras la ejecución del archivo, se despliega un script que descarga y ejecuta la carga útil de Astaroth en el sistema de la víctima, generalmente desde servicios de almacenamiento legítimos como Google Drive o Dropbox para evadir sistemas de detección tradicionales.

3. Una vez instalado, Astaroth procede a extraer información sensible, incluyendo credenciales bancarias, tokens de autenticación y datos del navegador, utilizando técnicas fileless a través de herramientas legítimas del sistema como WMIC, BITSAdmin y certutil.

4. El malware accede y extrae la lista de contactos de WhatsApp de la víctima, utilizando para ello técnicas de scraping de memoria y manipulación de bases de datos locales de la aplicación.

5. Finalmente, el ciclo se repite: Astaroth envía automáticamente mensajes maliciosos a cada contacto, perpetuando la propagación en cadena.

MITRE ATT&CK: Las técnicas principales observadas son T1566 (phishing), T1082 (System Information Discovery), T1113 (Screen Capture), T1059 (Command and Scripting Interpreter) y T1071 (Application Layer Protocol).

Indicadores de Compromiso (IoC): hashes de archivos ZIP maliciosos, URLs de descarga, dominios de C2 (Command and Control), y procesos anómalos relacionados con intérpretes de comandos de Windows.

Impacto y Riesgos

El impacto de esta campaña es significativo, tanto por su capacidad de expansión como por la criticidad de la información sustraída. Se estima que, solo en la primera semana de actividad, se han visto afectadas más de 10.000 endpoints en Brasil, con una tasa de infección secundaria que supera el 40% de los contactos de cada víctima inicial.

El robo de credenciales bancarias no solo implica pérdidas económicas directas (varios millones de reales según datos preliminares de entidades afectadas), sino que también expone a las organizaciones a riesgos de fraude, acceso no autorizado y suplantación de identidad. Además, la automatización del envío de mensajes maliciosos desde WhatsApp dificulta el rastreo de la fuente original y propicia la infección en entornos corporativos, donde el uso de WhatsApp como canal informal de comunicación es común.

Medidas de Mitigación y Recomendaciones

– Actualización urgente de todos los sistemas y aplicaciones, especialmente Microsoft Office, para mitigar CVE-2017-11882 y vulnerabilidades asociadas.

– Formación de empleados y usuarios sobre el riesgo de abrir archivos o enlaces no verificados recibidos por WhatsApp, incluso si provienen de contactos conocidos.

– Implementación de EDR (Endpoint Detection & Response) con capacidad de análisis de comportamiento fileless y monitorización de procesos nativos de Windows.

– Bloqueo y control de ejecución de scripts y macros, así como desactivación de utilidades administrativas innecesarias (WMIC, BITSAdmin).

– Monitorización activa de indicadores de compromiso y uso de listas negras de dominios y hashes sospechosos.

– Revisión de políticas de uso de aplicaciones de mensajería en entornos corporativos, conforme a la NIS2 y el GDPR, para minimizar el riesgo de fuga de datos personales.

Opinión de Expertos

Marcos Vieira, analista senior de amenazas en Acronis, destaca: “El aprovechamiento de WhatsApp como vector de distribución representa una evolución lógica de la ingeniería social aplicada al malware. Las organizaciones deben considerar el canal de mensajería como parte integral de su superficie de ataque y adaptar sus controles de seguridad en consecuencia”.

Implicaciones para Empresas y Usuarios

La campaña Boto Cor-de-Rosa pone de manifiesto la necesidad de revisar las políticas de BYOD, el uso permitido de plataformas de mensajería y la concienciación sobre riesgos asociados a la confianza en contactos personales. Para el sector financiero brasileño, el ataque supone una amenaza directa a la integridad de la cadena de pagos y la privacidad de los datos de clientes, con potenciales implicaciones regulatorias bajo la LGPD (equivalente brasileño al GDPR).

Conclusiones

La utilización de WhatsApp como vector de propagación de Astaroth marca un antes y un después en la sofisticación de las campañas de malware en Latinoamérica. La automatización, el aprovechamiento de técnicas fileless y la explotación de la confianza interpersonal obligan a reforzar la vigilancia, la actualización tecnológica y la capacitación de usuarios y equipos de seguridad. El seguimiento activo de IoCs y la adaptación de la arquitectura de defensa serán claves para mitigar el impacto de este tipo de amenazas emergentes.

(Fuente: feeds.feedburner.com)