Campaña activa explota vulnerabilidad de DLL side-loading en c-ares para distribuir troyanos

Introducción

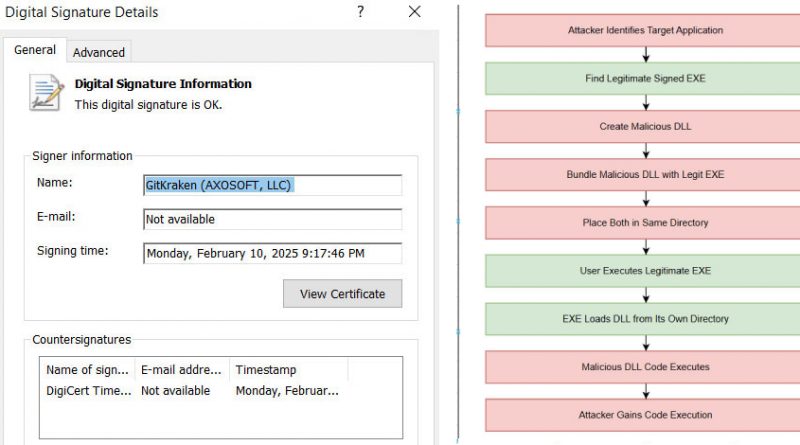

Recientes investigaciones han sacado a la luz una campaña de malware activa que aprovecha una vulnerabilidad de tipo DLL side-loading en la biblioteca open source c-ares. Esta técnica permite a los atacantes evadir controles de seguridad mediante la carga de una DLL maliciosa, utilizando para ello un binario legítimo y firmado, ahost.exe, asociado a c-ares. El objetivo principal de esta campaña es desplegar una variedad de troyanos y stealers de información en sistemas Windows, poniendo en grave riesgo a organizaciones y usuarios particulares.

Contexto del Incidente o Vulnerabilidad

El vector de ataque identificado se apalanca en el uso indebido del mecanismo de búsqueda y carga de librerías dinámicas (DLL) por parte de Windows, conocido como DLL side-loading. Este método ha sido tradicionalmente explotado por actores de amenazas debido a la confianza inherente que los sistemas otorgan a binarios firmados y legítimos. En este caso concreto, los atacantes distribuyen un archivo malicioso libcares-2.dll junto con cualquier versión legítima y firmada de ahost.exe. Cuando el ejecutable se inicia, Windows carga la DLL maliciosa en lugar de la legítima, permitiendo así la ejecución arbitraria de código en el contexto de un proceso confiable.

Detalles Técnicos

El componente central de la campaña es la explotación de la gestión de dependencias de c-ares, una biblioteca ampliamente utilizada en implementaciones de clientes DNS asíncronos. No existe un CVE específico asignado a esta técnica, ya que el problema reside en la forma en que Windows resuelve y carga las DLLs en tiempo de ejecución, y no en una vulnerabilidad directa del código fuente de c-ares. Sin embargo, se han observado múltiples muestras en entornos reales, donde la pareja ahost.exe (firmado) y libcares-2.dll (malicioso) actúan como vector de inicialización.

Entre los TTPs identificados según la matriz MITRE ATT&CK, destacan:

– T1574.002: Hijacking de librerías (DLL side-loading)

– T1055: Inyección de procesos

– T1027: Ofuscación de código y artefactos

Los indicadores de compromiso (IoC) incluyen hashes de las DLLs maliciosas, rutas de ejecución inusuales, y comunicaciones C2 con dominios previamente asociados a familias de malware como RedLine Stealer, AgentTesla y NjRAT. Se han detectado cargas útiles distribuidas mediante frameworks como Metasploit y Cobalt Strike, lo que facilita tareas de post-explotación, persistencia y movimientos laterales.

Impacto y Riesgos

El impacto de esta campaña es significativo, dada la prevalencia de c-ares en aplicaciones y servicios legítimos. La técnica permite a los atacantes evadir soluciones de EDR y antivirus tradicionales, ya que la ejecución parte de un binario firmado. Los riesgos principales incluyen el robo de credenciales, exfiltración de datos sensibles, despliegue de troyanos bancarios y potencial ransomware.

Según estimaciones de laboratorios de ciberseguridad, hasta un 15% de las infecciones recientes con commodity malware en Europa occidental han hecho uso de variantes de side-loading similares. La facilidad de reutilización de binarios firmados multiplica el alcance potencial de la amenaza.

Medidas de Mitigación y Recomendaciones

Para mitigar este vector de ataque, se recomienda:

– Restringir los permisos de escritura en los directorios donde residen los ejecutables legítimos.

– Monitorizar la creación y modificación de DLLs en el entorno, especialmente en rutas compartidas o temporales.

– Implementar controles de aplicación (application whitelisting) que bloqueen la ejecución de binarios no autorizados.

– Utilizar soluciones EDR/XDR con detección basada en comportamiento y análisis de carga de librerías.

– Mantener actualizadas las firmas y reglas YARA/Suricata para detección de variantes conocidas.

Para los equipos de seguridad, es fundamental revisar las políticas de hardening y reforzar la auditoría de integridad de binarios críticos, así como desplegar honeypots internos que ayuden a identificar intentos de explotación.

Opinión de Expertos

Expertos del sector, como el equipo de respuesta a incidentes de SANS Institute, advierten que el uso de side-loading sigue creciendo por su efectividad contra defensas tradicionales. «La combinación de binarios firmados y DLLs manipuladas es casi invisible para soluciones basadas únicamente en firmas», señala John Lambert, jefe de amenazas de Microsoft Security. Recomiendan avanzar hacia modelos Zero Trust y segmentación estricta para limitar la superficie de ataque.

Implicaciones para Empresas y Usuarios

Para las empresas sujetas a regulaciones como GDPR o la directiva NIS2, una infección de este tipo puede suponer graves sanciones económicas y pérdida de confianza, especialmente si se produce fuga de datos personales o sensibles. Los administradores deben priorizar la revisión de dependencias y la validación de integridad en entornos Windows, además de la formación continua a usuarios sobre la descarga y ejecución de binarios desde fuentes no verificadas.

Conclusiones

El resurgimiento de técnicas de DLL side-loading, especialmente a través de componentes legítimos como c-ares y binarios firmados, refuerza la necesidad de un enfoque multicapa en la defensa corporativa. El caso expuesto demuestra la sofisticación creciente de campañas de malware y la importancia de la visibilidad y el monitoreo continuo para anticipar y mitigar estos riesgos.

(Fuente: feeds.feedburner.com)