**La saturación del ecosistema CVE impulsa el debate hacia un sistema global y descentralizado**

—

### Introducción

El ecosistema de Common Vulnerabilities and Exposures (CVE), piedra angular de la identificación y gestión de vulnerabilidades a nivel mundial, se enfrenta a una crisis de saturación y eficiencia. Durante la última edición de Black Hat Europe, un grupo de expertos ha reavivado el debate sobre la necesidad de evolucionar hacia un sistema global y distribuido que supere las limitaciones actuales del CVE, especialmente ante el auge de vulnerabilidades descubiertas y la rapidez de explotación por parte de actores maliciosos.

—

### Contexto del Incidente o Vulnerabilidad

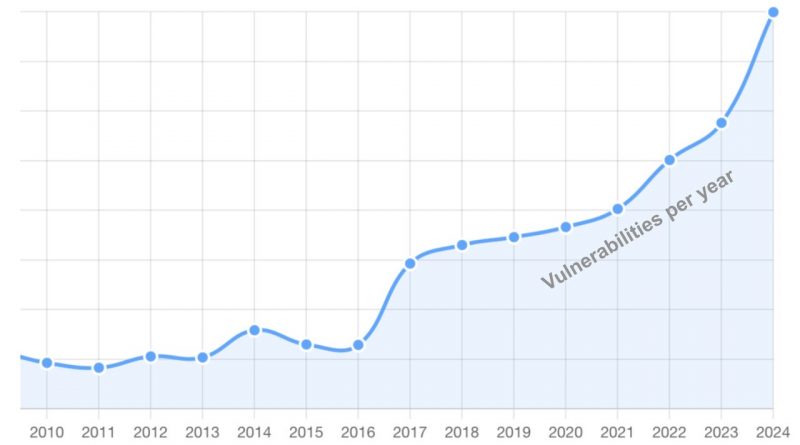

El sistema CVE, gestionado por MITRE Corporation y respaldado por la NIST (National Institute of Standards and Technology), ha sido durante más de dos décadas el estándar para el seguimiento de vulnerabilidades. Sin embargo, el crecimiento exponencial del software, frameworks y dispositivos IoT ha disparado el número de vulnerabilidades reportadas. En 2023, la base de datos CVE superó las 28.000 entradas anuales, un 23% más que en 2022, según datos de NIST. Este incremento ha generado cuellos de botella en la asignación de identificadores y publicación de detalles técnicos, ralentizando la respuesta de los equipos de seguridad.

—

### Detalles Técnicos

Cada vulnerabilidad registrada en el CVE recibe un identificador único (por ejemplo, CVE-2024-12345) y una breve descripción. Sin embargo, el proceso de revisión y publicación puede demorar días o incluso semanas, especialmente cuando los CNA (CVE Numbering Authorities) están saturados. Este retardo es aprovechado por atacantes que monitorizan foros, repositorios de GitHub y marketplaces de exploits para identificar fallos sin parchear.

El framework MITRE ATT&CK ha evidenciado que la “Window of Exposure” — el intervalo entre la divulgación del fallo y la disponibilidad pública de detalles o exploits — es cada vez menor. Grupos APT y cibercriminales emplean herramientas como Metasploit y Cobalt Strike para explotar vulnerabilidades de día cero y día n en tiempos récord. Un ejemplo reciente es la explotación masiva de la CVE-2023-23397 (Microsoft Outlook), utilizada en campañas de spear phishing antes de su publicación oficial.

Los principales vectores de ataque asociados a la saturación del CVE incluyen:

– **Divulgación prematura en canales no oficiales** (Discord, Telegram, foros especializados).

– **Publicación de exploits PoC en GitHub** antes de la asignación de CVE.

– **Reutilización de técnicas TTP documentadas en ATT&CK** (TA0001 – Initial Access, TA0002 – Execution).

– **Incremento de IoC fuera de los canales tradicionales** (hashes de archivos, IPs asociadas, dominios maliciosos).

—

### Impacto y Riesgos

La congestión del ecosistema CVE tiene consecuencias directas en la gestión de riesgos y el cumplimiento normativo. El retraso en la asignación de identificadores y la publicación de detalles técnicos complica la priorización de parches por parte de los equipos de SOC y los CISOs, lo que incrementa el riesgo de exposición a ataques.

Según un informe de Risk Based Security, el 12% de las vulnerabilidades explotadas en 2023 no contaban aún con CVE asignado en el momento del incidente. Esto afecta a sectores regulados, donde la notificación de incidentes y la gestión de vulnerabilidades es un requisito bajo normativas como el GDPR y la directiva NIS2. La falta de visibilidad inmediata puede derivar en sanciones económicas y daños reputacionales.

—

### Medidas de Mitigación y Recomendaciones

Para mitigar estos riesgos, los expertos recomiendan:

– **Monitorización activa de fuentes alternativas**: monitorizar repositorios de exploits (Exploit-DB, GitHub), foros y canales OSINT para detectar amenazas emergentes sin CVE.

– **Implementación de procesos internos de gestión de vulnerabilidades** que no dependan exclusivamente del CVE, utilizando frameworks como CVSS v3.1 y MITRE ATT&CK para priorización.

– **Colaboración estrecha con CNAs** y desarrollo de alianzas público-privadas para agilizar la asignación y publicación de vulnerabilidades críticas.

– **Automatización de flujos de trabajo en el SOC** para la detección y respuesta temprana ante indicadores de compromiso no catalogados en CVE.

—

### Opinión de Expertos

Durante Black Hat Europe, ponentes como Katie Moussouris (Luta Security) y Thomas Ptacek (Latacora) defendieron la necesidad de un sistema descentralizado y distribuido, similar a blockchain, que permita la asignación y actualización dinámica de vulnerabilidades. “La centralización actual genera cuellos de botella y deja a las organizaciones expuestas. Necesitamos un modelo federado, abierto y auditable”, afirmó Moussouris.

Otros especialistas advierten sobre los retos de gobernanza, interoperabilidad y validación de fuentes en un sistema descentralizado, pero coinciden en que la escalabilidad del modelo CVE está alcanzando sus límites.

—

### Implicaciones para Empresas y Usuarios

Las empresas deben prepararse para operar en un escenario donde la información sobre vulnerabilidades puede estar fragmentada y no centralizada. Esto implica reforzar sus capacidades de threat intelligence, invertir en automatización y fomentar la formación continua de analistas y pentesters. Los usuarios finales, por su parte, pueden verse afectados por la demora en la aplicación de parches y la falta de información clara sobre riesgos emergentes.

La presión normativa (GDPR, NIS2) y las exigencias de los seguros cibernéticos incrementan la necesidad de adaptar los procesos de gestión de vulnerabilidades a esta nueva realidad.

—

### Conclusiones

La saturación del ecosistema CVE es un síntoma del crecimiento acelerado y la complejidad del panorama de amenazas actual. Si bien el modelo ha sido fundamental en la profesionalización de la gestión de vulnerabilidades, la comunidad de ciberseguridad debe avanzar hacia soluciones más ágiles, distribuidas y resilientes. La colaboración global y la innovación en los procesos de divulgación serán clave para proteger a las organizaciones en la próxima década.

(Fuente: www.darkreading.com)