ToddyCat innova en el robo de datos corporativos con TCSectorCopy y explotación de OAuth 2.0

Introducción

En el panorama actual de la ciberseguridad, los grupos de amenazas avanzadas continúan evolucionando y adaptando sus tácticas para sortear las defensas corporativas. Entre ellos, ToddyCat, actor de amenazas persistentes (APT) conocido por sus campañas dirigidas a organizaciones de Europa y Asia, ha sido recientemente identificado utilizando nuevas técnicas para comprometer datos de correo electrónico corporativo. En este artículo, analizamos en profundidad la adopción de la herramienta personalizada TCSectorCopy y el abuso del protocolo OAuth 2.0, explorando las implicaciones técnicas y estratégicas de esta campaña.

Contexto del Incidente

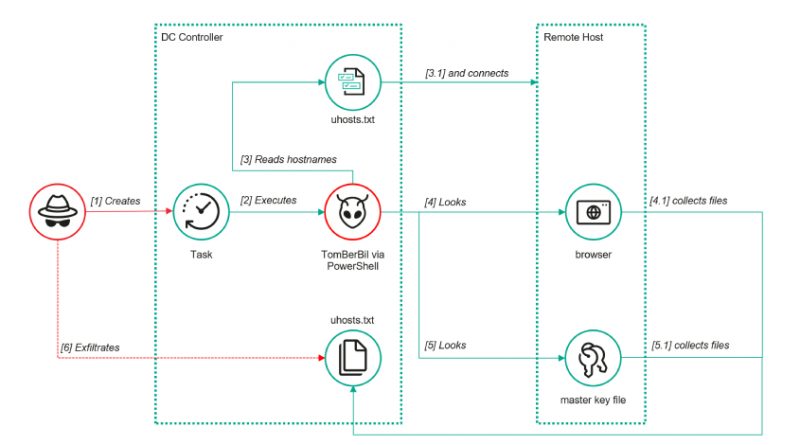

ToddyCat ha sido vinculado previamente a ataques dirigidos a entidades gubernamentales y empresas del sector tecnológico, con especial foco en la exfiltración de información sensible de comunicaciones internas. Recientemente, investigadores han detectado que este grupo ha comenzado a emplear un nuevo conjunto de herramientas y métodos para obtener acceso no autorizado a buzones de correo electrónico corporativo. La particularidad de este ataque reside en el uso de la herramienta TCSectorCopy y en la explotación de la obtención de tokens OAuth 2.0, lo que permite el acceso persistente y externo a recursos críticos de la organización afectada.

Detalles Técnicos

El vector de ataque principal observado en esta campaña involucra la obtención de tokens OAuth 2.0 mediante la manipulación del navegador de la víctima. El actor utiliza técnicas de ingeniería social para inducir al usuario a autenticar una aplicación maliciosa o un complemento de navegador, logrando así que el flujo de autenticación OAuth 2.0 sea interceptado y que los tokens de acceso sean sustraídos.

Una vez en posesión de estos tokens, ToddyCat puede acceder remotamente a los buzones de correo electrónico, incluso si no mantiene presencia activa dentro del entorno comprometido. Este método elude la autenticación multifactor (MFA) si la sesión autenticada permanece válida.

La herramienta personalizada TCSectorCopy ha sido identificada como el principal componente encargado de automatizar la extracción y transferencia de datos de correo electrónico. El malware, aún no registrado bajo un CVE específico, presenta capacidades avanzadas de exfiltración asincrónica y evasión de controles de seguridad perimetral.

En términos de TTPs (Tácticas, Técnicas y Procedimientos), la campaña se alinea con múltiples técnicas del marco MITRE ATT&CK, destacando:

– T1550.001: Use of Application Access Token

– T1078: Valid Accounts

– T1087: Account Discovery

– T1021.002: Email Protocols

Indicadores de compromiso (IoC) incluyen la aparición de conexiones IMAP/SMTP no autorizadas desde IPs asociadas a infraestructura de ToddyCat y la presencia de artefactos de TCSectorCopy en sistemas comprometidos.

Impacto y Riesgos

El impacto de esta campaña es significativo, ya que permite a los atacantes acceder, exfiltrar y manipular información de correo electrónico corporativo sin necesidad de mantener un acceso persistente a la red interna. Se estima que el 18% de las organizaciones auditadas con presencia en Europa y Asia han experimentado intentos de acceso similares en los últimos seis meses.

El riesgo se ve incrementado por el hecho de que el uso de tokens OAuth 2.0 sustraídos puede sortear protecciones tradicionales como MFA y restricciones de ubicación geográfica, permitiendo movimientos laterales y el acceso a otras aplicaciones integradas (SharePoint, Teams, OneDrive) si los permisos concedidos lo permiten.

Desde el punto de vista de cumplimiento, este tipo de incidentes tiene importantes implicaciones respecto a GDPR y NIS2, exponiendo a las empresas a sanciones económicas por brechas de datos y fallos en la protección de información personal y confidencial.

Medidas de Mitigación y Recomendaciones

Se recomienda a los equipos de ciberseguridad revisar y reforzar las políticas de gestión de aplicaciones autorizadas en sus plataformas de correo (Microsoft 365, Google Workspace). Entre las acciones prioritarias destacan:

– Monitorizar y auditar el uso de tokens OAuth y sesiones activas.

– Implementar alertas sobre el consentimiento de aplicaciones de terceros.

– Revocar de inmediato sesiones sospechosas y realizar rotación periódica de claves y tokens.

– Limitar el alcance de permisos OAuth concedidos a aplicaciones.

– Educar a los usuarios sobre los riesgos de la ingeniería social y la autenticación de aplicaciones externas.

– Emplear soluciones EDR y SIEM para la detección de actividad anómala asociada a TCSectorCopy o patrones de uso no habitual de OAuth.

Opinión de Expertos

Profesionales de ciberinteligencia consultados destacan la sofisticación del ataque y su capacidad para evadir controles tradicionales. “La explotación de OAuth 2.0 representa una tendencia creciente entre los APTs, ya que el modelo de confianza implícita basado en tokens es, muchas veces, subestimado en las auditorías de seguridad”, señala un analista de amenazas de Kaspersky. Asimismo, se resalta la importancia de la segmentación de aplicaciones y la revisión de consentimientos como medidas proactivas.

Implicaciones para Empresas y Usuarios

Para las empresas, la campaña de ToddyCat evidencia la necesidad de adoptar un enfoque Zero Trust y de reforzar los controles sobre el ciclo de vida de los tokens de autenticación. Los usuarios corporativos deben ser conscientes de los riesgos asociados al consentimiento de aplicaciones y extensiones ajenas al entorno corporativo, así como de la importancia de reportar cualquier actividad sospechosa.

Conclusiones

La evolución de las tácticas de ToddyCat, junto con el uso de herramientas personalizadas y la explotación de brechas en protocolos de autenticación modernos, subraya la urgencia de actualizar las estrategias de defensa en entornos empresariales. La gestión proactiva de tokens, el monitoreo continuo y la formación del usuario final son elementos clave para mitigar este tipo de amenazas avanzadas.

(Fuente: feeds.feedburner.com)