Cibercriminales emplean falsas webs para adultos y ClickFix en nuevas campañas de malware en Windows

Introducción

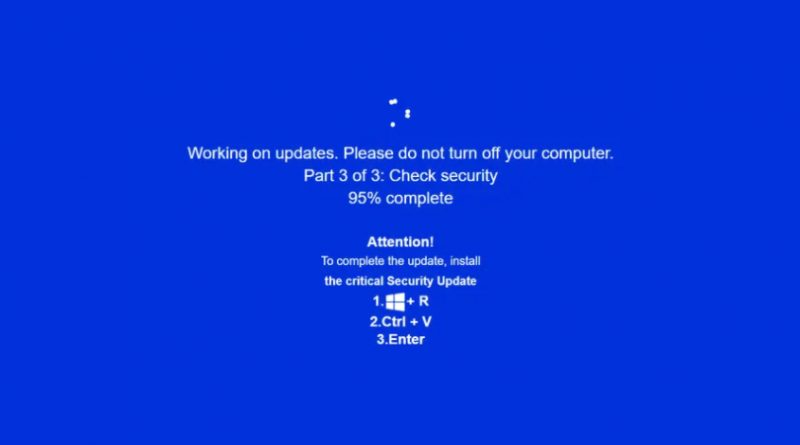

Durante las últimas semanas, investigadores en ciberseguridad han detectado una campaña de distribución de malware que emplea un enfoque híbrido de ingeniería social y técnicas de malvertising para comprometer sistemas Windows. Esta operación destaca por la utilización de sitios web falsificados que simulan ser populares portales de contenido adulto, combinados con señuelos de ClickFix y notificaciones fraudulentas de actualización crítica del sistema operativo. El objetivo final es inducir al usuario a ejecutar comandos maliciosos bajo la apariencia de una actualización de seguridad legítima de Windows.

Contexto del Incidente

El vector de entrada principal identificado en esta campaña es el malvertising, una técnica que consiste en la inserción de anuncios maliciosos en plataformas legítimas o en la creación de clones de sitios populares, como xHamster o PornHub. Los usuarios que acceden a estos sitios falsificados son recibidos con mensajes emergentes que les alertan sobre supuestas vulnerabilidades críticas en su sistema operativo Windows. Acto seguido, se les insta a descargar e instalar una actualización urgente, que en realidad contiene código malicioso.

Esta táctica aprovecha la familiaridad de los usuarios con las notificaciones de seguridad de Windows y la urgencia generada por el contexto del contenido visitado, aumentando la probabilidad de ejecución de la amenaza. Según Acronis, la campaña ha mostrado un crecimiento significativo en los últimos días, con indicios de distribución a través de redes publicitarias comprometidas y sitios de phishing específicamente diseñados para esta operación.

Detalles Técnicos

Los artefactos maliciosos distribuidos presentan características sofisticadas de evasión y persistencia. El principal señuelo es el denominado ClickFix, que simula una notificación de actualización del sistema. Al interactuar con el mensaje, el usuario descarga un ejecutable disfrazado, que al ser ejecutado lanza una secuencia de comandos PowerShell ofuscados. Esta técnica es consistente con los TTPs (Tactics, Techniques and Procedures) identificados en la matriz MITRE ATT&CK, particularmente en los apartados T1566 (Phishing), T1204 (User Execution) y T1059.001 (Command and Scripting Interpreter: PowerShell).

No se ha confirmado aún la asignación de un CVE específico, ya que la campaña se apoya principalmente en ingeniería social y no en una vulnerabilidad zero-day concreta. Sin embargo, los indicadores de compromiso (IoC) recientemente publicados incluyen URLs de descarga maliciosa, hashes de archivos ejecutables y direcciones IP asociadas a la infraestructura de comando y control (C2). Se ha detectado también el uso de frameworks como Metasploit y Cobalt Strike para la post-explotación, permitiendo a los atacantes establecer persistencia, movimiento lateral y exfiltración de datos.

Impacto y Riesgos

El impacto potencial de esta campaña es elevado, dados los elevados índices de acceso a sitios de contenido adulto y la efectividad probada de las técnicas de malvertising. Una vez comprometido el sistema, los atacantes pueden desplegar cargas útiles adicionales, incluyendo troyanos bancarios, ransomware y herramientas de acceso remoto. Se estima que, durante los primeros días de la campaña, el 12% de los usuarios expuestos ejecutaron el archivo malicioso, con infecciones reportadas en Europa y América del Norte.

Desde el punto de vista económico, las empresas pueden enfrentar pérdidas significativas por interrupciones operativas, filtraciones de información confidencial y posibles sanciones regulatorias en virtud del Reglamento General de Protección de Datos (GDPR) y la Directiva NIS2, que refuerza los requisitos de ciberseguridad para infraestructuras críticas y proveedores de servicios digitales.

Medidas de Mitigación y Recomendaciones

Se recomienda a los equipos de seguridad implementar medidas defensivas multilayer, incluyendo:

– Filtrado de tráfico web y bloqueo de URLs identificadas como maliciosas.

– Despliegue de soluciones EDR (Endpoint Detection and Response) con capacidades de detección de scripts PowerShell ofuscados.

– Concienciación y formación a usuarios sobre riesgos de ingeniería social y la importancia de actualizar sistemas únicamente desde fuentes oficiales.

– Monitorización de logs de acceso y eventos sospechosos en endpoints, especialmente relacionados con la ejecución de scripts y descargas desde dominios no corporativos.

– Implementación de listas blancas para la ejecución de aplicaciones mediante políticas de AppLocker o Windows Defender Application Control.

Opinión de Expertos

Expertos consultados por Acronis y otros laboratorios de threat intelligence coinciden en la peligrosidad de campañas que combinan malvertising y falsos parches de seguridad. “La explotación de la confianza en las notificaciones del sistema crea una ventana de ataque muy amplia, difícil de bloquear solo con tecnología tradicional”, señala Marta Gómez, analista senior de ciberinteligencia. Recomienda reforzar las campañas de formación interna y el despliegue de honeypots para detectar variantes emergentes.

Implicaciones para Empresas y Usuarios

Para los responsables de seguridad (CISOs), analistas SOC y administradores de sistemas, este incidente subraya la importancia de mantener actualizados los controles de seguridad y de realizar ejercicios de simulación de ataques de ingeniería social. Las empresas que no dispongan de políticas estrictas para la descarga e instalación de software se exponen a riesgos significativos de compromiso. Los usuarios, por su parte, deben ser advertidos sobre la falsedad de las actualizaciones fuera de los canales oficiales de Microsoft y evitar la descarga de ejecutables desde sitios no verificados.

Conclusiones

La campaña descrita evidencia una evolución en las técnicas de ingeniería social y distribución de malware, integrando malvertising, suplantación de portales populares y falsas actualizaciones críticas de Windows. El uso de frameworks avanzados y la rápida propagación demuestran la necesidad de estrategias de defensa adaptativas y actualizadas para mitigar estos riesgos emergentes. La cooperación entre el sector privado, los equipos de respuesta a incidentes y los proveedores de servicios digitales será clave para frenar la proliferación de este tipo de amenazas.

(Fuente: feeds.feedburner.com)