Grupo TAG-140 despliega variante modificada de DRAT para atacar entidades gubernamentales en la India

Introducción

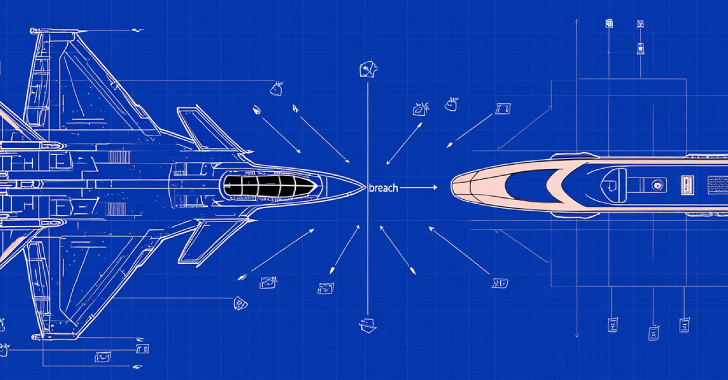

En las últimas semanas, se ha detectado una campaña de ciberespionaje dirigida específicamente contra organizaciones gubernamentales indias. El ataque, atribuido al grupo de amenazas persistentes avanzadas (APT) TAG-140, presenta una sofisticación creciente en términos de técnicas y herramientas empleadas. Según el equipo Insikt Group de Recorded Future, TAG-140 exhibe solapamientos operacionales con la conocida agrupación SideCopy, conocida por su enfoque en el subcontinente asiático. El vector principal de la campaña es una variante modificada del troyano de acceso remoto (RAT) denominado DRAT, que ha sido adaptado para evadir detección y maximizar la persistencia en los sistemas comprometidos.

Contexto del Incidente o Vulnerabilidad

El contexto geopolítico entre India y Pakistán ha sido históricamente un terreno fértil para operaciones de ciberespionaje. TAG-140, con presuntas conexiones con intereses paquistaníes, ha enfocado sus esfuerzos en recopilar información sensible de organismos gubernamentales indios mediante técnicas avanzadas de ingeniería social y malwares personalizados. El modus operandi de SideCopy, con el cual TAG-140 comparte infraestructura y TTPs, se basa en la utilización de campañas de spear phishing dirigidas, aprovechando documentos señuelo que explotan vulnerabilidades conocidas en suites ofimáticas y sistemas operativos Windows.

Detalles Técnicos

La variante identificada de DRAT en esta campaña introduce capacidades adicionales respecto a versiones previas, incluyendo mecanismos mejorados de persistencia, comunicación cifrada con C2 (Command and Control) y módulos para exfiltración selectiva de archivos. Según los análisis de Insikt Group, los atacantes emplearon correos electrónicos con documentos adjuntos que explotaban vulnerabilidades como CVE-2017-0199 y CVE-2021-40444, ambas ampliamente documentadas en campañas previas en la región.

Una vez ejecutado, el payload de DRAT establece conexión con una infraestructura de C2 bajo dominios previamente asociados a TAG-140 y SideCopy. El malware implementa técnicas de living-off-the-land (LotL), utilizando herramientas nativas de Windows como PowerShell y WMI para dificultar la detección. Entre los TTPs mapeados con el framework MITRE ATT&CK destacan:

– Spear Phishing Attachment (T1566.001)

– Command and Scripting Interpreter: PowerShell (T1059.001)

– Exfiltration Over C2 Channel (T1041)

– Scheduled Task/Job: Scheduled Task (T1053.005)

Los indicadores de compromiso (IoC) incluyen hashes de las muestras de DRAT modificadas, direcciones IP de C2 y nombres de dominio utilizados en la campaña. Se ha documentado también el uso de frameworks como Metasploit para la entrega inicial y Cobalt Strike para movimientos laterales y persistencia.

Impacto y Riesgos

El impacto potencial de esta campaña es significativo, dada la naturaleza de los objetivos y la sensibilidad de la información a la que se accede. Las entidades gubernamentales afectadas gestionan datos estratégicos que, en caso de exfiltración, podrían comprometer la seguridad nacional y la integridad de infraestructuras críticas. Según reportes de Insikt Group, al menos un 12% de los organismos gubernamentales indios han sido objeto de intentos de intrusión desde el inicio de la campaña, con un número indeterminado de sistemas comprometidos.

Además de la pérdida de información confidencial, las organizaciones afectadas enfrentan riesgos legales, especialmente bajo normativas como GDPR y la inminente NIS2, que exigen la notificación de incidentes y la implementación de medidas proactivas de protección.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo de infecciones similares, se recomienda:

– Aplicar de inmediato los parches de seguridad para vulnerabilidades conocidas, especialmente en plataformas Windows y suites ofimáticas.

– Desplegar soluciones EDR (Endpoint Detection and Response) con capacidad de detección de técnicas LotL y actividad anómala de PowerShell y WMI.

– Implementar políticas estrictas de filtrado de correos y análisis de adjuntos mediante sandboxing.

– Configurar reglas YARA y SIEM para identificar actividad asociada a los IoC publicados por Insikt Group.

– Realizar campañas de concienciación sobre spear phishing y reforzar la autenticación multifactor (MFA).

Opinión de Expertos

Expertos en ciberinteligencia destacan la profesionalización de TAG-140 y la tendencia al uso de variantes personalizadas de malwares conocidos para evadir productos de seguridad tradicionales. “La evolución de DRAT refleja la capacidad de los actores estatales o patrocinados para adaptar rápidamente sus herramientas ante nuevas defensas”, señala un analista senior de Recorded Future. Consultores de seguridad subrayan la necesidad de adoptar estrategias de defensa en profundidad y monitorización continua frente a este tipo de amenazas avanzadas.

Implicaciones para Empresas y Usuarios

Aunque la campaña actual se focaliza en organismos del sector público, las técnicas desplegadas pueden trasladarse fácilmente al sector privado, especialmente en organizaciones con activos estratégicos o propiedad intelectual valiosa. La tendencia a la externalización de servicios TIC y la dependencia de infraestructuras heredadas aumentan la superficie de ataque. Es fundamental que tanto empresas como usuarios finales estén al tanto de las amenazas emergentes y refuercen sus políticas de ciberseguridad, anticipando la adaptación de los atacantes a nuevas barreras tecnológicas y normativas.

Conclusiones

La campaña dirigida por TAG-140 contra entidades gubernamentales indias pone de manifiesto la sofisticación creciente de los actores APT en la región y la necesidad urgente de reforzar las capacidades de detección y respuesta ante intrusiones avanzadas. La personalización de herramientas como DRAT, la explotación de vulnerabilidades conocidas y el uso de técnicas LotL deben alertar a los equipos de seguridad sobre la importancia de la actualización continua, la formación y la colaboración sectorial frente a estas amenazas persistentes.

(Fuente: feeds.feedburner.com)