### Nuevo ataque permite degradar conexiones 5G a 4G sin estaciones base falsas mediante Sni5Gect

—

#### 1. Introducción

La seguridad en las redes móviles de quinta generación (5G) ha sido tradicionalmente uno de los focos de atención tanto para la industria como para los investigadores en ciberseguridad. Sin embargo, un reciente avance realizado por el grupo de investigación ASSET (Automated Systems SEcuriTy) de la Singapore University of Technology and Design (SUTD) ha sacado a la luz una vulnerabilidad crítica que permite degradar conexiones 5G a generaciones anteriores (como 4G/LTE) sin necesidad de desplegar estaciones base falsas, rompiendo así un supuesto de seguridad ampliamente aceptado en el sector.

—

#### 2. Contexto del Incidente o Vulnerabilidad

Históricamente, los ataques de degradación (downgrade attacks o también conocidos como «rollback attacks») sobre redes móviles habían requerido la presencia física de una estación base falsa (gNB rogue) para interceptar y manipular la comunicación entre el terminal y la red. Este requisito limitaba el alcance y la sofisticación de estos ataques, ya que implicaba costes significativos y riesgos elevados para los atacantes.

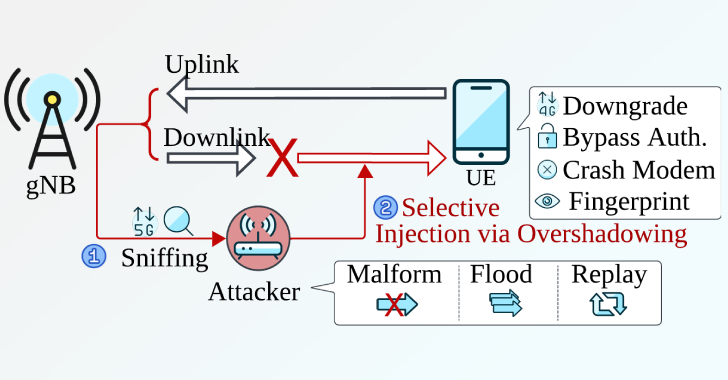

El nuevo enfoque presentado por el equipo de ASSET descarta la necesidad de hardware especializado, permitiendo la ejecución remota y discreta del ataque mediante la manipulación de tráfico legítimo, gracias al uso de un toolkit de código abierto denominado Sni5Gect (Sniffing 5G Inject). Este avance supone un cambio de paradigma en la amenaza, al democratizar el acceso a técnicas avanzadas de manipulación de señal y abrir la puerta a atacantes con menores recursos técnicos y logísticos.

—

#### 3. Detalles Técnicos (CVE, vectores de ataque, TTP MITRE ATT&CK, IoC…)

El ataque, que aún no ha recibido un identificador CVE oficial, aprovecha debilidades en los mecanismos de negociación y fallback entre tecnologías 5G y 4G. El estándar 3GPP define procedimientos de fallback (EPS Fallback y RAT Fallback) para garantizar la continuidad de servicio en caso de fallos o indisponibilidad de recursos 5G. Sni5Gect explota estos procedimientos interceptando y modificando mensajes de señalización (NAS y RRC), forzando al terminal a negociar con la red bajo protocolos menos seguros.

**Vectores de ataque**:

– Intercepción pasiva de tráfico en el enlace aire (Air Interface) mediante hardware SDR (Software Defined Radio) de bajo coste.

– Inyección de mensajes maliciosos en el canal de control (RRC/NAS), aprovechando la falta de autenticación mutua robusta en ciertas fases del procedimiento de fallback.

– Manipulación de parámetros de la red (por ejemplo, modificar listas de frecuencias o capacidades soportadas) para forzar la preferencia por tecnologías legacy.

**Técnicas MITRE ATT&CK relevantes**:

– T1430: Manipulación de la configuración del dispositivo móvil.

– T1432: Intercepción de tráfico de red.

**Indicadores de Compromiso (IoC)**:

– Cambios no autorizados en los logs de negociación de red (e.g., eventos de fallback inesperados).

– Aumento anómalo de eventos de handover a 4G/LTE desde 5G en la infraestructura de red.

– Detección de paquetes de señalización manipulados o inconsistentes en el tráfico de red.

—

#### 4. Impacto y Riesgos

El impacto potencial es considerable:

– **Desprotección de las comunicaciones**: Al forzar el uso de 4G/LTE, los atacantes pueden explotar debilidades conocidas (como la ausencia de cifrado integral en ciertas implementaciones LTE, ataques IMSI Catcher, etc.).

– **Intercepción y manipulación de datos**: El acceso al canal de control en 4G permite ataques de man-in-the-middle, suplantación de identidad y recopilación de metadatos sensibles.

– **Alcance masivo**: Dado que el toolkit es open-source y no requiere infraestructura especializada, millones de dispositivos en todo el mundo podrían estar en riesgo si no se adoptan medidas de mitigación.

Según estimaciones preliminares, aproximadamente el 60% de los terminales 5G actuales no implementan correctamente protecciones adicionales frente a ataques de degradación, y un porcentaje similar de operadores aún no ha desplegado parches recomendados por 3GPP.

—

#### 5. Medidas de Mitigación y Recomendaciones

– **Actualización de terminales y estaciones base**: Asegurar el despliegue de las versiones más recientes de firmware y software, implementando autenticación mutua robusta en los procedimientos de fallback.

– **Monitoreo de eventos de degradación**: Implementar alertas en sistemas de gestión de red ante eventos anómalos de handover y fallback.

– **Segmentación y cifrado de extremo a extremo**: Fomentar el uso de aplicaciones que cifren comunicaciones independientemente de la tecnología subyacente.

– **Bloqueo de mensajes de señalización no autenticados**: Configurar la red para rechazar mensajes de control fuera de contexto o con parámetros sospechosos.

—

#### 6. Opinión de Expertos

Especialistas en ciberseguridad móvil, como los analistas de ENISA y GSMA, advierten que la publicación de Sni5Gect puede desencadenar una ola de ataques dirigidos a infraestructuras críticas, especialmente en sectores como energía, transporte y administración pública. Recomiendan a los CISOs priorizar auditorías de procedimientos de fallback y exigir a proveedores de equipos la rápida adopción de los últimos estándares de protección.

—

#### 7. Implicaciones para Empresas y Usuarios

Para las empresas, el riesgo más inmediato es la exposición de comunicaciones sensibles y la posibilidad de ataques de ingeniería social o sabotaje industrial facilitados por la interceptación de tráfico. Los usuarios finales pueden experimentar desde caídas de servicio hasta robos de identidad y fraude, especialmente si dependen de 2FA vía SMS o aplicaciones no cifradas.

En términos regulatorios, la exposición de datos personales podría suponer graves incumplimientos del GDPR y NIS2, con potenciales sanciones económicas que superan los 10 millones de euros o el 2% de la facturación global.

—

#### 8. Conclusiones

La aparición de Sni5Gect y la técnica de degradación sin estaciones base falsas marcan un punto de inflexión en la seguridad de las redes móviles. La facilidad de explotación y el alcance global obligan a operadores, fabricantes y responsables de seguridad a acelerar su respuesta y reforzar la vigilancia sobre los mecanismos de fallback. La colaboración entre industria, organismos reguladores y comunidad investigadora será esencial para mitigar estos riesgos y garantizar la resiliencia de las infraestructuras móviles de próxima generación.

(Fuente: feeds.feedburner.com)