### Storm-0501 perfecciona sus tácticas para exfiltración y extorsión en entornos cloud

#### Introducción

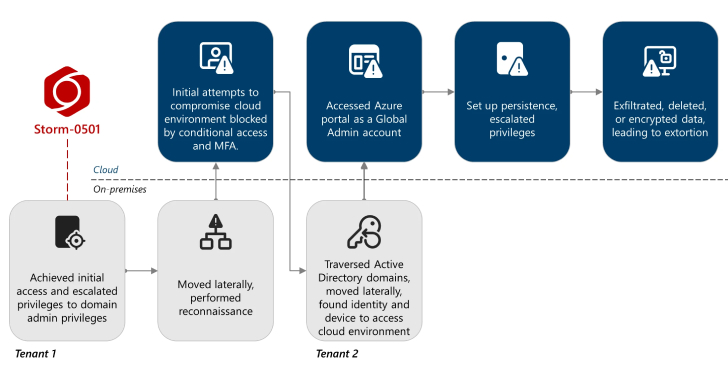

El grupo de cibercrimen Storm-0501, con motivación financiera, ha sido identificado recientemente afinando sus técnicas para llevar a cabo campañas de exfiltración de datos y extorsión dirigidas específicamente a entornos cloud. Este cambio estratégico refleja la evolución del panorama de amenazas, donde los actores maliciosos adaptan sus procedimientos para maximizar el impacto y la rentabilidad en infraestructuras cada vez más migradas a la nube.

#### Contexto del Incidente o Vulnerabilidad

Tradicionalmente, las operaciones de ransomware se han centrado en entornos on-premise, donde los atacantes despliegan malware para cifrar archivos críticos en endpoints de la red comprometida, exigiendo posteriormente un rescate a cambio de la clave de descifrado. Sin embargo, Storm-0501 ha modificado este enfoque clásico aprovechando las particularidades de las plataformas cloud. En lugar de cifrar archivos localmente, el grupo se orienta a la exfiltración silenciosa de grandes volúmenes de datos sensibles almacenados en servicios cloud, seguidos de campañas de extorsión basadas en la amenaza de divulgar la información robada.

#### Detalles Técnicos

##### Versiones y plataformas afectadas

Las investigaciones apuntan a que Storm-0501 enfoca sus ataques en servicios cloud de uso corporativo ampliamente adoptados, como Microsoft Azure, Amazon Web Services (AWS) y Google Cloud Platform (GCP). Las configuraciones mal gestionadas, como buckets S3 públicos, permisos IAM (Identity and Access Management) excesivos y credenciales filtradas, son los principales vectores de ataque.

##### Técnicas, Tácticas y Procedimientos (TTP)

Storm-0501 emplea técnicas alineadas con el marco MITRE ATT&CK, destacando:

– **Initial Access (T1078)**: Uso de credenciales comprometidas, obtenidas mediante phishing o compra en mercados underground.

– **Privilege Escalation (T1068)**: Explotación de roles y políticas IAM mal configuradas.

– **Discovery (T1087, T1082)**: Enumeración de recursos cloud y mapeo de permisos.

– **Collection & Exfiltration (T1537, T1041)**: Automatización de la descarga de grandes volúmenes de datos mediante scripts personalizados y herramientas como AWS CLI y Azure PowerShell.

– **Impact (T1490)**: Extorsión directa mediante amenaza de filtración pública, sin necesidad de cifrado local.

##### CVEs y exploits conocidos

Aunque no se ha asociado un CVE específico a esta campaña, las herramientas empleadas por Storm-0501 explotan debilidades inherentes a configuraciones inseguras y la ausencia de hardening en los entornos cloud. El grupo hace uso ocasional de frameworks como Cobalt Strike y Metasploit para movimiento lateral y persistencia, si bien el vector principal sigue siendo el abuso de accesos legítimos.

##### Indicadores de Compromiso (IoC)

– Accesos inusuales desde direcciones IP geolocalizadas fuera de la operativa habitual.

– Creación de instancias y buckets no autorizados.

– Transferencias masivas de datos en horarios atípicos.

– Uso de herramientas de administración cloud desde endpoints no corporativos.

#### Impacto y Riesgos

Storm-0501 ha conseguido exfiltrar volúmenes de datos superiores a 50 TB en ataques recientes, afectando a organizaciones de sectores como finanzas, manufactura y retail. El impacto económico estimado supera los 20 millones de euros en costes derivados de interrupciones operativas, pérdida de reputación y pago de rescates. Además, el riesgo de sanciones regulatorias bajo el GDPR y la directiva NIS2 es elevado, especialmente en casos de fuga de datos personales o información crítica para la continuidad del negocio.

#### Medidas de Mitigación y Recomendaciones

– **Revisión exhaustiva de permisos IAM**: Aplicar el principio de mínimo privilegio y auditar accesos a recursos sensibles.

– **Implementación de MFA para todos los accesos administrativos**.

– **Monitorización avanzada de logs y alertas SIEM**: Configurar alertas para detección de patrones de exfiltración y actividades anómalas.

– **Configuración segura de almacenamiento cloud**: Revisar la exposición pública de buckets y restringir el acceso a direcciones IP o VPCs autorizadas.

– **Simulaciones periódicas de ataque (red teaming) y pruebas de intrusión orientadas a cloud**.

– **Formación continua a empleados en buenas prácticas y concienciación frente al phishing**.

#### Opinión de Expertos

Especialistas en respuesta a incidentes como los de Mandiant y SANS advierten que “la sofisticación de actores como Storm-0501 evidencia una tendencia clara: el perímetro tradicional ha desaparecido y la nube se convierte en el nuevo objetivo de alto valor”. Desde el CERT español, se destaca la urgencia de reforzar la seguridad en arquitecturas multi-cloud y la importancia de establecer procesos de respuesta adaptados a incidentes cloud-nativos.

#### Implicaciones para Empresas y Usuarios

El cambio de paradigma hacia la exfiltración y extorsión en entornos cloud obliga a las organizaciones a replantear sus estrategias de protección. La dependencia creciente de servicios cloud requiere una aproximación holística a la gestión de identidades, la monitorización y la respuesta a incidentes. Los usuarios finales, aunque menos expuestos directamente, pueden ver comprometidos sus datos personales y financieros, lo que incrementa la presión sobre las empresas para cumplir con los requisitos de notificación y protección establecidos por el GDPR y NIS2.

#### Conclusiones

El caso de Storm-0501 es un claro exponente de la transformación del ransomware clásico a modelos híbridos de exfiltración y extorsión, optimizados para el entorno cloud. Las empresas deben anticipar este tipo de amenazas adaptando sus controles y procesos, priorizando la visibilidad, la reducción de la superficie de ataque y la respuesta proactiva. El refuerzo de la seguridad cloud ya no es opcional, sino una necesidad urgente ante la profesionalización y la creatividad de los grupos cibercriminales.

(Fuente: feeds.feedburner.com)