**Aumento del uso de IA en ransomware: Flashpoint identifica nuevas bandas y tendencias en su informe semestral 2025**

—

### 1. Introducción

El ransomware sigue evolucionando a un ritmo vertiginoso y el informe semestral de 2025 publicado por Flashpoint revela un panorama cada vez más sofisticado y peligroso para las organizaciones. El estudio identifica tanto la actividad persistente de grupos de amenazas conocidos como la aparición de nuevas bandas que están adoptando técnicas de inteligencia artificial (IA) para perfeccionar sus operaciones. Este análisis técnico detalla las principales conclusiones del informe, profundizando en los vectores de ataque, tácticas y herramientas empleadas, así como en las implicaciones para la defensa corporativa y la resiliencia cibernética.

—

### 2. Contexto del Incidente o Vulnerabilidad

El informe de Flashpoint, basado en la monitorización de decenas de foros clandestinos, leaksites y fuentes abiertas, muestra que el ecosistema ransomware está lejos de estabilizarse. Grupos veteranos como LockBit, BlackCat (ALPHV) y Cl0p mantienen su protagonismo, pero destacan la irrupción de nuevas bandas, algunas de ellas impulsadas por desarrollos propios de IA.

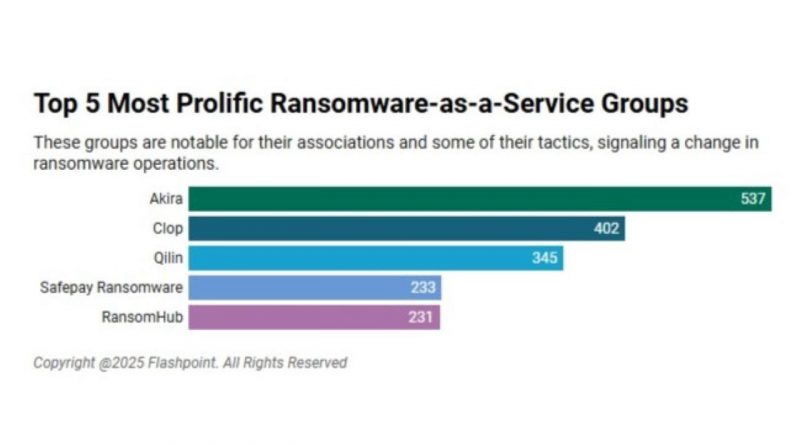

En la primera mitad de 2025, Flashpoint ha documentado más de 2.500 incidentes de ransomware a nivel global, con un crecimiento del 17% respecto al segundo semestre de 2024. Europa y Norteamérica siguen siendo los principales objetivos, aunque se observa un repunte de ataques en sectores críticos como sanidad, energía y administración pública. El informe subraya la creciente profesionalización de los cibercriminales, con operaciones Ransomware-as-a-Service (RaaS) cada vez más accesibles y automatizadas.

—

### 3. Detalles Técnicos (CVE, vectores de ataque, TTP MITRE ATT&CK, IoC…)

El análisis técnico de Flashpoint destaca varias tendencias y técnicas relevantes:

– **Vectores de acceso inicial**: El phishing sigue siendo el principal vector (47% de los casos), seguido por la explotación de vulnerabilidades en servicios expuestos (23%), como CVE-2024-4577 (vulnerabilidad crítica en Microsoft Exchange Server) y CVE-2024-6132 (Zero-Day en Apache Struts).

– **Herramientas y frameworks**: Se constata un uso continuado de Cobalt Strike y Metasploit para movimiento lateral y escalada de privilegios. Sin embargo, el informe señala la integración de módulos basados en IA para la evasión de detección y la generación dinámica de payloads personalizados.

– **TTPs (MITRE ATT&CK)**: Los grupos analizados emplean técnicas como Spearphishing Attachment (T1566.001), Exploit Public-Facing Application (T1190), Inhibit System Recovery (T1490) y Data Encrypted for Impact (T1486).

– **Indicadores de Compromiso (IoC)**: Se han identificado nuevos dominios de comando y control, hashes de ejecutables con firmas polimórficas y patrones de tráfico cifrado que dificultan su detección por soluciones tradicionales.

Destaca la aparición de bandas como «PhobosAI» y «SigmaX», que usan modelos generativos para automatizar la redacción de correos de phishing y la generación de variantes de ransomware, complicando la atribución y la respuesta.

—

### 4. Impacto y Riesgos

El impacto económico estimado de los incidentes analizados supera los 1.800 millones de dólares en el primer semestre de 2025, solo en pagos de rescates y costes de recuperación. El 62% de las organizaciones afectadas experimentaron interrupciones de servicio superiores a 48 horas, y un 19% sufrió filtración de datos sensibles, lo que implica riesgos significativos de incumplimiento del RGPD.

La sofisticación de las técnicas de evasión, especialmente las impulsadas por IA, reduce la eficacia de los controles tradicionales de EDR y SIEM, aumentando el riesgo de movimientos laterales no detectados y ataques dirigidos a infraestructuras críticas.

—

### 5. Medidas de Mitigación y Recomendaciones

Flashpoint y expertos independientes recomiendan:

– Actualización inmediata de sistemas y aplicación de parches para vulnerabilidades críticas como CVE-2024-4577 y CVE-2024-6132.

– Implementación de autenticación multifactor en todos los servicios expuestos.

– Refuerzo de la monitorización de logs y el análisis de comportamiento, incorporando soluciones con capacidades de detección basadas en IA.

– Simulacros de respuesta ante incidentes y pruebas de recuperación de backups fuera de línea.

– Formación continua de empleados en amenazas emergentes, especialmente phishing avanzado apoyado por IA.

—

### 6. Opinión de Expertos

El informe recoge declaraciones de varios analistas del sector. María Sánchez, CISO de una multinacional tecnológica, advierte: “La adopción de IA por parte de los grupos de ransomware acelera la generación de variantes y aumenta la dificultad de las tareas de threat hunting y análisis forense. Es fundamental invertir en inteligencia de amenazas y automatización de la respuesta”.

Por su parte, Jorge López, consultor de ciberseguridad, añade: “La tendencia hacia el Ransomware-as-a-Service con módulos de IA democratiza el acceso a herramientas avanzadas, incrementando el número y la sofisticación de los ataques. Las organizaciones deben revisar y reforzar urgentemente sus estrategias de defensa en profundidad”.

—

### 7. Implicaciones para Empresas y Usuarios

Para las empresas, el informe supone un aviso claro sobre la necesidad de adaptarse a un entorno donde la IA es un factor multiplicador de amenazas. La exposición al riesgo de sanciones bajo el RGPD y la directiva NIS2 aumenta, especialmente en sectores críticos y operadores de servicios esenciales. Los usuarios finales también están más expuestos a campañas de phishing hiperpersonalizadas, lo que exige una mayor concienciación y vigilancia.

—

### 8. Conclusiones

El informe semestral de Flashpoint confirma la escalada y evolución del ransomware, con la IA como catalizador de nuevas tácticas y amenazas. La combinación de actores veteranos y emergentes, junto con la automatización de procesos delictivos, eleva el desafío para los equipos de ciberseguridad corporativa. La anticipación, la inteligencia proactiva y la cooperación sectorial serán claves para mitigar el impacto de esta nueva ola de ataques.

(Fuente: www.darkreading.com)