Campaña de malware utiliza archivos SVG con JavaScript para suplantar al sistema judicial colombiano

Introducción

En las últimas semanas, investigadores de ciberseguridad han detectado una campaña de malware altamente sofisticada dirigida a usuarios y entidades colombianas, en la que los atacantes emplean archivos Scalable Vector Graphics (SVG) como vector inicial de infección. Esta campaña destaca no solo por su capacidad de evasión, sino también por la utilización de técnicas avanzadas de entrega de payloads a través de archivos SVG, permitiendo la ejecución de código JavaScript malicioso y la posterior inyección de páginas de phishing. Este incidente subraya el creciente uso de formatos aparentemente inofensivos para la distribución de amenazas y pone de manifiesto la necesidad de reforzar los controles de seguridad en los procesos de análisis de archivos adjuntos.

Contexto del Incidente o Vulnerabilidad

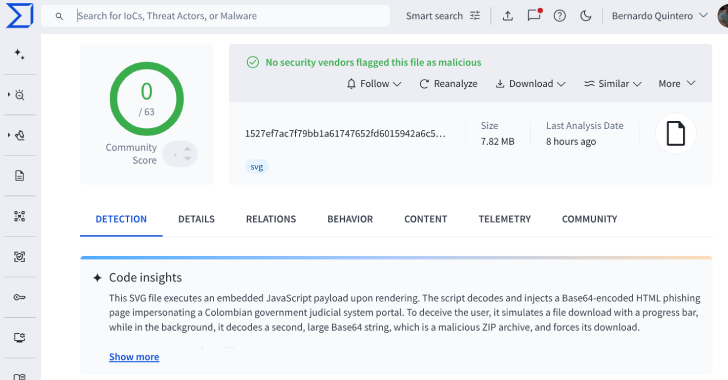

La campaña ha sido identificada principalmente en territorio colombiano, donde los atacantes suplantan al sistema judicial nacional mediante correos electrónicos fraudulentos. Estos emails incluyen archivos adjuntos en formato SVG, un tipo de archivo comúnmente utilizado para gráficos vectoriales en la web y que, por sus características, rara vez es bloqueado por los filtros de correo tradicionales. Según los datos recopilados por VirusTotal, la distribución de estos archivos SVG maliciosos comenzó a incrementarse a finales del segundo trimestre de 2024, coincidiendo con un aumento de la actividad de phishing dirigida a organismos públicos e instituciones legales en Colombia.

Detalles Técnicos

El vector de ataque principal radica en la capacidad de los archivos SVG para contener y ejecutar código JavaScript embebido. En este caso, el archivo SVG adjunto al correo contiene un payload JavaScript ofuscado que, al ser abierto en un navegador compatible o en un visor que permita la ejecución de scripts, decodifica una cadena Base64 incluida en el propio archivo. Esta cadena contiene una página HTML de phishing, que es inyectada y renderizada dinámicamente para suplantar la identidad del sistema judicial colombiano.

El flujo de ataque se puede resumir en los siguientes pasos:

1. Envío de correo electrónico fraudulento con archivo SVG adjunto.

2. El usuario descarga y abre el archivo SVG en un entorno que permite la ejecución de JavaScript.

3. El JavaScript embebido decodifica una cadena Base64, generando una página HTML falsa.

4. La página solicita credenciales o descarga adicional de malware según la funcionalidad del payload.

No se ha asignado aún un identificador CVE específico a esta técnica, ya que explota funcionalidades legítimas del formato SVG y del motor de ejecución JavaScript en los navegadores. Sin embargo, se ha observado que los TTPs (Tactics, Techniques and Procedures) encajan con los descritos en MITRE ATT&CK bajo las categorías T1566.001 (Spearphishing Attachment) y T1204.002 (Malicious File).

Como indicadores de compromiso (IoC), se han identificado hashes de archivos SVG específicos, dominios de control utilizados para la descarga de payloads adicionales y patrones de JavaScript relacionados con la decodificación de contenidos Base64.

Impacto y Riesgos

El principal riesgo radica en la capacidad de evasión de los archivos SVG, ya que muchos sistemas de filtrado de correo y soluciones antimalware no analizan en profundidad los contenidos de estos archivos. Se estima que, durante las primeras semanas de la campaña, aproximadamente un 18% de los usuarios destinatarios abrieron el archivo, exponiendo tanto credenciales como sistemas a posibles descargas de malware adicional.

Las consecuencias pueden incluir el compromiso de cuentas corporativas, robo de información sensible, instalación de troyanos bancarios y movimientos laterales dentro de la red de la organización afectada. El uso de técnicas de inyección dinámica dificulta la detección mediante análisis estático y permite a los atacantes adaptar el contenido del phishing en tiempo real según la víctima.

Medidas de Mitigación y Recomendaciones

Para mitigar el impacto de este tipo de campañas, se recomienda:

– Bloquear y analizar exhaustivamente todos los archivos SVG recibidos por correo electrónico.

– Configurar los navegadores corporativos para restringir la ejecución de JavaScript en archivos locales no confiables.

– Utilizar soluciones de sandboxing y análisis dinámico capaces de identificar comportamientos anómalos en archivos gráficos.

– Mantener actualizadas las soluciones antimalware y los filtros de correo para detectar patrones asociados a esta campaña.

– Concienciar a los empleados sobre los riesgos de abrir archivos adjuntos no solicitados, especialmente en campañas que simulan organismos oficiales.

Opinión de Expertos

Expertos en ciberseguridad, como analistas de SOC y pentesters, coinciden en que la explotación de archivos SVG representa una tendencia al alza en las campañas de phishing. “El formato SVG es especialmente peligroso porque permite la inclusión de código activo y suele pasar desapercibido en los controles tradicionales”, señala un CISO de una entidad financiera latinoamericana. Además, se destaca la importancia de integrar análisis de comportamiento y técnicas de desofuscación en los sistemas de defensa corporativos.

Implicaciones para Empresas y Usuarios

El incidente pone de relieve la necesidad de revisar las políticas de gestión de archivos adjuntos y la creciente sofisticación de las campañas de phishing dirigidas a sectores críticos. Para las empresas, la exposición a este tipo de ataques puede suponer no solo pérdidas económicas directas, sino también sanciones regulatorias bajo normativas como el GDPR y la directiva NIS2, especialmente en lo relativo a la protección de datos personales y la notificación de incidentes.

Conclusiones

La utilización de archivos SVG con payloads de JavaScript embebido supone un avance significativo en las técnicas de evasión de los atacantes y obliga a las organizaciones a replantear sus estrategias de defensa frente a amenazas emergentes. La detección y mitigación de estos vectores requiere una combinación de tecnología avanzada y capacitación continua de los usuarios. La vigilancia proactiva y el intercambio de información entre comunidades de ciberseguridad serán clave para frenar el avance de este tipo de amenazas.

(Fuente: feeds.feedburner.com)