Nueva variante de ransomware «HybridPetya» emula a NotPetya y sortea Secure Boot en UEFI

Introducción

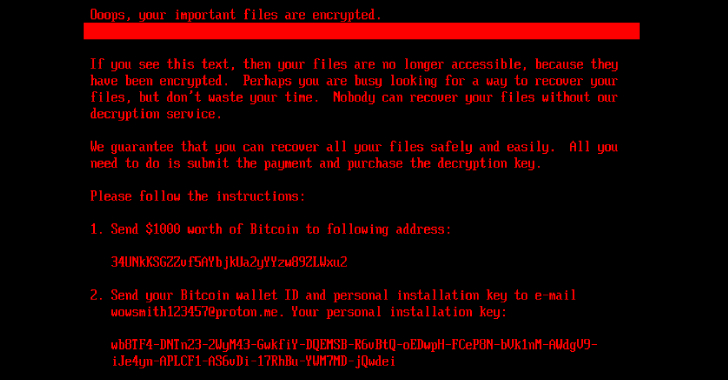

En las últimas semanas, la comunidad de ciberseguridad ha sido alertada sobre la aparición de una nueva familia de ransomware denominada HybridPetya. Este malware, identificado y analizado por ESET, muestra claras similitudes con las campañas devastadoras de Petya y NotPetya de 2017, pero incorpora capacidades avanzadas para evadir mecanismos de seguridad modernos, en particular la funcionalidad Secure Boot de sistemas UEFI. El descubrimiento de HybridPetya pone de manifiesto la continua sofisticación de las amenazas y la necesidad de revisar con urgencia las estrategias de defensa en entornos empresariales.

Contexto del Incidente o Vulnerabilidad

El ransomware HybridPetya fue detectado tras la subida de varias muestras a repositorios públicos de malware a principios de junio de 2024. Los análisis iniciales muestran que el código malicioso reutiliza técnicas de cifrado y manipulación del Master Boot Record (MBR) similares a Petya/NotPetya, pero con la particularidad de explotar una vulnerabilidad UEFI (CVE-2024-34315) previamente parcheada durante el primer trimestre del año. Esta vulnerabilidad permitía a atacantes eludir la protección Secure Boot, abriendo la puerta a la ejecución de bootkits y malware a bajo nivel antes del arranque del sistema operativo.

Detalles Técnicos

HybridPetya se caracteriza por su doble vector de ataque:

1. Manipulación del MBR para cifrado de discos:

Al igual que sus predecesores, HybridPetya sobrescribe el MBR del sistema infectado, impidiendo el arranque normal del sistema operativo e iniciando su propia rutina de cifrado.

2. Evasión de Secure Boot mediante CVE-2024-34315:

El ransomware implementa un exploit que aprovecha un fallo en la validación de módulos EFI, permitiendo la ejecución de código malicioso incluso en dispositivos con Secure Boot activado. Esto representa una clara evolución respecto a campañas anteriores, en las que Secure Boot podía frenar la persistencia a bajo nivel.

– TTPs relacionados (MITRE ATT&CK):

– T1059: Command and Scripting Interpreter

– T1542.002: Pre-OS Boot (UEFI)

– T1486: Data Encrypted for Impact

– T1078: Valid Accounts (en casos de movimientos laterales)

– Indicadores de Compromiso (IoC):

– Hashes SHA256 de muestras detectadas (disponibles en los informes de ESET)

– Modificación sospechosa del MBR

– Creación de archivos .petya en directorios temporales

Se ha documentado el empleo de frameworks como Metasploit y Cobalt Strike en fases de post-explotación y movimiento lateral, facilitando la propagación interna en entornos Windows.

Impacto y Riesgos

El alcance potencial de HybridPetya es significativo, especialmente en infraestructuras empresariales donde el despliegue de actualizaciones UEFI puede demorarse. Según estimaciones de ESET, alrededor del 12% de sistemas Windows empresariales aún funcionan con versiones UEFI vulnerables, lo que supone millones de dispositivos expuestos a nivel global.

El impacto va más allá del cifrado de datos, ya que el ataque al MBR puede provocar la inutilización completa de equipos, dificultando la recuperación incluso a través de backups convencionales. Además, la evasión de Secure Boot compromete uno de los pilares de la seguridad en hardware moderno, debilitando la confianza en la cadena de arranque segura y dificultando la detección por parte de soluciones EDR tradicionales.

Medidas de Mitigación y Recomendaciones

– Aplicar de inmediato los parches de seguridad relacionados con UEFI y Secure Boot (particularmente los que corrigen CVE-2024-34315).

– Verificar que las políticas de actualización de firmware estén alineadas con los requisitos de la NIS2 y el GDPR, especialmente en infraestructuras críticas.

– Realizar auditorías periódicas de la integridad del MBR y monitorizar cambios no autorizados en el firmware.

– Desplegar soluciones EDR/XDR con capacidades de análisis en pre-boot y detección de bootkits.

– Segmentar la red y limitar los permisos de usuario para mitigar movimientos laterales mediante credenciales comprometidas.

Opinión de Expertos

Según Tomáš Minárik, analista sénior de ESET, «HybridPetya representa el siguiente paso en la evolución del ransomware destructivo. Su capacidad para sortear Secure Boot y atacar el MBR simultáneamente lo convierte en una amenaza altamente persistente y difícil de erradicar en redes empresariales». Otros expertos, como Raúl Siles (Pentester Academy), subrayan la necesidad de revisar la configuración de actualizaciones de firmware y fortalecer la visibilidad en la cadena de arranque.

Implicaciones para Empresas y Usuarios

Las empresas deben contemplar la actualización del firmware como parte fundamental del ciclo de gestión de vulnerabilidades, no solo del software. El uso de soluciones de backup offline y la verificación regular de la integridad del arranque son ahora medidas obligatorias. Los usuarios particulares, por su parte, deben asegurarse de que sus equipos reciben actualizaciones de firmware y que Secure Boot está correctamente habilitado y actualizado.

Conclusiones

La aparición de HybridPetya confirma que los atacantes continúan innovando para sortear las defensas más avanzadas. La explotación de vulnerabilidades UEFI y la manipulación del MBR sitúan a este ransomware entre las amenazas más graves para 2024. Reforzar la gestión de parches, monitorizar el arranque de los sistemas y adoptar una visión integral de la ciberseguridad son medidas ineludibles para mitigar su impacto.

(Fuente: feeds.feedburner.com)