Nueva campaña de ingeniería social utiliza variantes de FileFix para propagar StealC

Introducción

En las últimas semanas, analistas de ciberseguridad han detectado una sofisticada campaña que utiliza variantes de la táctica FileFix para distribuir el malware StealC, un info-stealer altamente modular que ha ido ganando presencia en entornos corporativos e individuales. Esta nueva oleada destaca no solo por la eficacia de sus técnicas de ingeniería social, sino también por el uso de señuelos multilingües y avanzadas capacidades de evasión, lo que representa un reto significativo para los equipos de defensa y respuesta ante incidentes.

Contexto del Incidente

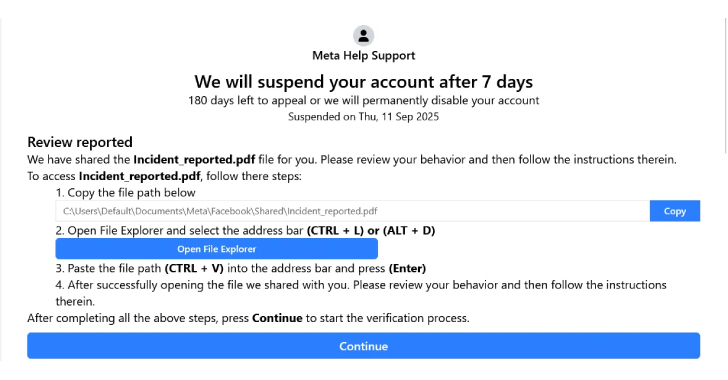

El vector principal de la campaña reside en la creación de sitios web de phishing, cuidadosamente diseñados para imitar páginas legítimas de entidades reconocidas, como la supuesta «Facebook Security». Los atacantes emplean una variante del enfoque FileFix, un método que tradicionalmente consiste en convencer a las víctimas de descargar y ejecutar supuestas herramientas de reparación de archivos, disfrazadas en este caso como recursos de seguridad o verificación de cuentas.

A diferencia de campañas previas, los operadores han perfeccionado el engaño mediante la utilización de interfaces multilingües, incrementando significativamente la tasa de éxito en regiones de Europa y América Latina. El uso de plataformas de phishing dinámicas y la rotación frecuente de dominios dificultan la identificación y bloqueo preventivo por parte de los sistemas de filtrado tradicionales.

Detalles Técnicos

El núcleo de la amenaza reside en StealC, un infostealer desarrollado en C++ y caracterizado por su arquitectura modular. Las muestras analizadas presentan hashes únicos y una fuerte ofuscación, dificultando su detección por motores antimalware convencionales.

– **Vectores de ataque**: El dropper principal se distribuye a través de enlaces en correos electrónicos de phishing o mensajes directos en redes sociales. Una vez el usuario descarga el archivo supuestamente legítimo, se inicia una cadena de ejecución que incluye descifrado en memoria y persistencia mediante claves de registro.

– **Obfuscación y anti-análisis**: El payload utiliza técnicas de code flattening, string encryption y detección de entornos sandbox. Además, implementa delays aleatorios y verifica la presencia de procesos de análisis (Procmon, Wireshark, etc.) antes de desplegar su funcionalidad principal.

– **TTP MITRE ATT&CK**: Las técnicas identificadas corresponden a T1566 (Phishing), T1204 (User Execution), T1027 (Obfuscated Files or Information), T1059 (Command and Scripting Interpreter) y T1112 (Modify Registry).

– **IoCs**: Se han identificado dominios de phishing recientemente registrados y direcciones IP asociadas a VPS en Europa del Este. Los binarios presentan cadenas codificadas en base64 y rutas anómalas en %AppData%.

– **CVE relevantes**: Por el momento, no se explota una vulnerabilidad específica (zero-day), sino que se aprovechan debilidades humanas y configuraciones laxas en entornos de usuario.

Impacto y Riesgos

El malware StealC se especializa en la exfiltración de credenciales (navegadores, clientes de correo, aplicaciones de mensajería), cookies de sesión, carteras de criptodivisas y archivos sensibles. Su capacidad de persistencia y comunicación cifrada con C2 (TLS sobre puertos no estándar) incrementa el tiempo de permanencia y el riesgo de movimientos laterales.

Según los datos de Acronis, la tasa de infección en organizaciones con políticas de filtrado de correo insuficientes supera el 5% en el último trimestre. Las pérdidas económicas asociadas por robo de credenciales y acceso a sistemas corporativos se estiman en torno a los 2,4 millones de euros a nivel europeo, sin considerar las sanciones regulatorias derivadas de incidentes de fuga de datos bajo el marco GDPR.

Medidas de Mitigación y Recomendaciones

Para mitigar el impacto de este tipo de campañas, se recomienda:

– **Refuerzo de políticas de filtrado**: Implementar soluciones avanzadas de email y web filtering con análisis de comportamiento y sandboxing.

– **Actualización y parcheado**: Mantener todos los sistemas y aplicaciones actualizados, minimizando la superficie de ataque.

– **Formación y concienciación**: Realizar campañas periódicas de sensibilización sobre phishing y técnicas de ingeniería social dirigidas a usuarios y administradores.

– **Implementación de EDR/NDR**: Adoptar soluciones de detección y respuesta en endpoints y red capaces de identificar comportamientos anómalos y cadenas de ataque multi-etapa.

– **Revisión de logs**: Monitorizar logs de acceso y tráfico saliente, buscando conexiones a dominios sospechosos e indicadores IoC conocidos.

Opinión de Expertos

Eliad Kimchi, analista senior de Acronis, señala: “El avance en técnicas de evasión y la profesionalización del phishing multilingüe sitúan a campañas como la de StealC entre las principales amenazas para los equipos SOC en 2024. El uso de ingeniería social combinada con malware modular dificulta la respuesta tradicional basada en firmas”.

Expertos de CERT-EU advierten que el marco regulatorio NIS2, en vigor desde enero de 2023, exige a las organizaciones una capacidad de respuesta ante incidentes reforzada, con especial énfasis en la protección de datos personales y notificación ágil de incidentes.

Implicaciones para Empresas y Usuarios

Las empresas deben revisar sus estrategias de defensa, priorizando la prevención y la capacidad de detección temprana. La fuga de credenciales corporativas puede derivar en ataques de ransomware, fraude financiero y daño reputacional irreversible. Para los usuarios, la exposición de credenciales personales puede implicar robo de identidad, vaciado de cuentas y acceso a datos privados.

Conclusiones

La campaña basada en variantes de FileFix y StealC representa una evolución significativa en la amenaza de los infostealers, combinando ingeniería social avanzada y capacidades técnicas de evasión. La respuesta debe ser integral, combinando tecnología, formación y cumplimiento normativo, ante un panorama donde la sofisticación de los atacantes sigue en aumento.

(Fuente: feeds.feedburner.com)