Fallo crítico en Microsoft Entra ID permite suplantación total de usuarios y administradores

Introducción

Un reciente y grave fallo de validación de tokens en Microsoft Entra ID —la solución anteriormente conocida como Azure Active Directory— ha expuesto a organizaciones de todo el mundo a un riesgo sin precedentes. Identificada como CVE-2025-55241 y con la máxima puntuación CVSS de 10.0, la vulnerabilidad permitía la suplantación de cualquier usuario, incluidos los administradores globales, en cualquier tenant de Entra ID. Este incidente plantea serias cuestiones sobre la seguridad de los sistemas de gestión de identidades y accesos en entornos cloud empresariales, y subraya la necesidad de controles robustos y revisiones regulares de los mecanismos de autenticación.

Contexto del Incidente

Microsoft Entra ID es la piedra angular de la gestión de identidades para numerosas corporaciones, gobiernos y proveedores cloud. Su función como autoridad de autenticación lo convierte en un objetivo prioritario para actores maliciosos. El fallo de validación de tokens, ahora parcheado, afectaba a múltiples versiones de Entra ID desplegadas a nivel global, exponiendo a millones de cuentas corporativas.

La vulnerabilidad fue reportada inicialmente por investigadores externos y reconocida públicamente por Microsoft en un boletín de seguridad urgente. De acuerdo con las primeras informaciones, el fallo estuvo presente durante varias semanas antes de su detección, lo que podría haber proporcionado una ventana temporal significativa para posibles explotaciones dirigidas.

Detalles Técnicos

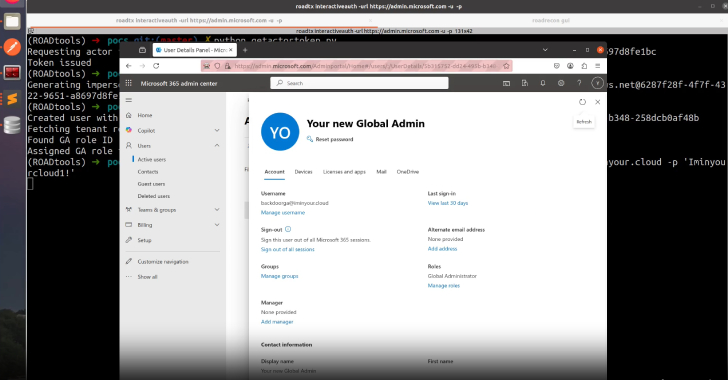

El CVE-2025-55241 es una vulnerabilidad de escalada de privilegios derivada de un error en el proceso de validación de tokens de acceso OAuth y OpenID Connect. En concreto, el fallo permitía que tokens manipulados o falsificados pudieran ser aceptados como válidos por los endpoints de autenticación de Entra ID, sin una verificación adecuada de la firma o los claims críticos.

Un atacante que lograra explotar este defecto podía generar tokens arbitrarios con permisos elevados, logrando acceso a recursos protegidos y asumiendo identidades de cualquier usuario dentro del tenant, incluidos los Global Administrators y cuentas con privilegios de root. Este vector de ataque encaja en la táctica TA0004 (Privilege Escalation) y técnica T1078 (Valid Accounts) del marco MITRE ATT&CK.

Los indicadores de compromiso (IoC) asociados incluyen registros de autenticación con tokens no emitidos por los sistemas legítimos, accesos desde ubicaciones geográficas atípicas y tokens con campos “issuer” o “audience” inconsistentes. Hasta la fecha, no se han hecho públicos exploits funcionales, pero se ha confirmado la viabilidad de explotación manual y automatizada a través de frameworks como Metasploit y herramientas personalizadas de scripting en Python.

Impacto y Riesgos

El impacto potencial de esta vulnerabilidad es crítico. Un atacante con conocimiento de la falla podía acceder a información confidencial, modificar configuraciones, desplegar o eliminar recursos cloud, y, en el peor de los casos, comprometer la totalidad del entorno de identidad de una organización.

Según estimaciones preliminares, cerca del 60% de los tenants de Entra ID a nivel global podrían haber estado expuestos, incluyendo grandes corporaciones del IBEX35, organismos gubernamentales y proveedores del sector financiero. El coste potencial de una explotación exitosa se cifra en millones de euros por brecha, sin contar las sanciones regulatorias asociadas al incumplimiento de GDPR y las nuevas directivas NIS2 sobre ciberseguridad en infraestructuras críticas.

Medidas de Mitigación y Recomendaciones

Microsoft ha publicado parches de emergencia para todas las versiones afectadas de Entra ID. Se recomienda encarecidamente aplicar las actualizaciones lo antes posible y verificar la integridad de los sistemas de autenticación. Los administradores deben:

– Revisar los logs de acceso en busca de patrones anómalos o intentos de autenticación sospechosos.

– Implementar mecanismos de autenticación multifactor (MFA) obligatorios.

– Auditar los permisos de usuarios con privilegios elevados.

– Habilitar alertas específicas en el SIEM para eventos relacionados con la emisión y validación de tokens.

– Realizar tests de penetración internos orientados a la manipulación de tokens OAuth/OpenID.

Opinión de Expertos

Según María del Campo, CISO de una entidad financiera española, “este incidente pone de manifiesto que incluso los gigantes tecnológicos pueden cometer errores críticos en sistemas nucleares. Es imprescindible contar con una estrategia de defensa en profundidad y no confiar ciegamente en el modelo de seguridad as-a-service”.

Por su parte, Rubén Ortega, analista de amenazas en un SOC nacional, apunta: “El vector de ataque es especialmente peligroso porque el acceso conseguido permite movimientos laterales, persistencia y escalada de privilegios sin dejar excesivo rastro, complicando la respuesta ante incidentes”.

Implicaciones para Empresas y Usuarios

Las organizaciones que operan en entornos cloud basados en Entra ID deben considerar este suceso como una llamada de atención para revisar sus políticas de identidad y acceso. La dependencia de soluciones externalizadas no exime de la responsabilidad de monitorizar y auditar de forma proactiva. Usuarios con privilegios elevados son especialmente vulnerables y deben ser formados en detección de anomalías y buenas prácticas de seguridad.

Conclusiones

La vulnerabilidad CVE-2025-55241 en Microsoft Entra ID es un recordatorio contundente de la importancia de la seguridad en los sistemas de gestión de identidades. La rápida respuesta de Microsoft ha mitigado el riesgo, pero la exposición temporal y la criticidad del fallo obligan a reforzar los controles y la vigilancia sobre los entornos cloud. La proactividad, la formación y la automatización de auditorías son claves para minimizar el impacto de futuros incidentes similares.

(Fuente: feeds.feedburner.com)