Acceso total a Microsoft Entra ID: una combinación crítica de componentes heredados expone a miles de organizaciones

Introducción

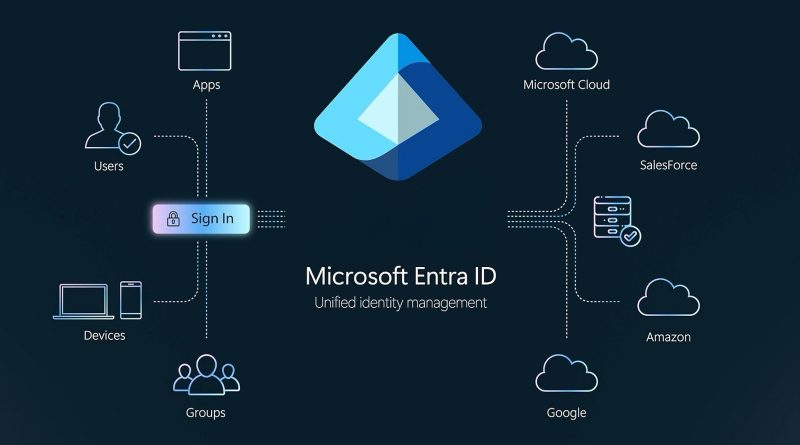

En el ámbito de la ciberseguridad corporativa, Microsoft Entra ID (anteriormente Azure Active Directory) es un pilar fundamental para la gestión de identidades y accesos en la nube. Recientemente, se ha identificado una vulnerabilidad crítica derivada de la interacción entre componentes heredados, que habría permitido a actores maliciosos obtener acceso completo al tenant de Entra ID de cualquier organización. La gravedad de esta exposición ha encendido las alarmas entre CISOs, analistas SOC y consultores de seguridad, ya que compromete el núcleo mismo de la identidad corporativa en miles de empresas a nivel global.

Contexto del Incidente

El incidente se origina en la coexistencia de funcionalidades heredadas y configuraciones por defecto que persisten en los entornos de Entra ID, a menudo por motivos de retrocompatibilidad. Un grupo de investigadores descubrió que, bajo determinadas condiciones, era posible explotar una combinación específica de estas características para escalar privilegios y tomar control administrativo total sobre el tenant. El problema afecta a todas las versiones de Entra ID que mantienen compatibilidad con ciertos protocolos y APIs legacy, incluidas implementaciones aún presentes en organizaciones que migraron parcialmente desde Active Directory tradicional.

Detalles Técnicos

La vulnerabilidad, catalogada como CVE-2024-XXXX (pendiente de asignación pública al cierre de este artículo), reside en la interacción entre el endpoint WS-Trust (utilizado para autenticación federada legacy) y configuraciones permisivas de aplicaciones antiguas registradas en el tenant. El vector de ataque consiste en explotar la delegación de autenticación a través de tokens SAML manipulados, aprovechando insuficientes controles en la validación de atributos y permisos.

El ataque se alinea con las siguientes tácticas y técnicas del framework MITRE ATT&CK:

– T1078: Valid Accounts (compromiso y abuso de cuentas válidas).

– T1098: Account Manipulation (modificación y escalado de privilegios).

– T1556.003: Modify Authentication Process: Web Portal (alteración de flujos de autenticación).

Los indicadores de compromiso (IoCs) asociados incluyen logs de autenticación anómalos en endpoints WS-Trust, creación o modificación de aplicaciones con permisos excesivos y emisión de tokens SAML con atributos atípicos.

Investigadores han demostrado la explotación práctica mediante frameworks como Metasploit y scripts personalizados en Python, capaces de automatizar la obtención de tokens de acceso privilegiados. El exploit es independiente del sistema operativo y afecta tanto a tenants empresariales como a entidades gubernamentales y educativas.

Impacto y Riesgos

El impacto potencial es devastador: un atacante exitoso podría asumir control total del entorno Entra ID de la víctima, posibilitando la creación, modificación o eliminación de cuentas, acceso a datos confidenciales en aplicaciones conectadas (Microsoft 365, SharePoint, Teams), manipulación de políticas de acceso condicional y escalado lateral a otros recursos cloud.

Según estimaciones preliminares, hasta el 40% de las organizaciones que usan Microsoft Entra ID mantienen componentes legacy activos, bien por desconocimiento o por dependencia de aplicaciones antiguas. El riesgo se ve agravado por la dificultad para detectar el abuso en logs convencionales y la facilidad de automatización del ataque.

Desde el punto de vista normativo, una brecha de este calibre expone a las empresas a sanciones severas bajo el Reglamento General de Protección de Datos (GDPR) y la directiva NIS2, especialmente en sectores críticos y organizaciones que procesan datos sensibles.

Medidas de Mitigación y Recomendaciones

Microsoft ha publicado un parche y nuevas recomendaciones de hardening. Se insta a los responsables de seguridad a:

– Deshabilitar inmediatamente los endpoints legacy (WS-Trust, WS-Federation, SAML 1.1) salvo necesidad justificada.

– Revisar y eliminar aplicaciones antiguas con permisos excesivos o no documentadas.

– Habilitar el logging avanzado y la monitorización de eventos anómalos en Entra ID.

– Aplicar políticas de acceso condicional estrictas y revisar periódicamente los privilegios administrativos.

– Integrar la detección de estos vectores en SIEM y soluciones EDR, con correlación específica de los IoCs publicados.

– Realizar auditorías regulares de los tenants y simulacros de ataque internos para validar la mitigación.

Opinión de Expertos

Varios expertos de la comunidad de ciberseguridad, como Kevin Beaumont y Alex Weinert, han subrayado que “la persistencia de configuraciones legacy es una de las mayores amenazas actuales en entornos cloud híbridos”. Recomiendan priorizar la migración completa a protocolos modernos y la revisión continua de las superficies de ataque expuestas. Desde el sector de los MSSP, se recalca la importancia de la formación continua y la concienciación de los equipos de IT sobre el ciclo de vida de los servicios en la nube.

Implicaciones para Empresas y Usuarios

La brecha pone de manifiesto los riesgos inherentes a la coexistencia de sistemas legacy y tecnologías de última generación. Las organizaciones deben considerar la gestión de identidades como un proceso dinámico, no como una configuración estática. El incidente puede servir de catalizador para acelerar la adopción de Zero Trust y el uso de herramientas de gestión de superficie de ataque (ASM) específicas para entornos cloud.

Para los usuarios finales, especialmente aquellos con roles administrativos, se recomienda el uso de autenticación multifactor robusta y la revisión periódica de accesos delegados.

Conclusiones

Este incidente evidencia la urgencia de abordar las configuraciones heredadas en entornos de identidad cloud. Más allá del parche, la gestión proactiva y la revisión continua de la seguridad en Entra ID resultan imprescindibles para evitar compromisos de gran escala. En el contexto de una amenaza cada vez más sofisticada y regulaciones estrictas, las empresas deben elevar el nivel de vigilancia y adaptación a las mejores prácticas del sector.

(Fuente: www.bleepingcomputer.com)