### Ciberataques a CFOs: Campaña de Spear-Phishing Emplea Netbird para Comprometer el Sector Financiero

#### Introducción

El panorama de amenazas dirigido al sector financiero sigue evolucionando con tácticas cada vez más sofisticadas. Un nuevo informe advierte sobre una campaña de spear-phishing dirigida específicamente a CFOs y ejecutivos financieros de bancos, aseguradoras, empresas energéticas y fondos de inversión de Europa, África, Canadá, Oriente Medio y Asia del Sur. Lo novedoso de esta operación es el uso de Netbird, una herramienta legítima de acceso remoto, como vector de compromiso inicial, lo que complica su detección y respuesta.

#### Contexto del Incidente

La campaña, detectada por equipos de threat intelligence durante el segundo trimestre de 2024, ha combinado técnicas de ingeniería social avanzada con la utilización de software legítimo. Los atacantes seleccionan cuidadosamente a sus víctimas, entre las que se encuentran responsables financieros de grandes compañías con activos críticos. Este enfoque selectivo, propio del spear-phishing, incrementa la tasa de éxito y el impacto potencial de cada intrusión.

Las organizaciones afectadas abarcan sectores regulados y estratégicos, lo que incrementa la gravedad del incidente tanto por el volumen de información financiera comprometida como por las obligaciones legales y regulatorias asociadas (por ejemplo, GDPR, NIS2).

#### Detalles Técnicos

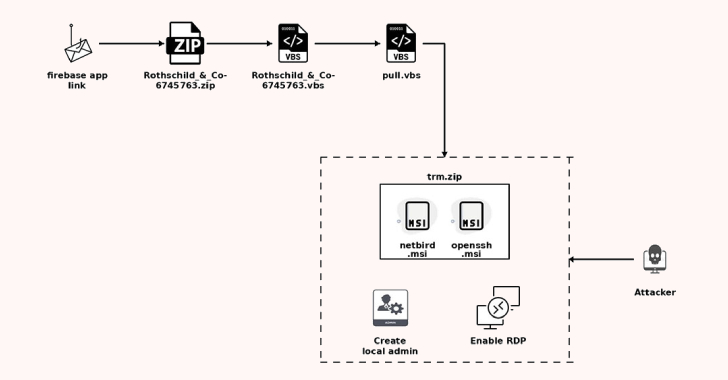

La campaña se caracteriza por un enfoque multi-etapa. Inicialmente, los atacantes envían correos electrónicos personalizados que simulan provenir de socios comerciales o entidades reguladoras, incluyendo enlaces o adjuntos maliciosos. Al interactuar con estos, la víctima descarga e instala Netbird —un software legítimo de acceso remoto peer-to-peer (P2P)—, el cual opera sobre WireGuard y está diseñado para facilitar conexiones cifradas entre dispositivos.

El abuso de Netbird permite a los atacantes establecer canales cifrados y persistentes hacia los sistemas comprometidos, evitando la detección por parte de EDR clásicos y firewalls, ya que el tráfico se asemeja al de una aplicación corporativa legítima. Este enfoque se alinea con las técnicas T1219 (Remote Access Software) y T1071.001 (Application Layer Protocol: Web Protocols) del framework MITRE ATT&CK.

Una vez dentro, los actores de amenaza despliegan herramientas adicionales, como scripts PowerShell y módulos de post-explotación, para el movimiento lateral y la exfiltración de datos. Se han documentado intentos de cargar payloads adicionales utilizando frameworks como Metasploit y Cobalt Strike, así como la presencia de indicadores de compromiso (IoC) relacionados con dominios y hashes específicos de Netbird y los binarios personalizados empleados.

No se ha asignado aún un CVE específico, ya que la explotación se basa en el uso indebido de software legítimo más que en una vulnerabilidad intrínseca de Netbird. Sin embargo, la TTP destaca por la dificultad de su detección y el potencial de persistencia.

#### Impacto y Riesgos

El impacto es elevado, dado que los CFOs y ejecutivos financieros manejan información crítica: transferencias, estados de cuentas, estrategias de inversión y datos personales de alto valor. El acceso a estas cuentas puede permitir fraudes financieros, manipulación de datos contables e incluso movimientos de fondos no autorizados.

Según estimaciones preliminares, aproximadamente un 5% de los intentos habrían resultado en compromisos exitosos, con pérdidas potenciales por encima de los 30 millones de euros y posibles infracciones a la GDPR y NIS2, con sanciones que pueden superar los 10 millones de euros o el 2% de la facturación anual global.

#### Medidas de Mitigación y Recomendaciones

– **Restricción de software**: Limitar la instalación y ejecución de herramientas de acceso remoto no autorizadas mediante políticas de allowlisting.

– **Monitorización de tráfico**: Implementar reglas de detección de tráfico WireGuard y Netbird, así como de patrones inusuales en conexiones P2P internas.

– **Formación de usuarios**: Fortalecer la concienciación sobre spear-phishing en perfiles críticos, especialmente en el área financiera.

– **Zero Trust**: Adoptar enfoques de acceso condicional y autenticación multifactor (MFA) reforzada.

– **Respuesta a incidentes**: Actualizar los procedimientos IR para incluir escenarios de abuso de software legítimo y revisar IOC publicados por los equipos de threat intelligence.

#### Opinión de Expertos

Analistas de ciberinteligencia destacan que el uso de herramientas legítimas como Netbird supone un reto para los SOC, obligando a evolucionar desde la detección basada en firmas hacia modelos de comportamiento y análisis contextual. “Esta campaña es un claro ejemplo de living-off-the-land y subraya la importancia de la visibilidad y el control de aplicaciones en entornos críticos”, señala un responsable de Threat Hunting de una entidad bancaria española.

#### Implicaciones para Empresas y Usuarios

Las empresas deben revisar urgentemente sus políticas de acceso remoto y reforzar la formación y supervisión de perfiles de alto riesgo, como los responsables financieros. Para los usuarios, la principal recomendación es extremar la precaución ante correos inesperados y validar cualquier solicitud de instalación de software, incluso si parece legítima.

#### Conclusiones

La sofisticación de esta campaña pone de manifiesto la necesidad de una defensa en profundidad y una monitorización continua de los activos corporativos. El abuso de Netbird demuestra que los atacantes continúan innovando en sus tácticas, aprovechando herramientas legítimas para evadir controles. El sector financiero, por su criticidad, debe adoptar medidas proactivas para anticipar y contener este tipo de amenazas.

(Fuente: feeds.feedburner.com)