La sobrecarga de alertas en los SOC: el reto de detectar amenazas reales entre el ruido

Introducción

En la gestión diaria de un Centro de Operaciones de Seguridad (SOC), la saturación de alertas es una realidad omnipresente. Cada mañana, los paneles de control se iluminan con miles de señales provenientes de distintas fuentes: SIEM, EDR, firewalls, sistemas IDS/IPS, y soluciones de monitorización de endpoints y cloud. El desafío no solo radica en la cantidad, sino en la complejidad de discernir cuáles representan verdaderas amenazas para la organización. La eficacia del SOC depende de la capacidad para priorizar incidentes, evitar el agotamiento de los analistas y mantener la confianza tanto de la dirección como de los clientes.

Contexto del Incidente o Vulnerabilidad

En el panorama actual de ciberseguridad, los SOC gestionan volúmenes crecientes de alertas debido a la proliferación de nuevas vulnerabilidades (CVE), tácticas avanzadas de los atacantes y la evolución constante de las infraestructuras TI. El aumento de la superficie de ataque, impulsado por la adopción de entornos cloud, IoT y el teletrabajo, ha incrementado exponencialmente la generación de eventos y logs. Según un informe de 2023 de Ponemon Institute, el 70% de los SOC reconocen que el “alert fatigue” es uno de los mayores retos, y el 55% de los analistas dedica más de la mitad de su jornada a filtrar falsos positivos.

Detalles Técnicos

Las alertas que presentan mayor dificultad para los analistas no suelen ser las que pueden descartarse rápidamente, sino aquellas que permanecen ambiguas: señales ocultas entre el ruido, indicios de ataque que no encajan en patrones conocidos o que emplean TTP sofisticados basados en el framework MITRE ATT&CK. Por ejemplo, campañas de ataque empleando técnicas de “living off the land” (T1218, T1086) o ataques fileless, que dificultan el rastreo mediante firmas tradicionales.

Los atacantes aprovechan herramientas legítimas del sistema (como PowerShell, WMI o PsExec) para evadir controles y generar alertas de bajo nivel que pasan desapercibidas. Frameworks como Cobalt Strike y Metasploit son empleados para movimientos laterales y persistencia, generando eventos que, aislados, pueden parecer inocuos. Asimismo, la aparición de exploits para vulnerabilidades críticas (CVE-2023-23397 en Microsoft Outlook, CVE-2023-34362 en MOVEit Transfer, entre otros) ha provocado oleadas de alertas que requieren correlación avanzada para su adecuada priorización.

En cuanto a Indicadores de Compromiso (IoC), los atacantes actualizan constantemente sus infraestructuras de C2, direcciones IP y hashes de malware, reduciendo la eficacia de detección basada en listas estáticas. El uso de técnicas de ofuscación y la automatización en la generación de variantes de malware añaden una capa de complejidad adicional.

Impacto y Riesgos

La saturación de alertas tiene consecuencias directas e indirectas. A nivel operativo, los falsos positivos y el exceso de ruido pueden retrasar la detección de amenazas reales, permitiendo que ataques avanzados evolucionen sin ser detectados. Esto puede desembocar en brechas de datos, afectación a la continuidad del negocio, sanciones bajo el Reglamento General de Protección de Datos (GDPR) o la Directiva NIS2 y, en última instancia, pérdida de reputación y confianza.

El coste económico asociado es significativo: según IBM, el tiempo medio de detección y contención de un incidente conlleva costes medios de 4,45 millones de dólares, cifra que se incrementa si la respuesta es tardía. Además, el burnout de los analistas incrementa la rotación laboral, con el consiguiente impacto en la retención de talento y costes de formación.

Medidas de Mitigación y Recomendaciones

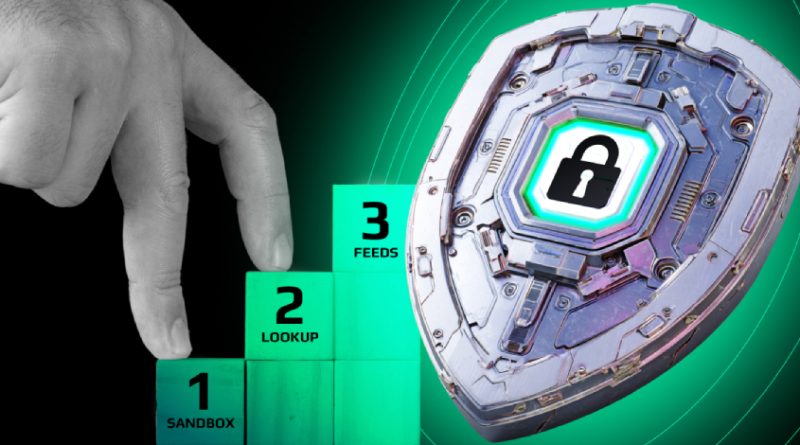

Para abordar el desafío de la sobrecarga de alertas, es imprescindible adoptar un enfoque multifacético:

– Implementar soluciones de priorización basadas en inteligencia artificial y machine learning que reduzcan los falsos positivos y automaticen la correlación de eventos.

– Mantener actualizados los playbooks de respuesta, incorporando los últimos TTP de MITRE ATT&CK.

– Integrar fuentes externas de threat intelligence para enriquecer el contexto de las alertas y mejorar la capacidad de detección proactiva.

– Realizar tuning continuo de las reglas de detección, adaptando umbrales y filtros a las particularidades de la infraestructura y el negocio.

– Fomentar la formación continua de los analistas en análisis de amenazas emergentes y técnicas avanzadas de hunting.

– Considerar la adopción de modelos de SOC híbridos o servicios MDR (Managed Detection and Response) para escalar la capacidad de respuesta.

Opinión de Expertos

Expertos del sector como Anton Chuvakin (ex-Google, ex-Gartner) subrayan que “el futuro de los SOC pasa por la automatización inteligente y la contextualización avanzada de alertas”. Según informes de SANS Institute, la madurez de un SOC se mide, entre otros factores, por su capacidad para filtrar el ruido y focalizar recursos en incidentes críticos, minimizando la fatiga del analista.

Implicaciones para Empresas y Usuarios

Las organizaciones deben entender que la gestión efectiva de alertas no es solo un problema técnico, sino también organizativo. Invertir en tecnología sin una estrategia de procesos y capacitación adecuada no resuelve el reto. Para los usuarios, el exceso de alertas puede traducirse en retrasos en la respuesta y mayores riesgos de exposición, especialmente en sectores regulados.

Conclusiones

La lucha contra la sobrecarga de alertas en los SOC es uno de los desafíos más complejos y persistentes de la ciberseguridad moderna. Solo a través de la combinación de tecnología avanzada, procesos optimizados y talento capacitado será posible detectar las amenazas reales a tiempo, garantizar la resiliencia operativa y proteger los activos críticos de las organizaciones.

(Fuente: feeds.feedburner.com)