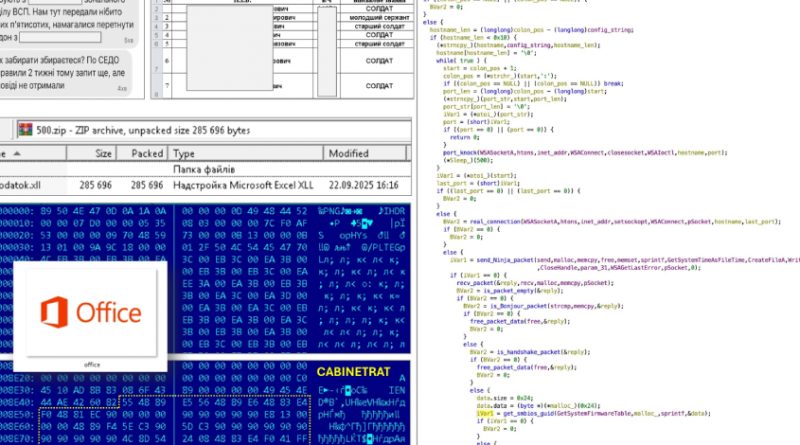

Ciberataques dirigidos en Ucrania: UAC-0245 despliega el backdoor CABINETRAT mediante archivos XLL

Introducción

El equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha emitido una alerta sobre una serie de ciberataques dirigidos que han tenido lugar en septiembre de 2025. Estos ataques emplean un sofisticado backdoor denominado CABINETRAT y han sido atribuidos al grupo de amenazas persistentes UAC-0245. El vector inicial de compromiso se basa en la distribución de archivos XLL maliciosos, diseñados para explotar funcionalidades de Microsoft Excel. Este incidente subraya la evolución de las tácticas empleadas por actores estatales y pone en el centro de atención la necesidad de reforzar los controles de seguridad en entornos corporativos.

Contexto del Incidente

CERT-UA identificó la actividad maliciosa tras detectar la propagación de herramientas de software en formato XLL, un tipo de complemento para Microsoft Excel con capacidad de ejecutar código nativo. UAC-0245, el clúster de amenazas responsable, se caracteriza por campañas dirigidas principalmente a instituciones gubernamentales y sectores estratégicos de Ucrania. La elección de archivos XLL responde a la creciente adopción de medidas defensivas frente a macros VBA y documentos Office con contenido activo, empujando a los actores de amenazas a buscar vectores menos vigilados.

El incidente se enmarca en el contexto geopolítico de la ciberguerra en Ucrania, donde los ataques a infraestructuras críticas y entidades estatales se han intensificado. La campaña se alinea con las tácticas observadas en operaciones anteriores de UAC-0245, que incluyen spear-phishing y el uso de malware personalizado.

Detalles Técnicos

El backdoor CABINETRAT es una pieza de malware modular diseñada para el acceso remoto persistente, la exfiltración de información y la ejecución de comandos arbitrarios. Su despliegue inicial se produce mediante archivos XLL, que, al ser ejecutados por el usuario en Excel, aprovechan la capacidad de cargar librerías DLL externas.

– **CVE y vectores de ataque**: Hasta la fecha, no se ha asociado un CVE específico a este ataque, ya que explota funcionalidades legítimas de Excel. Sin embargo, la amenaza reside en la ingeniería social y la falta de controles de ejecución de complementos XLL.

– **TTP según MITRE ATT&CK**:

– Initial Access: Spearphishing Attachment (T1566.001)

– Execution: User Execution (T1204), Shared Modules (T1129)

– Persistence: DLL Search Order Hijacking (T1574.001)

– Command and Control: Application Layer Protocol (T1071)

– Exfiltration: Exfiltration Over C2 Channel (T1041)

– **IoC**: CERT-UA ha publicado hashes de archivos XLL maliciosos, rutas de instalación y direcciones IP de C2. Entre los IoC destacan:

– Nombres de archivo: `Invoice_2025.xll`, `Contract_Update.xll`

– IP C2: 185.203.116.42

– Hashes SHA256: [consultar lista pública de CERT-UA]

– **Herramientas y frameworks**: Si bien no se ha observado integración directa con frameworks como Metasploit o Cobalt Strike, CABINETRAT presenta técnicas de evasión y cifrado de comunicaciones similares a las empleadas en estos entornos.

Impacto y Riesgos

El alcance del ataque, según estimaciones preliminares, afecta a más de una veintena de entidades gubernamentales y organizaciones asociadas, con una tasa de éxito inicial del 15% sobre los destinatarios de los correos de spear-phishing. Los riesgos principales incluyen:

– Exfiltración de información sensible (documentos, credenciales, correspondencia)

– Persistencia en el entorno comprometido mediante técnicas de hijacking de DLL

– Potencial despliegue de cargas adicionales (ransomware, wipers)

– Riesgo de escalada lateral y movimiento interno en redes corporativas

A nivel económico, los costes asociados a la contención y remediación superan los 500.000 euros en los primeros cálculos, sin incluir daños reputacionales ni pérdidas por fuga de información.

Medidas de Mitigación y Recomendaciones

– **Deshabilitar la ejecución de archivos XLL no firmados** en estaciones de trabajo mediante políticas de grupo y la configuración de Microsoft Office.

– **Actualizar los sistemas de detección y respuesta (EDR y SIEM)** para identificar la carga y ejecución de XLL/DLL sospechosos.

– **Bloquear las IP y dominios de C2** identificados en los IoC publicados por CERT-UA.

– **Formar a los usuarios** sobre los riesgos de abrir archivos adjuntos desconocidos y reforzar las campañas de concienciación sobre spear-phishing.

– **Monitorizar logs** de aplicaciones y eventos de seguridad relacionados con la ejecución de complementos externos.

– **Revisar y reforzar las políticas de control de aplicaciones** mediante whitelisting y restricciones de ejecución.

Opinión de Expertos

Expertos del sector subrayan que el uso de archivos XLL es un vector emergente y especialmente peligroso dado su bajo nivel de vigilancia en comparación con los documentos Office tradicionales. “La sofisticación de CABINETRAT y la estrategia de delivery mediante XLL evidencian un salto cualitativo en la cadena de ataque. Es imprescindible que los equipos SOC y los CISOs actualicen sus defensas y revisen sus controles de aplicaciones”, destaca María López, analista de amenazas en una firma europea de ciberseguridad.

Implicaciones para Empresas y Usuarios

Este incidente pone de manifiesto la urgente necesidad de revisar las políticas de gestión de archivos adjuntos y la protección frente a amenazas emergentes. Las empresas deben actualizar sus controles para cumplir con normativas como GDPR y el futuro marco NIS2, que exige la notificación rápida de incidentes y la protección reforzada de infraestructuras críticas. Los usuarios finales, especialmente en sectores sensibles, deben extremar la precaución y evitar la apertura de archivos XLL no verificados.

Conclusiones

La campaña atribuida a UAC-0245 y el despliegue de CABINETRAT a través de archivos XLL representa una amenaza significativa y subraya la constante innovación de los actores de amenazas en el ámbito del ciberespionaje y la ciberguerra. La respuesta inmediata y la adaptación de controles técnicos serán claves para mitigar el impacto y proteger los activos críticos frente a futuros ataques.

(Fuente: feeds.feedburner.com)