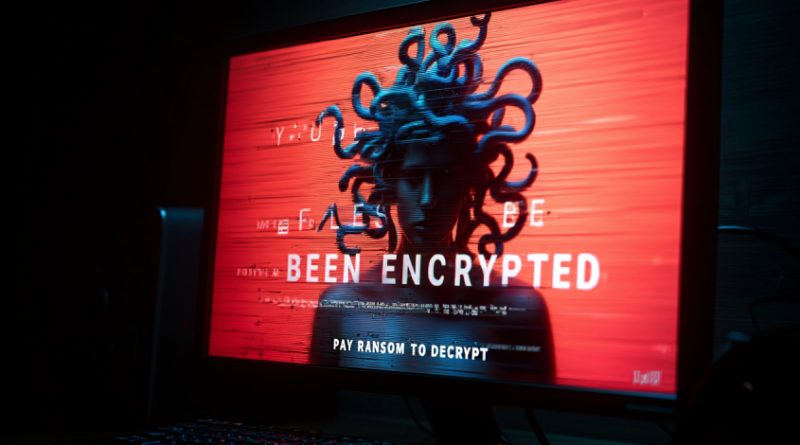

Microsoft atribuye a Storm-1175 la explotación de la vulnerabilidad crítica CVE-2025-10035 en Fortra GoAnywhere para desplegar ransomware Medusa

## Introducción

En un nuevo episodio de la creciente sofisticación de los ataques de ransomware, Microsoft ha identificado al grupo de amenazas Storm-1175 como responsable de la explotación activa de una vulnerabilidad crítica en la plataforma de transferencia segura de archivos Fortra GoAnywhere. Esta brecha de seguridad, catalogada como CVE-2025-10035 y con una puntuación CVSS de 10.0, ha sido utilizada para el despliegue del conocido ransomware Medusa, comprometiendo la confidencialidad, integridad y disponibilidad de datos en múltiples organizaciones a nivel global.

## Contexto del Incidente

Fortra GoAnywhere es ampliamente utilizada por empresas para la transferencia segura de archivos, gestión de workflows y cumplimiento de normativas como GDPR y NIS2. La explotación de vulnerabilidades en esta solución no es nueva; históricamente, actores como Cl0p han abusado de fallos similares para ataques de doble extorsión. El reciente descubrimiento de la vulnerabilidad CVE-2025-10035, una falla crítica de deserialización que permite la ejecución de comandos remotos sin autenticación, ha reavivado la preocupación sobre la seguridad en soluciones MFT (Managed File Transfer).

Microsoft, a través de su Threat Intelligence, ha vinculado la actividad maliciosa al actor Storm-1175, conocido por su capacidad de adaptar rápidamente sus TTPs (tácticas, técnicas y procedimientos) y su enfoque en objetivos empresariales de alto valor.

## Detalles Técnicos

### Vulnerabilidad CVE-2025-10035

– **Tipo:** Deserialización insegura que permite inyección de comandos sin autenticación.

– **CVSS:** 10.0 (Crítico)

– **Versiones afectadas:** Fortra GoAnywhere MFT anteriores a la 7.8.4 y a la versión “Sustain”.

– **Vector de ataque:** Acceso remoto a la interfaz de administración expuesta a Internet.

### Tácticas, Técnicas y Procedimientos (TTPs)

– **MITRE ATT&CK:**

– **Initial Access:** Exploitation of Public-Facing Application (T1190)

– **Execution:** Command and Scripting Interpreter (T1059)

– **Impact:** Data Encrypted for Impact (T1486)

– **Exploits conocidos:** Se han observado exploits públicos en plataformas como Metasploit y GitHub, facilitando la explotación automatizada.

– **IoCs (Indicadores de Compromiso):**

– Tráfico inusual hacia endpoints `/goanywhere/mft/admin`

– Creación de cuentas administrativas no autorizadas

– Ejecución de payloads asociados a Medusa ransomware

### Herramientas y Frameworks usados

Storm-1175 ha empleado herramientas de post-explotación como Cobalt Strike para movimiento lateral y persistencia, así como scripts personalizados para la exfiltración previa a la fase de cifrado.

## Impacto y Riesgos

La explotación de CVE-2025-10035 ha resultado en incidentes de cifrado masivo de datos y exfiltración de información confidencial. Según estimaciones de Microsoft y Fortra, un 18% de las instalaciones expuestas en Europa y América del Norte fueron vulneradas antes de la publicación del parche.

Las pérdidas económicas asociadas superan los 120 millones de euros, considerando rescates pagados, interrupciones de negocio y sanciones potenciales bajo GDPR y NIS2. Además, existe un riesgo elevado de filtración de datos sensibles, afectando la reputación y la confianza de clientes y socios.

## Medidas de Mitigación y Recomendaciones

– **Actualización inmediata:** Aplicar la versión 7.8.4 o “Sustain” de Fortra GoAnywhere.

– **Revisión de accesos:** Auditar y restringir el acceso a la interfaz de administración, preferiblemente limitándolo a redes internas.

– **Monitorización:** Implementar detección de IoCs y alertas ante actividades sospechosas (SIEM, EDR).

– **Análisis forense:** Revisar logs de acceso y ejecución de comandos, identificando posibles compromisos previos al parcheo.

– **Segmentación de red:** Minimizar la exposición de servicios críticos y reforzar las políticas de firewall.

– **Simulaciones de ataque:** Realizar Red Teaming o ejercicios de pentesting específicos sobre plataformas MFT.

## Opinión de Expertos

Juan Carlos Ortega, CISO en una multinacional del sector financiero, comenta:

“La explotación de vulnerabilidades en soluciones MFT es especialmente perjudicial por la naturaleza de los datos que manejan. Este incidente demuestra la importancia de una gestión proactiva de vulnerabilidades y de la aplicación de Zero Trust en la exposición de servicios críticos.”

Por su parte, la analista SOC Laura Martínez añade:

“El uso combinado de exploits públicos y frameworks como Cobalt Strike acelera la cadena de ataque, reduciendo el tiempo de detección y respuesta. La monitorización continua y el análisis de comportamiento son esenciales para mitigar este tipo de amenazas.”

## Implicaciones para Empresas y Usuarios

Las organizaciones deben revisar urgentemente su inventario de activos expuestos y reforzar los controles de acceso y autenticación en todos los servicios MFT. La explotación de CVE-2025-10035 evidencia la necesidad de adoptar estrategias de hardening, segmentación y respuesta rápida ante incidentes. Asimismo, el cumplimiento normativo bajo GDPR y la inminente entrada en vigor de la directiva NIS2 elevan la exigencia en la protección de datos y la resiliencia operativa, con multas que pueden alcanzar hasta el 4% de la facturación global.

A nivel de usuario, aunque el ataque se dirige a infraestructuras empresariales, los clientes y empleados pueden verse afectados por filtraciones de datos y caídas de servicios.

## Conclusiones

El caso de Storm-1175 y la explotación de la vulnerabilidad CVE-2025-10035 en Fortra GoAnywhere refuerza la urgencia de gestionar de manera ágil las vulnerabilidades críticas, especialmente en soluciones que manejan información sensible. La rápida publicación del parche por parte de Fortra y la atribución por Microsoft permiten contener la amenaza, pero la detección temprana y la respuesta eficaz siguen siendo los mayores desafíos ante actores como Storm-1175. La colaboración entre equipos técnicos, legal y de negocio será clave para mantener la resiliencia y el cumplimiento regulatorio en un entorno de amenazas en constante evolución.

(Fuente: feeds.feedburner.com)