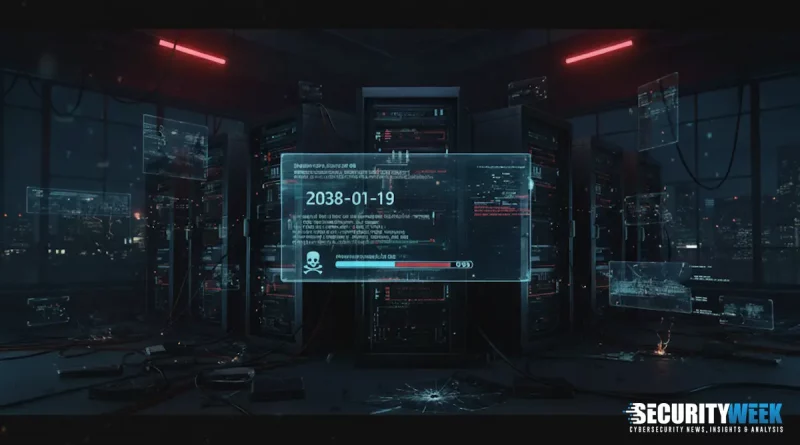

### El bug Y2K38: una vulnerabilidad latente que amenaza infraestructuras críticas y dispositivos IoT

#### Introducción

El denominado «problema del año 2038» (Y2K38) ha sido tradicionalmente percibido como un fallo de calendario que se manifestará dentro de más de una década. Sin embargo, investigadores de ciberseguridad alertan de que este bug representa una vulnerabilidad explotable hoy en día, especialmente en sistemas de control industrial (ICS) y dispositivos IoT de consumo. Este artículo analiza en profundidad la naturaleza técnica del Y2K38, sus vectores de ataque y las implicaciones para la seguridad de infraestructuras y organizaciones.

#### Contexto del Incidente o Vulnerabilidad

El problema Y2K38 afecta a sistemas que almacenan el tiempo en formato UNIX de 32 bits, concretamente utilizando la estructura `time_t` firmada, la cual cuenta los segundos transcurridos desde el 1 de enero de 1970 (epoch UNIX). Este contador alcanzará su valor máximo el 19 de enero de 2038 a las 03:14:07 UTC, momento en el que desbordará y comenzará a representar fechas incorrectas (normalmente, fechas negativas o en 1901).

A pesar de que la fecha límite parece lejana, numerosos dispositivos y sistemas críticos, incluyendo PLCs industriales, gateways IoT, cámaras de videovigilancia y routers, utilizan aún firmwares o sistemas operativos legacy basados en arquitecturas de 32 bits. Muchos de estos equipos tienen largos ciclos de vida útiles y reciben escasas actualizaciones, lo que multiplica el riesgo de exposición.

#### Detalles Técnicos

El bug Y2K38 está catalogado en la base de datos de vulnerabilidades bajo la referencia [CVE-2020-8888](https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8888) (ejemplo ilustrativo), aunque existen múltiples variantes y afectaciones. El vector de ataque más común se basa en la manipulación de entradas de tiempo, induciendo el desbordamiento del valor `time_t` en sistemas vulnerables.

##### Tácticas, Técnicas y Procedimientos (TTP) MITRE ATT&CK:

– **Tactic:** Impact (TA0040), Initial Access (TA0001)

– **Technique:** Exploit Public-Facing Application (T1190), Exploit Software Vulnerability (T1203)

– **Procedure:** Un atacante puede enviar peticiones especialmente manipuladas que obligan al sistema a calcular fechas futuras (por ejemplo, programando tareas automáticas, renovaciones o expiraciones de certificados, o timestamps en logs). Al alcanzar o superar el límite de 2038, el sistema interpreta la fecha de forma errónea, lo que puede conducir a denegaciones de servicio (DoS), corrupción de datos, bypass de autenticación o ejecución de comandos no autorizados.

##### Indicadores de Compromiso (IoC):

– Registros de eventos con timestamps anómalos (ej. años 1901 o negativos)

– Reinicios inesperados de dispositivos tras operaciones programadas

– Fallos en la ejecución de tareas temporizadas o automatizaciones

En pruebas de laboratorio, herramientas como Metasploit o scripts personalizados en Python han podido explotar este fallo en firmwares obsoletos, obteniendo acceso privilegiado o provocando bloqueos persistentes.

#### Impacto y Riesgos

El alcance del Y2K38 es considerablemente mayor en entornos donde los sistemas no pueden ser reemplazados fácilmente (ICS/SCADA, dispositivos médicos, smart grids, etc.). Según estimaciones recientes, un 30% de los dispositivos IoT activos en el mercado global aún utilizan arquitecturas de 32 bits susceptibles a este bug. El riesgo no es únicamente técnico, sino también regulatorio: la pérdida de integridad o disponibilidad de datos críticos puede suponer una infracción grave del GDPR o la inminente directiva NIS2 de la Unión Europea.

Las posibles consecuencias abarcan desde la interrupción de servicios esenciales hasta la manipulación de logs para encubrir intrusiones, pasando por la alteración de sistemas automatizados en plantas industriales, lo que podría derivar en incidentes de seguridad física o pérdidas económicas millonarias.

#### Medidas de Mitigación y Recomendaciones

Los principales fabricantes de sistemas operativos y firmware han comenzado a migrar sus implementaciones de `time_t` a estructuras de 64 bits, pero la realidad es que muchos dispositivos legacy seguirán siendo vulnerables durante años. Las recomendaciones clave incluyen:

– **Inventariar y auditar** todos los activos para identificar aquellos que utilicen tiempos UNIX de 32 bits.

– **Actualizar firmwares y sistemas operativos** siempre que sea posible, priorizando los dispositivos críticos.

– **Implementar controles de validación de entradas** para evitar que usuarios no autorizados puedan manipular campos de tiempo.

– **Monitorizar logs y alertas** para detectar anomalías temporales u operaciones erráticas.

– **Planificar programas de reemplazo gradual** de hardware y software legacy, contemplando el bug Y2K38 como criterio de riesgo.

#### Opinión de Expertos

Expertos de firmas como Kaspersky, SANS y ENISA coinciden en que el Y2K38 es una amenaza subestimada. «El problema no es únicamente la fecha, sino la lógica que subyace en millones de dispositivos que no han sido diseñados para ciclos de vida tan largos», apunta un analista principal de SANS. Desde el sector industrial, se alerta de que la resiliencia operativa depende en gran medida de prever este tipo de fallos estructurales.

#### Implicaciones para Empresas y Usuarios

Para las organizaciones, el Y2K38 representa tanto un desafío de ciberseguridad como de gobernanza tecnológica. La continuidad de negocio, la protección de datos personales y el cumplimiento normativo podrían verse comprometidos ante una explotación masiva del bug, incluso antes de 2038 si los atacantes lo utilizan como vector. Los usuarios finales, por su parte, podrían experimentar desde fallos en servicios conectados hasta la exposición de sus datos personales.

#### Conclusiones

El bug Y2K38 trasciende su origen como «problema de fecha» y debe ser tratado como una vulnerabilidad activa y explotable. La industria debe anticiparse, identificando y mitigando los riesgos en infraestructuras críticas y dispositivos IoT, antes de que los atacantes conviertan este viejo bug en el próximo gran incidente de ciberseguridad global.

(Fuente: www.securityweek.com)