Grave vulnerabilidad en GoAnywhere MFT (CVE-2025-10035) bajo explotación activa desde septiembre

Introducción

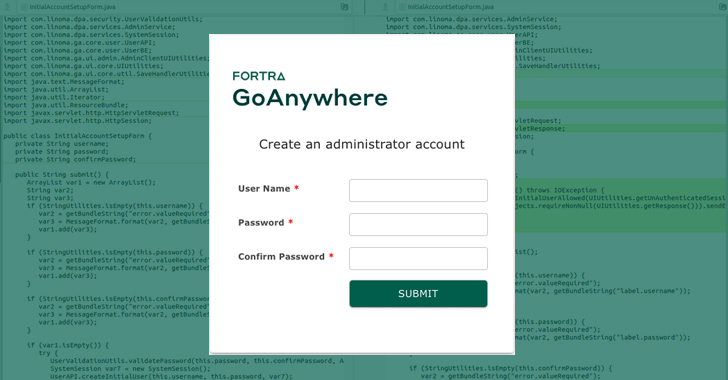

El pasado jueves, Fortra hizo públicos los resultados de su investigación sobre la vulnerabilidad crítica CVE-2025-10035, que afecta a su solución GoAnywhere Managed File Transfer (MFT). Se ha confirmado actividad maliciosa explotando este fallo desde, al menos, el 11 de septiembre de 2025. Esta vulnerabilidad, altamente crítica, ha captado la atención de la comunidad de ciberseguridad debido a la popularidad de GoAnywhere MFT en infraestructuras corporativas para la transferencia segura de archivos.

Contexto del Incidente o Vulnerabilidad

El origen de la investigación se remonta al 11 de septiembre de 2025, cuando un cliente informó a Fortra sobre un posible fallo de seguridad en su plataforma MFT. A raíz de este aviso, Fortra detectó actividad potencialmente sospechosa en distintos entornos de clientes, lo que desencadenó un análisis forense detallado.

GoAnywhere MFT es ampliamente utilizado por instituciones financieras, aseguradoras, grandes corporaciones y organismos públicos para la gestión y transferencia de datos sensibles. Esta herramienta, por tanto, constituye un objetivo prioritario para actores de amenazas, especialmente ransomware groups y APTs con intereses en la exfiltración y chantaje de información.

Detalles Técnicos

CVE-2025-10035 se ha catalogado con una puntuación CVSS v3.1 de 9.8, situándola en el rango de vulnerabilidades críticas. El fallo reside en la gestión inadecuada de autenticaciones en el servicio web de GoAnywhere MFT, permitiendo a un atacante remoto no autenticado ejecutar código arbitrario en el servidor afectado.

– Versiones afectadas: Se han identificado como vulnerables las versiones de GoAnywhere MFT 7.0.0 hasta la 7.3.2 (inclusive). Versiones anteriores podrían verse afectadas si no se han aplicado parches de seguridad recientes.

– Vector de ataque: Acceso remoto a través de la interfaz web expuesta en Internet, especialmente en configuraciones por defecto o con políticas laxas de autenticación.

– TTPs (MITRE ATT&CK): Los analistas han correlacionado la explotación de este CVE con las técnicas T1190 (Exploitation of Remote Services), T1059 (Command and Scripting Interpreter) y T1566 (Phishing para obtener acceso inicial).

– IoC conocidos: Fortra ha publicado hashes de archivos maliciosos, direcciones IP desde las que se han originado los ataques y patrones de logs que evidencian intentos de explotación (por ejemplo, requests POST anómalos a /goanywhere/api/).

Distintos exploits han sido ya integrados en frameworks como Metasploit, lo que ha acelerado el ritmo de ataques automáticos contra instancias desprotegidas.

Impacto y Riesgos

El impacto potencial de la explotación de CVE-2025-10035 es crítico. Un atacante puede ejecutar comandos con los privilegios del proceso GoAnywhere, lo que posibilita la exfiltración de datos, la manipulación de archivos transferidos, el despliegue de ransomware y el pivoting lateral dentro de la red interna. Dada la función de GoAnywhere MFT como canal de transferencia de información sensible (bases de datos, backups, documentación confidencial), la materialización de este riesgo podría suponer incumplimientos graves de la GDPR, sanciones económicas y un daño reputacional severo.

Según estimaciones preliminares, más de 1.500 organizaciones podrían estar potencialmente expuestas. El coste medio de una brecha en estas plataformas supera los 3,5 millones de euros, considerando tanto el rescate exigido por atacantes como la interrupción de negocio y las multas regulatorias.

Medidas de Mitigación y Recomendaciones

Fortra ha publicado un parche urgente que corrige la vulnerabilidad en la versión 7.3.3 de GoAnywhere MFT. Se recomienda la actualización inmediata a esta versión o la aplicación de los hotfixes facilitados por el fabricante.

Otras recomendaciones clave:

– Auditar los logs de acceso desde el 11 de septiembre en busca de patrones inusuales o IoC divulgados.

– Restringir el acceso a la interfaz administrativa mediante VPN o segmentación de red.

– Monitorizar conexiones salientes y el tráfico anormal de datos hacia IPs externas desconocidas.

– Desplegar reglas IDS/IPS específicas para detectar la explotación del CVE.

– Revisar y reforzar los controles de autenticación multifactor en el acceso a GoAnywhere.

– Informar al DPO y preparar un plan de notificación ante la AEPD en caso de indicios de exfiltración según la GDPR.

Opinión de Expertos

Expertos del sector, como los analistas de SANS Institute y CERT-EU, subrayan que la explotación temprana de vulnerabilidades en soluciones de transferencia gestionada es una tendencia al alza. “La automatización de exploits y la rapidez de los actores de amenazas deja a las organizaciones un margen de reacción cada vez menor”, advierte Marta Ríos, CISO de una entidad bancaria española. Recomiendan invertir en detección proactiva y simulacros de respuesta ante incidentes.

Implicaciones para Empresas y Usuarios

Las empresas usuarias de GoAnywhere MFT deben considerar este incidente como una llamada de atención sobre la necesidad de mantener una gestión rigurosa del ciclo de vida de los parches. Para los usuarios, la fuga de información puede traducirse en la exposición de datos personales, credenciales o documentos sensibles, con potenciales consecuencias legales y personales.

A nivel regulatorio, la NIS2 y la GDPR obligan a notificar incidentes de este tipo y a demostrar la aplicación de medidas técnicas y organizativas adecuadas.

Conclusiones

La vulnerabilidad CVE-2025-10035 en GoAnywhere MFT representa un claro ejemplo de los riesgos inherentes a la exposición de servicios críticos en Internet. La rápida explotación y la gravedad de las consecuencias refuerzan la necesidad de una estrategia de parcheo inmediato, segmentación y monitorización continua. La cooperación entre fabricantes, CSIRTs y clientes es vital para reducir la ventana de exposición ante futuras amenazas.

(Fuente: feeds.feedburner.com)