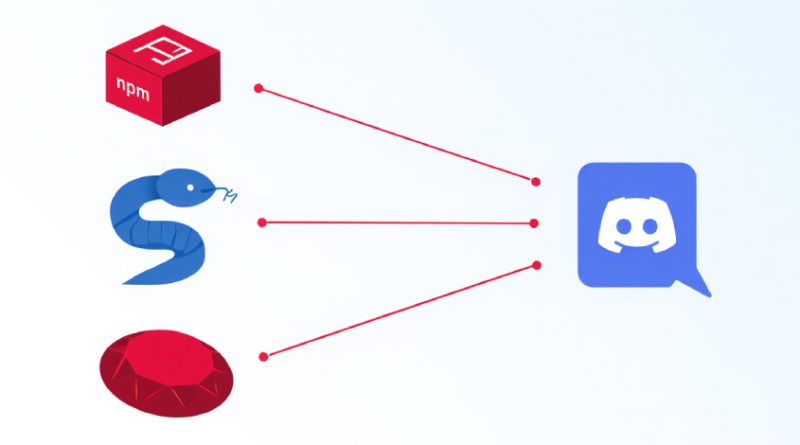

Paquetes maliciosos en npm, Python y Ruby emplean Discord como canal C2 para exfiltración de datos

Introducción

Durante las últimas semanas, investigadores en ciberseguridad han detectado una preocupante campaña de distribución de paquetes maliciosos en los principales gestores de dependencias de software: npm (JavaScript), PyPI (Python) y RubyGems (Ruby). Lo notable de este nuevo vector de ataque es el uso de Discord —concretamente, sus webhooks— como infraestructura de comando y control (C2), permitiendo a los atacantes exfiltrar información sensible de sistemas comprometidos de forma sencilla y difícil de rastrear. Este hallazgo subraya la evolución de las técnicas de abuso de plataformas legítimas por parte de actores maliciosos, y plantea desafíos adicionales para los equipos de defensa, detección y respuesta.

Contexto del Incidente

El uso de paquetes maliciosos en repositorios públicos no es nuevo, pero la sofisticación de las tácticas empleadas sigue en aumento. En este caso, los actores han aprovechado la popularidad y ubicuidad de Discord —una plataforma inicialmente orientada al gaming pero adoptada masivamente por comunidades técnicas— para garantizar la persistencia y la resiliencia de sus canales de C2. La elección de npm, PyPI y RubyGems como vectores de distribución maximiza el alcance potencial, ya que estos ecosistemas son fundamentales en el desarrollo moderno de aplicaciones web y sistemas backend.

La técnica de exfiltración mediante webhooks de Discord es particularmente preocupante porque el tráfico resultante suele evadir controles de seguridad tradicionales, al mezclarse con comunicaciones legítimas o pasar inadvertido en entornos donde Discord está permitido. Además, los webhooks permiten a los atacantes recibir datos sin necesidad de desplegar infraestructuras adicionales, reduciendo el coste y el riesgo de ser detectados.

Detalles Técnicos

Las variantes identificadas presentan patrones comunes: tras la instalación del paquete, se ejecuta código malicioso que recopila información del sistema —como variables de entorno, credenciales, archivos sensibles o incluso tokens de acceso— y la envía a una URL de webhook de Discord bajo control del atacante. Técnicamente, la exfiltración se realiza mediante peticiones HTTP POST al endpoint del webhook, sin requerir autenticación adicional.

Algunos paquetes detectados incluyen:

– npm: Paquetes como `node-stealer`, `discord-exfil`, y variantes tipográficas de librerías legítimas.

– PyPI: `discordwebhooker`, `pysteal-discord`, y clones de utilidades populares.

– RubyGems: Gems como `discord_c2`, `stealrb`, y otras con nombres similares a componentes legítimos.

La mayoría de estos paquetes aprovechan técnicas de ofuscación de código (por ejemplo, usando packers de JavaScript, ofuscadores de Python y Ruby) para dificultar el análisis estático. Los Indicadores de Compromiso (IoC) más relevantes incluyen los endpoints de Discord utilizados, hashes de los paquetes y los nombres de archivos/dropper generados en los sistemas comprometidos.

Desde la perspectiva MITRE ATT&CK, los TTPs asociados corresponden a:

– T1195: Supply Chain Compromise

– T1071: Application Layer Protocol — Uso de webhooks como canal de C2

– T1567: Exfiltration Over Web Service

Impacto y Riesgos

El impacto potencial de esta campaña es elevado, especialmente en organizaciones que automatizan sus pipelines de desarrollo o despliegue con dependencias no auditadas. Según estimaciones preliminares, más de 10.000 descargas de estos paquetes maliciosos han sido registradas antes de su retirada. La información exfiltrada puede incluir secretos de API, credenciales de bases de datos, tokens de acceso a servicios cloud y configuraciones sensibles, lo que podría desembocar en compromisos graves (acceso no autorizado, escalada de privilegios, movimientos laterales, etc.).

El uso de Discord como C2 dificulta la detección, ya que la plataforma no suele estar incluida en listas de bloqueo y el tráfico HTTPS se percibe como legítimo. Además, la naturaleza efímera y desechable de los webhooks impide la acción reactiva rápida.

Medidas de Mitigación y Recomendaciones

– Revisar y auditar exhaustivamente las dependencias antes de integrarlas en proyectos, preferiblemente mediante herramientas de análisis automático (SCA – Software Composition Analysis).

– Monitorizar tráfico saliente hacia dominios de Discord y auditar el uso de webhooks en redes corporativas.

– Implementar restricciones de red para bloquear el acceso a plataformas de mensajería no autorizadas.

– Mantener actualizados los sistemas de detección y respuesta ante amenazas (EDR, SIEM), incorporando los IoC conocidos.

– Adoptar políticas de seguridad de la cadena de suministro (conforme a NIS2 y buenas prácticas de la ENISA).

– Fomentar la formación y concienciación entre desarrolladores y equipos DevOps sobre riesgos de dependencias de terceros.

Opinión de Expertos

Según Marta Perales, analista de amenazas en S21sec, “el uso de plataformas como Discord para C2 es una tendencia al alza, dada su facilidad de automatización y anonimato. Las empresas deben asumir que la seguridad en la cadena de suministro es tan crítica como la protección perimetral tradicional”. Por su parte, el CISO de una entidad bancaria española señala que “ningún entorno de desarrollo moderno está exento de estos ataques; la clave es la visibilidad y la reacción temprana”.

Implicaciones para Empresas y Usuarios

Para las empresas, la exposición a este tipo de ataques puede suponer violaciones de la GDPR y sanciones económicas significativas, además de comprometer la integridad de productos y servicios. Los desarrolladores particulares también corren el riesgo de ver expuestos sus proyectos y credenciales personales, alimentando ataques de mayor envergadura.

Conclusiones

La campaña de paquetes maliciosos que emplean Discord como canal de C2 subraya la importancia de la seguridad en la cadena de suministro de software y el desafío que suponen las plataformas legítimas mal utilizadas. Es esencial reforzar las políticas de análisis de dependencias, visibilidad del tráfico y concienciación, ante una tendencia que previsiblemente aumentará en 2024 y más allá.

(Fuente: feeds.feedburner.com)