TA585: Nuevo actor de amenazas despliega el malware MonsterV2 mediante campañas de phishing dirigidas

Introducción

En el panorama actual de la ciberseguridad, la aparición de nuevos actores de amenazas representa un reto constante para los equipos de defensa. Recientemente, el equipo de investigación de amenazas de Proofpoint ha identificado y documentado por primera vez al grupo TA585, un actor sofisticado que ha desplegado el malware MonsterV2 a través de campañas de phishing altamente dirigidas. Esta actividad, caracterizada por técnicas avanzadas de evasión y entrega, subraya la necesidad de mejorar las capacidades de detección y respuesta en los entornos corporativos.

Contexto del Incidente o Vulnerabilidad

TA585, hasta ahora desconocido en la comunidad de ciberseguridad, ha sido responsable de una serie de campañas de phishing que comenzaron a principios de 2024. Estas campañas han estado orientadas principalmente a sectores financieros, administrativos y de tecnología, con un enfoque geográfico en Europa y América del Norte. La elección de MonsterV2 como carga maliciosa es significativa, ya que este malware se ha popularizado en foros clandestinos por su versatilidad y facilidad de personalización.

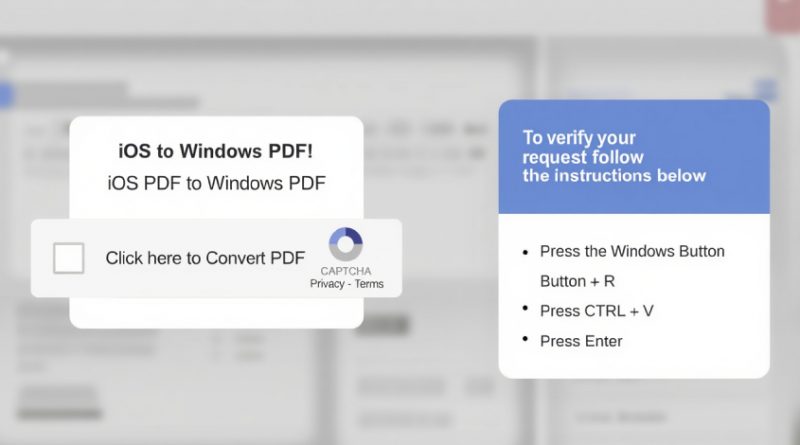

El método principal de infección observado consiste en correos electrónicos fraudulentos que simulan comunicaciones corporativas legítimas, aprovechando técnicas de ingeniería social y branding clonado. Los mensajes contienen enlaces o documentos adjuntos que dirigen a las víctimas a páginas web comprometidas, dotadas de sofisticadas inyecciones web para manipular el contenido y evadir controles tradicionales de seguridad.

Detalles Técnicos (CVE, vectores de ataque, TTP MITRE ATT&CK, IoC…)

Las campañas atribuidas a TA585 utilizan MonsterV2, un malware modular disponible en el mercado negro, que incorpora funcionalidades de keylogging, exfiltración de credenciales y acceso remoto. No se ha identificado un CVE específico explotado en esta oleada, ya que el vector de ataque principal es la manipulación del usuario (técnica T1566 de MITRE ATT&CK: Phishing).

Entre las tácticas y técnicas identificadas, destacan:

– **Web injections:** TA585 implementa scripts maliciosos en portales web legítimos, permitiendo la captura de credenciales en tiempo real (T1189: Drive-by Compromise).

– **Filtering checks:** Los scripts de MonsterV2 verifican la ubicación geográfica de la víctima y las características del entorno antes de desplegar la carga útil, evitando así sandboxing y análisis automatizados (T1027: Obfuscated Files or Information).

– **Persistencia y movimiento lateral:** Una vez infectado el sistema, MonsterV2 establece persistencia mediante la creación de claves en el registro de Windows y descarga módulos adicionales según las instrucciones del C2 (T1053: Scheduled Task/Job).

– **Infraestructura de C2:** Las comunicaciones con el servidor de comando y control usan canales cifrados y direcciones IP rotativas, dificultando la detección y el bloqueo. Los IoC identificados incluyen dominios y hashes asociados a MonsterV2, actualizados periódicamente en bases de datos de amenazas.

Impacto y Riesgos

El impacto potencial de las infecciones por MonsterV2 es considerable, especialmente para organizaciones con procesos críticos y datos sensibles. Se han reportado casos de robo de credenciales corporativas, acceso no autorizado a cuentas bancarias, y filtración de información confidencial. Según estimaciones de Proofpoint, al menos un 8% de las organizaciones objetivo han experimentado alguna forma de compromiso tras las campañas recientes.

El riesgo se agrava por la capacidad de MonsterV2 para descargar módulos adicionales, facilitando la propagación de ransomware, troyanos bancarios o herramientas de acceso remoto como Cobalt Strike. Este último, ampliamente utilizado en operaciones de post-explotación, permite a los atacantes mantener el control sobre el entorno comprometido y realizar movimientos laterales.

Medidas de Mitigación y Recomendaciones

Para reducir la superficie de ataque y mitigar el riesgo asociado a TA585 y MonsterV2, se recomienda:

– Implementar filtros avanzados de correo electrónico con análisis de adjuntos y enlaces sospechosos.

– Emplear soluciones EDR (Endpoint Detection and Response) capaces de detectar comportamientos anómalos y cargas maliciosas.

– Mantener actualizadas las reglas de IDS/IPS con los IoC más recientes asociados a MonsterV2.

– Realizar simulacros de phishing y campañas de concienciación para empleados.

– Monitorizar logs de autenticación y accesos remotos para detectar actividades inusuales.

– Revisar y limitar los permisos de ejecución de scripts en navegadores y sistemas operativos.

Opinión de Expertos

Expertos en ciberinteligencia, como el analista de amenazas David Barroso, señalan que “la aparición de TA585 confirma la tendencia de profesionalización y especialización de los grupos criminales, que recurren cada vez más a malware customizable y técnicas de evasión avanzadas.” Según Barroso, “la adopción de frameworks y TTPs propios del APT es un claro indicador de la madurez operativa de estos grupos”.

Implicaciones para Empresas y Usuarios

Las organizaciones deben considerar el cumplimiento de normativas como el GDPR y la próxima NIS2, que exigen notificaciones de incidentes y la implementación de medidas proactivas de seguridad. La falta de respuesta ante una brecha causada por TA585 puede acarrear sanciones económicas relevantes, además de daños reputacionales. Para los usuarios finales, la concienciación y la cautela ante correos no solicitados resultan fundamentales para prevenir infecciones.

Conclusiones

La actividad de TA585 y la distribución de MonsterV2 marcan una nueva etapa en la sofisticación del cibercrimen. El uso de técnicas avanzadas de evasión, la personalización de cargas maliciosas y la orientación selectiva a sectores críticos subrayan la necesidad de adoptar un enfoque integral de ciberseguridad. Las empresas deben reforzar sus capacidades defensivas, actualizar sus políticas de respuesta a incidentes y fomentar la formación continua de sus equipos para hacer frente a estas amenazas emergentes.

(Fuente: feeds.feedburner.com)