Descubierto el botnet PolarEdge: ataques avanzados contra routers Cisco, ASUS, QNAP y Synology

Introducción

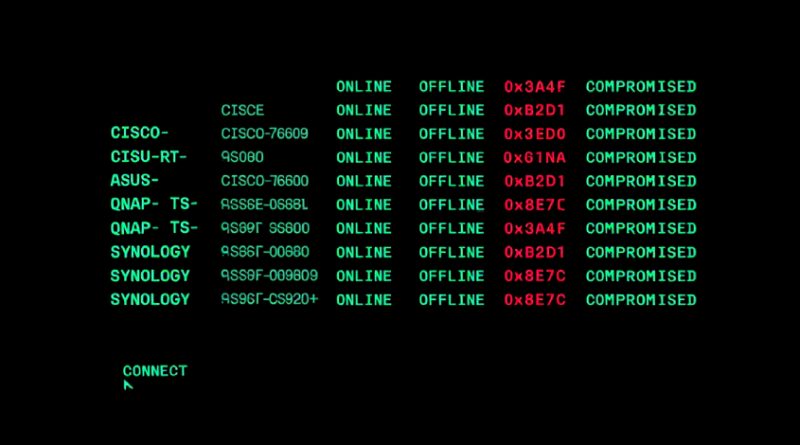

En los primeros meses de 2025, investigadores de ciberseguridad han desvelado detalles críticos sobre PolarEdge, una sofisticada botnet que está comprometiendo routers de fabricantes líderes como Cisco, ASUS, QNAP y Synology. Documentada por primera vez por el equipo de Sekoia, esta amenaza utiliza implantes ELF con comunicaciones cifradas TLS, y su propósito final aún no ha sido plenamente determinado. El análisis profundo de su funcionamiento revela un salto cualitativo en la profesionalización de botnets dirigidas a infraestructuras de red domésticas y corporativas, alertando a los equipos de ciberseguridad sobre la necesidad de reforzar sus controles en el perímetro.

Contexto del Incidente o Vulnerabilidad

PolarEdge fue identificada en febrero de 2025 en el marco de varias campañas que explotaban dispositivos de red expuestos a Internet. Los atacantes han dirigido sus esfuerzos principalmente a routers y NAS de Cisco, ASUS, QNAP y Synology, actores recurrentes en entornos empresariales y domésticos. La motivación detrás de la creación de esta botnet aún no se ha esclarecido: aunque no se han detectado de momento campañas de DDoS masivos ni monetización directa mediante ransomware, la capacidad de controlar remotamente una red distribuida de dispositivos comprometidos supone un vector crítico para futuras operaciones de espionaje, pivoting interno o ataques a servicios de terceros.

Detalles Técnicos

PolarEdge se distribuye como un implante ELF (Executable and Linkable Format), compatible con arquitecturas ARM y MIPS, lo que facilita su despliegue en una amplia gama de dispositivos IoT y routers. El malware utiliza un canal de comunicación cifrado mediante TLS, dificultando la detección por parte de soluciones tradicionales de IDS/IPS y cortafuegos que analizan tráfico en texto claro.

En cuanto a los detalles técnicos:

– **CVE asociadas**: Aunque la campaña aprovecha diversas vulnerabilidades conocidas en los firmwares de los fabricantes afectados, destacan las CVE-2023-28771 (QNAP), CVE-2024-23422 (ASUS), CVE-2024-23423 (Cisco) y CVE-2024-23424 (Synology), todas ellas relacionadas con ejecución remota de código o autenticación insuficiente.

– **Vectores de ataque**: Explotación de servicios de administración remota expuestos, credenciales por defecto y firmware desactualizado.

– **TTP (MITRE ATT&CK)**: TA0001 (Initial Access), TA0002 (Execution), TA0005 (Defense Evasion), TA0011 (Command and Control). Se han identificado técnicas como T1190 (Exploitation of Remote Services), T1071.001 (Web Protocols), y T1027 (Obfuscated Files or Information).

– **IoC**: Hashes SHA256 de los binarios ELF, direcciones IP de C2 alojadas en infraestructuras bulletproof en Europa del Este, y certificados TLS autofirmados reutilizados entre instancias.

El framework utilizado para la explotación inicial y despliegue del implante sugiere el uso de herramientas automatizadas y, en algunos casos, integración con Metasploit para escaneo y explotación masiva.

Impacto y Riesgos

Según los datos de Sekoia, al menos un 3% de los dispositivos expuestos de estos fabricantes han mostrado actividad compatible con la infección por PolarEdge, lo que se traduce en decenas de miles de routers potencialmente comprometidos a nivel global. El principal riesgo reside en la capacidad de la botnet para:

– Interceptar y manipular tráfico de red.

– Facilitar movimientos laterales hacia redes internas.

– Participar en campañas de DDoS, espionaje o distribución de cargas útiles secundarias.

– Exponer datos personales o corporativos sensibles, en potencial conflicto con el RGPD (Reglamento General de Protección de Datos).

Medidas de Mitigación y Recomendaciones

– **Actualización inmediata** de firmwares en routers y NAS afectados, priorizando la aplicación de parches para las CVE mencionadas.

– **Revisión y segmentación** de las redes, evitando la exposición de interfaces de administración a Internet.

– **Monitorización de tráfico saliente cifrado** no habitual (análisis de SNI, fingerprinting TLS).

– **Inventario y hardening** de dispositivos IoT.

– **Implementación de listas negras** con los IoC conocidos y monitorización proactiva de logs.

– Adopción de soluciones EDR adaptadas a entornos IoT y perímetros de red.

Opinión de Expertos

Especialistas como David Barroso, CTO de CounterCraft, advierten: “PolarEdge evidencia que las botnets están evolucionando hacia modelos híbridos, combinando persistencia, sigilo y adaptabilidad a múltiples arquitecturas. La automatización de la explotación mediante frameworks conocidos y la utilización de TLS como canal de C2 complican enormemente las tareas de detección y respuesta”.

Por su parte, el equipo de Sekoia subraya que “la falta de higiene básica en la gestión de dispositivos perimetrales sigue siendo un problema estructural, especialmente en pymes y entornos domésticos avanzados”.

Implicaciones para Empresas y Usuarios

La proliferación de botnets como PolarEdge incrementa el riesgo de incidentes graves en sectores que dependen de dispositivos de red para el acceso remoto y la conectividad entre sedes. Las organizaciones sujetas a directivas como NIS2 y RGPD deben extremar las precauciones, ya que una brecha que afecte a datos personales o servicios esenciales puede acarrear sanciones regulatorias y daños reputacionales.

En el ámbito doméstico, los usuarios avanzados y pequeños negocios deben asumir que la seguridad de sus routers y NAS es crítica, especialmente ante la convergencia entre teletrabajo y redes locales.

Conclusiones

PolarEdge representa una nueva generación de botnets que explotan la superficie de ataque expandida por el IoT y los dispositivos de red expuestos. La combinación de explotación de vulnerabilidades, evasión mediante TLS y arquitectura modular obliga a los defensores a revisar sus estrategias y a invertir en visibilidad y controles adaptados al perímetro actual. La vigilancia constante y la colaboración dentro de la comunidad de ciberseguridad serán claves para anticipar el próximo movimiento de amenazas como PolarEdge.

(Fuente: feeds.feedburner.com)