Red de cuentas maliciosas explota YouTube para distribuir malware a escala global

Introducción

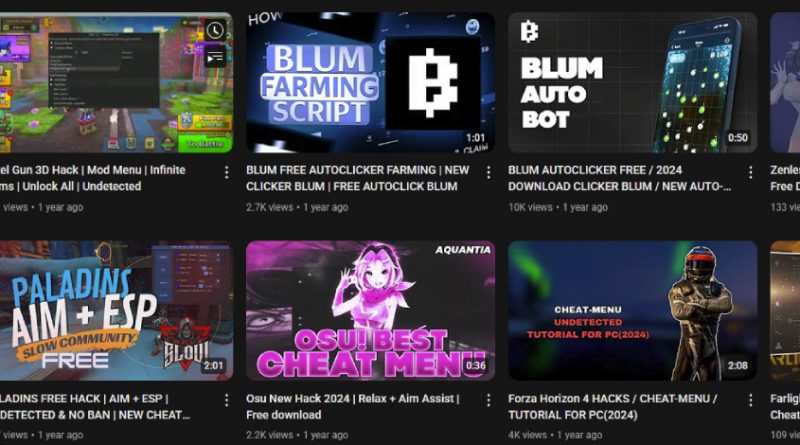

En el ámbito de la ciberseguridad, las plataformas de uso masivo como YouTube se han convertido en objetivos estratégicos para actores maliciosos que buscan maximizar el alcance de sus campañas. Recientemente, se ha detectado una red organizada de cuentas en YouTube que, desde 2021, ha publicado más de 3.000 vídeos maliciosos con el objetivo de propagar malware. La actividad de esta red se ha intensificado notablemente, triplicando el volumen de vídeos maliciosos desde principios de año y evidenciando la sofisticación creciente de las amenazas que enfrentan tanto usuarios como empresas.

Contexto del Incidente o Vulnerabilidad

La explotación de plataformas legítimas para la distribución de código malicioso no es un fenómeno nuevo, pero la escala y persistencia de esta red en YouTube resulta preocupante. A diferencia de campañas aisladas, este grupo opera de forma coordinada, utilizando técnicas de ingeniería social para atraer a usuarios desprevenidos y abusando de la reputación de la plataforma. Los vídeos suelen simular tutoriales, cracks de software, generadores de licencias o presentaciones de herramientas populares, todo ello orientado a engañar al usuario final y conducirle a enlaces externos infectados.

Detalles Técnicos

Los investigadores han identificado que los vídeos publicados por esta red contienen descripciones y comentarios con enlaces acortados (utilizando servicios como bit.ly, goo.gl o tinyurl) que redirigen a repositorios de archivos maliciosos. Una vez que el usuario accede, se le incita a descargar ejecutables, normalmente disfrazados como instaladores legítimos.

Se ha observado el uso de varias familias de malware, incluyendo stealers como RedLine y Vidar, troyanos de acceso remoto (RAT) y loaders que facilitan el despliegue de payloads adicionales en el sistema comprometido. Algunos vídeos han sido asociados con campañas que aprovechan vulnerabilidades conocidas (CVE-2021-34527 – PrintNightmare, CVE-2022-30190 – Follina), aunque la mayoría explota la ingeniería social y la confianza en la plataforma.

Tácticas, Técnicas y Procedimientos (TTP) identificados incluyen:

– MITRE ATT&CK T1195 (Supply Chain Compromise) por el uso de plataformas legítimas para distribuir malware.

– T1566 (Phishing) en la forma de enlaces engañosos en descripciones y comentarios.

– T1059 (Command and Scripting Interpreter) para la ejecución de scripts maliciosos tras la descarga.

– IoC detectados: URLs acortadas específicas, hashes de archivos (SHA256), y patrones de nombres de cuentas y vídeos.

El despliegue de estos ataques se ha visto facilitado por frameworks como Metasploit para la generación de payloads personalizados y Cobalt Strike para el control post-explotación de sistemas comprometidos.

Impacto y Riesgos

El principal riesgo para los usuarios y empresas radica en la facilidad con la que se puede caer en la trampa, dada la apariencia legítima de los vídeos y la reputación de YouTube. Las consecuencias pueden ir desde el robo de credenciales (incluyendo acceso a cuentas corporativas y bancarias), exfiltración de información sensible, secuestro de endpoints y posterior uso para ataques dirigidos (ransomware, spear phishing, etc.).

Según los datos recabados, aproximadamente un 20% de las víctimas identificadas en los análisis forenses pertenecen a entornos empresariales, lo que amplifica el potencial de daño y la superficie de ataque. El impacto económico derivado de estos incidentes puede superar los 500.000 euros por incidente en función del grado de compromiso y la criticidad de los activos afectados. Además, la exposición a sanciones regulatorias (GDPR, NIS2) por fuga de datos es significativa.

Medidas de Mitigación y Recomendaciones

Para mitigar el riesgo asociado a este tipo de campañas, se recomienda:

– Bloqueo proactivo de URLs acortadas y monitorización de los dominios identificados como IoC.

– Formación continua de usuarios para identificar técnicas de ingeniería social y enlaces sospechosos, especialmente en plataformas de contenido.

– Implementación de soluciones EDR con capacidades de detección de malware polimórfico y comportamientos anómalos.

– Segmentación de red y restricción de privilegios en endpoints para limitar el impacto de posibles infecciones.

– Supervisión de logs y análisis de tráfico para identificar descargas y ejecuciones no autorizadas.

– Colaboración con proveedores de servicios como YouTube para la denuncia y retirada rápida de contenidos maliciosos.

Opinión de Expertos

Varios expertos del sector, como David Barroso (CounterCraft) y Josep Albors (ESET España), coinciden en que la utilización de plataformas de distribución masiva marca una tendencia preocupante: “Ya no hablamos solo de phishing tradicional por correo, sino del aprovechamiento de la omnipresencia de servicios legítimos para camuflar campañas sofisticadas. Es fundamental reforzar la concienciación y mejorar las capacidades de respuesta ante incidentes”, comenta Barroso.

Implicaciones para Empresas y Usuarios

Las empresas deben revisar sus políticas de acceso y uso de plataformas externas, así como reforzar los controles tanto técnicos como de concienciación. Los usuarios, por su parte, han de extremar la precaución ante cualquier contenido que prometa soluciones rápidas o software gratuito en canales no verificados. La supervisión de tráfico saliente y la integración de feeds de amenazas actualizados en los sistemas SIEM pueden marcar la diferencia en la detección temprana.

Conclusiones

La instrumentalización de YouTube para la distribución masiva de malware es una tendencia al alza que pone de manifiesto la necesidad de estrategias de defensa multicapa, donde la colaboración entre usuarios, empresas, proveedores de servicios y cuerpos de seguridad es clave. La adaptación continua a las nuevas tácticas de los atacantes y la inversión en tecnologías de detección avanzada serán determinantes para mitigar estos riesgos en el futuro inmediato.

(Fuente: feeds.feedburner.com)