Crisis de Recuperación: Cómo los Fallos Técnicos Masivos Exponen Nuevos Riesgos de Ciberseguridad

Introducción

En los últimos doce meses, dos importantes incidentes de interrupción técnica han puesto de manifiesto una realidad crítica para los equipos de ciberseguridad: la necesidad de diseñar y ejecutar planes de recuperación que no sólo restauren la operatividad, sino que también eviten la introducción de nuevas vulnerabilidades. Estos eventos, lejos de ser simples problemas de disponibilidad, revelan lagunas sustanciales en la gestión de incidentes y la resiliencia de las infraestructuras tecnológicas, especialmente en sectores críticos y entornos empresariales de gran escala.

Contexto del Incidente o Vulnerabilidad

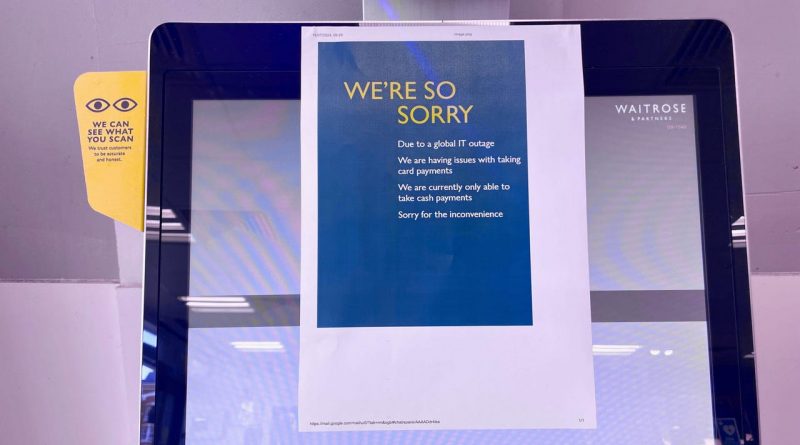

A lo largo del último año, organizaciones de diferentes industrias han sido testigos de interrupciones técnicas masivas que han afectado desde sistemas internos hasta servicios orientados al cliente. Entre los eventos más destacados, se encuentra la caída prolongada de un proveedor líder de servicios cloud, que dejó a miles de empresas sin acceso a datos y aplicaciones críticas durante varias horas. En otro caso, un fallo en la implementación de parches de seguridad en una infraestructura de virtualización expuso temporalmente a cientos de clientes a riesgos de explotación remota.

Estos incidentes no sólo han provocado pérdidas económicas —estimadas en decenas de millones de euros por hora de inactividad según informes del sector—, sino que también han generado situaciones propicias para la actividad maliciosa, como ataques de ransomware, explotación de configuraciones inseguras o movimientos laterales aprovechando controles relajados durante la fase de recuperación.

Detalles Técnicos

En ambos casos, los vectores de ataque y las vulnerabilidades explotadas o expuestas han sido diversos. Por ejemplo, el incidente relacionado con la infraestructura de virtualización estuvo vinculado a una vulnerabilidad crítica (CVE-2023-20867) que permitía la ejecución remota de código a través de APIs mal protegidas. Los atacantes, siguiendo TTPs identificados en el marco MITRE ATT&CK como “Initial Access: Exploit Public-Facing Application (T1190)” y “Persistence: Valid Accounts (T1078)”, pudieron aprovechar la ventana creada durante la restauración de sistemas para introducir cargas maliciosas.

Asimismo, los Indicadores de Compromiso (IoC) detectados incluyeron la presencia de scripts automatizados para la escalada de privilegios, conexiones inusuales desde direcciones IP asociadas a infraestructuras de Cobalt Strike y Metasploit, así como el uso de herramientas de post-explotación para la enumeración de credenciales y movimientos laterales. En uno de los casos, se identificó un exploit público circulando en foros underground apenas 24 horas después de la notificación pública de la vulnerabilidad.

Impacto y Riesgos

El impacto de estas interrupciones técnicas va mucho más allá de la mera pérdida de disponibilidad. Durante los procesos de recuperación, muchos equipos de TI, presionados por la urgencia de restablecer los servicios, tendieron a desactivar controles de seguridad críticos —como el doble factor de autenticación, los registros de auditoría y los controles de acceso granular—, generando un contexto de riesgo elevado.

Se estima que hasta un 40% de los incidentes de seguridad posterior a grandes caídas están relacionados con malas prácticas durante la fase de recuperación. Además, las obligaciones regulatorias, como el RGPD y la inminente NIS2, exigen una gestión proactiva y documentada de estos procesos, incluyendo la notificación de brechas y la justificación de las medidas adoptadas para restaurar la normalidad sin comprometer la seguridad.

Medidas de Mitigación y Recomendaciones

Frente a este escenario, los expertos recomiendan reforzar los planes de recuperación ante desastres (DRP) y continuidad de negocio (BCP) desde una perspectiva “security by design”. Algunas buenas prácticas incluyen:

– Mantener entornos de recuperación segmentados y con controles de acceso independientes.

– Automatizar la restauración segura de backups, validando su integridad y ausencia de cargas maliciosas.

– Utilizar herramientas de monitorización avanzada (EDR, SIEM) para detectar actividad anómala durante y después de la recuperación.

– Implementar revisiones y auditorías post-mortem para identificar debilidades explotadas o introducidas en el proceso.

– Simular escenarios de recuperación bajo presión para evaluar la resiliencia de los controles de seguridad.

Opinión de Expertos

Según Ana Torres, CISO de una multinacional tecnológica, “las interrupciones técnicas son inevitables, pero lo que diferencia a una organización madura es su capacidad para restaurar operaciones sin abrir nuevas brechas. La clave está en integrar la ciberseguridad en cada fase de los planes de recuperación y no dejar que la urgencia justifique atajos inseguros”.

Por su parte, Enrique Velasco, analista jefe en un SOC europeo, añade: “Los atacantes monitorizan estos eventos y esperan el momento oportuno para actuar. Hemos observado un incremento del 30% en intentos de acceso no autorizado tras grandes caídas, especialmente cuando los sistemas vuelven a estar en línea con configuraciones provisionales”.

Implicaciones para Empresas y Usuarios

Para las empresas, estos incidentes refuerzan la necesidad de revisar y actualizar continuamente sus estrategias de resiliencia operativa, involucrando tanto a equipos técnicos como a la alta dirección. La correcta gestión de la recuperación no sólo protege la continuidad del negocio, sino que también minimiza la exposición a sanciones regulatorias y daños reputacionales. Para los usuarios, la transparencia en la comunicación y la pronta restauración de servicios seguros es fundamental para mantener la confianza.

Conclusiones

La gestión de la recuperación tras interrupciones técnicas masivas debe contemplarse como un vector de riesgo en sí mismo. Ignorar los aspectos de ciberseguridad en estos procesos puede convertir un incidente puntual en una brecha de largo alcance. La tendencia del mercado apunta hacia una convergencia entre continuidad de negocio y seguridad operacional, impulsada tanto por la sofisticación de las amenazas como por los requisitos regulatorios cada vez más estrictos.

(Fuente: www.darkreading.com)